-

Compteur de contenus

680 -

Inscription

-

Dernière visite

-

Jours gagnés

10

loli71 a gagné pour la dernière fois le 2 octobre 2023

loli71 a eu le contenu le plus aimé !

À propos de loli71

.png.96b3b3865e7602c8e02642dcb636f80b.png)

Mon Profil

-

Sex

Male

Visiteurs récents du profil

Le bloc de visiteurs récents est désactivé et il n’est pas visible pour les autres utilisateurs.

loli71's Achievements

-

Tu as quoi comme modèle de Synology et quelle version de DSM ? Tu parles de quel lien communiqué exactement ? ce post commence à être long pour tout retrouver ...

-

Si tu ping bien c'est que les flux sont ouverts, si tu n'accèdes pas aux équipements via un navigateur (donc avec potentiellement un nom au lieu de l'ip), cela provient peut être d'un problème de configuration de la partie DNS dans wireguard. Dans mon exemple, j'ai positionné comme DNS distant l'ip de mon routeur: PEERDNS=192.168.1.1 WGUI_DNS=192.168.1.1 PEERDNS et WGUI_DNS: contiennent l'IP du serveur DNS qui sera envoyé aux clients pour qu'ils l'utilisent (dans notre cas, il s'agit de l'ip de la box 192.168.1.1 afin de pouvoir résoudre mes noms internes) Mais j'ai aussi coché la case suivante dans la partie config client : Sinon c'est le serveur DNS du réseau où tu te trouves qui est utilisé et non pas le serveur DNS de ton réseau distant (box)

-

Dans un premier temps, le Tuto que j'ai fait permet de créer et gérer un wireguard configuré en Serveur, et non en client qui permettrait de te connecter à ton serveur distant. Concernant ta question : "pourquoi tu n'a as accès à l'interface Wireguard", la réponse est dans les deux premières lignes de ton log du même post: De plus, cette erreur est décrite dans mon tuto:

-

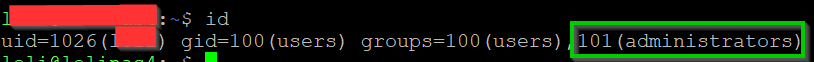

Hello Sebastien, Je viens de vérifier les droits positionnés sur les différents répertoires lors de mon installation, et je te confirme que les différents dossiers appartiennent à mon compte utilisateur du DSM (pas besoin de les faire appartenir à root). D'ailleurs on voit bien dans ton post que malgré les warning de droits, l'application voit et déclare bien les deux services watch.sh et wg-ui.sh qui se trouvent dans ces répertoires. Par contre, je viens de me rendre compte d'une chose sur mon installation, c'est que pour la déclaration du PGID dans le docker-compose.yaml, j'ai utilisé l'ID du groupe "administrators" et non pas l'ID du groupe "users" retourné par la commande id Ce qui me donne: environment: - PUID=1026 - PGID=101 Je pense que cela pourrait régler ton problème de problème de "no client conf found"

-

Bonjour MilesTE1, j'ai expliqué en tout début du point 3. pourquoi ce choix : "Le fait d'inclure le binaire wireguard-ui dans linuxserver/docker-wireguard permet entre autre de voir aussi facilement les peers connectés et leurs stats.". Je n'ai pas réussi à avoir les stats en me servant d'un containeur wireguard-ui et d'un containeur wireguard séparés. Si je me souviens bien, cela ressemble à un problème d'ouverture de flux entre ton client IOS et ton containeur wireguard. As-tu bien ouvert le bon port externe sur ta box pour le rediriger vers le bon port de ton synology et ce port est-il bien mappé dans ton docker-compose ? En se basant sur mon fichier docker-compose.yaml fourni dans ce tuto, il faut forwarder le port externe 51820 vers le l'adresse interne du nas sur le port 51820 en UDP . Et bien sûr s'assurer que ce même port 51820/UDP est bien ouvert aussi sur ton syno si tu as activé le firewall

-

VPN Server: Paramètres généraux > Interface réseau et type de compte : menu déroulant vide !!!

loli71 a répondu à un(e) sujet de loli71 dans VPN Serveur

Juste pour vous dire que j'ai "résolu" mon problème d'utilisation de l'interface virtuelle ... Bon j'ai bien mis résolu entre parenthèses, car je l'ai enlevé pour ne pas perturber ce pauvre DSM, et j'ai trouvé que je pouvais configurer les DNS WAN de mon routeur pour utiliser un DNS interne ... du coup sur mon réseau c'est bien mon routeur qui fait serveur DNS (distribué par le DHCP), il utilise mon AdGuardHome du syno en docker avec macvlan. Et plus de souci de syno qui ne sait pas interroger adguard en docker avec macvlan sans interface virtuelle puisqu'il interroge le routeur. -

Effectivement, c'est bien ce qui est indiqué dans le tuto que j'avais mis comme lien dans le mien: https://www.blackvoid.club/wireguard-spk-for-your-synology-nas/

-

ben c'est bien ce qui me faisait peur, même en DSM7.2, Synology est resté sur un kernel 4.4 Donc on n'est pas prêt d'avoir les modules wireguard inclus directement dans le kernel 5.6 sur Syno 🙂 En tout cas voilà en pièce jointe le paquet pour DS220+ en DSM 7.2 uniquement que j'ai compilé hier. WireGuard-geminilake-1.0.20220627.dsm72.spk

-

ca donne envie d'essayer ... mais bon ... je suis toujours réticent aux grosses update de synology ...

-

Sur notre"vieux" DS220+ comme tu dis: root@monnas:~# uname -a Linux monnas 4.4.180+ #42962 SMP Mon May 29 14:37:50 CST 2023 x86_64 GNU/Linux synology_geminilake_220+ Sur le site de wireguard (https://git.zx2c4.com/wireguard-linux-compat/about/ ) : Donc pas le choix, faut installer le backport, c'est ce que fait le paquet que je t'ai donné et qui vient de là: github https://github.com/vegardit/synology-wireguard et https://github.com/runfalk/synology-wireguard tu peux me donner la sortie de la commande commande uname -a sur ton DS220+ en DSM 7.2 stp ? Je te compile la version pour DSM7.2 si tu ne préfère pas prendre celui dispo ici :https://www.blackvoid.club/wireguard-spk-for-your-synology-nas/

-

Non pas du tout, c'est un paquet qui permet d'inclure dans le kernel de ton syno les modules afin de supporter wireguard et de ne plus avoir l'erreur au démarrage de ton container docker. Voici le paquet pour DS220+ en DSM 7.1 uniquement WireGuard-geminilake-1.0.20220627.spk

-

je peux te donner le paquet synology-wireguard (1.0.20220627) dont je parlais dans mon tuto en cas d'erreur wireguard module non actif ... je l'ai compilé et installé sur mon DS220+ pour faire ce tuto justement 🙂

-

@CyberFr je te 'accorde, je n'ai pas été très clair concernant cette partie du compose. J'y suis allé en tâtonnant pour le coup, et il faudrait Première chose à comprendre: les variables qui commencent par "WGUI_" servent à remplir la configuration par défaut de l'interface web (wireguard-ui), les autres permettent de configurer le serveur wireguard lui-même, donc tu retrouveras des valeurs écrites deux fois souvant (une pour définir le serveur, l'autre pour définir la valeur par défaut dans le web) Reprenons cette partie du compose pour essayer de l'expliquer (j'ai enlevé ce qui était vraiment optionnel et qui n'avait pas d’intérêt dans notre cas): - SERVERURL=<monnas.synology.me> # A REMPLACER - SERVERPORT=51820 - PEERDNS=192.168.1.1 - INTERNAL_SUBNET=10.13.13.0 - ALLOWEDIPS=192.168.1.0/24, 10.13.13.0/24 # exemple donnant accès uniquement au lan local au travers du VPN, pour faire passer tout traffic mettre 0.0.0.0/0 - LOG_CONFS=false # Affiche ou non le QR codes généré dans la log docker # pour wg-ui - SESSION_SECRET=<une chaine aléatoirement> # A REMPLACER - WGUI_USERNAME=<le compte admin> # A REMPLACER - WGUI_PASSWORD=<le mot de passe admin> # A REMPLACER - WGUI_ENDPOINT_ADDRESS=<monnas.synology.me> # A REMPLACER - WGUI_DNS=192.168.1.1 - WGUI_SERVER_INTERFACE_ADDRESSES=10.13.13.0/24 - WGUI_SERVER_LISTEN_PORT=51820 - WGUI_DEFAULT_CLIENT_ALLOWED_IPS=192.168.1.0/24, 10.13.13.0/24 # exemple donnant accès uniquement au lan local au travers du VPN, pour faire passer tout traffic mettre 0.0.0.0/0 - WGUI_SERVER_POST_UP_SCRIPT=iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth+ -j MASQUERADE - WGUI_SERVER_POST_DOWN_SCRIPT=iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth+ -j MASQUERADE SERVERURL et WGUI_ENDPOINT_ADDRESS: doivent contenir le nom qui sera utilisé par les clients pour se connecter (on mets le nom fourni par DDNS si pas d'ip fixe sur la box). Ex: monnas.synology.me SERVERPORT et WGUI_SERVER_LISTEN_PORT: contiennent la valeur du port UDP définie dans la partie serveur (en écoute) et dans la configuration du client PEERDNS et WGUI_DNS: contiennent l'IP du serveur DNS qui sera envoyé aux clients pour qu'ils l'utilisent (dans notre cas, il s'agit de l'ip de la box 192.168.1.1 afin de pouvoir résoudre mes noms internes) INTERNAL_SUBNET et WGUI_SERVER_INTERFACE_ADDRESSES: contiennent la définition du réseau qu'utilisera Wireguard, la variable est optionnelle si tu ne veux pas la spécifier car elle est mise par défaut à 10.13.13.0/24 ALLOWEDIPS et WGUI_DEFAULT_CLIENT_ALLOWED_IPS: contiennent la liste des réseaux qui seront routés depuis le clients vers le serveur, donc notre cas le réseau interne de wireguard bien sûr mais aussi le réseau local 192.168.1.0/24. Cela permet un accès aux machines du Lan local, mais le reste du traffic (internet) ne sera pas envoyé dans le VPN depuis le client. Si l'on veut que tout le traffic du client passe par le VPN, il suffit de mettre à la place "0.0.0.0/0" LOG_CONFS: Affiche ou non le QR codes généré dans la log docker, dans notre cas, on aura les QR codes dans l'interface web, donc j'ai mis à false WGUI_SERVER_POST_UP_SCRIPT et WGUI_SERVER_POST_DOWN_SCRIPT: règles iptables nécessaires pour le bon fonctionnement du serveur wireguard (trouvé dans plusieurs autres tutos) Je vais mettre ces explications dans le tuto aussi 😉

-

Dis moi, juste comme ça @Michel91 .. cette erreur ne ressemblerait-elle pas justement à l'erreur que j'ai décrite dans mon tuto ? 🙂 Ton nas n'inclue pas encore wireguard dans le kernel et tu dois en passer par la phase installation du paquet wireguard.spk pour ajouter les modules wiregaurd. @CyberFr oui comme je l'avais indiqué dans la réponse que je t'ai faite

-

oups ... désolé @CyberFr ... j'avais corrigé seulement les dernières lignes (qui parle de la mise à jours automatique), mais j'avais oublié de corriger les lignes qui permettent de récupérer le binaire au tout début du tuto.... Correction faite maintenant et je remets ici les lignes à utiliser: export VERSION=v0.5.1 # Changer la version pour pointer sur la dernière export ARCHI=linux-amd64 # Changer architecture si besoin cd /tmp/ wget https://github.com/ngoduykhanh/wireguard-ui/releases/download/${VERSION}/wireguard-ui-${VERSION}-${ARCHI}.tar.gz tar -zxf wireguard-ui-${VERSION}-${ARCHI}.tar.gz mv wireguard-ui /volume1/docker/wireguard/wireguard-ui/wg-ui rm -f wireguard-ui-${VERSION}-${ARCHI}.tar.gz Le script de mise à jours automatique pourra être rajouté au scheduleur du DSM effectivement, mais il n'est aucunement obligatoire de passer par du ssh pour déployer la solution si la personne ne le souhaite pas (File station pur créer les dossiers et déposer le binaire de wireguard-ui récupéré et décompressé sur un pc, editeur de texte du DSM pour les fichiers et portainer pour le docker-compose) C'est pour cette raison que je pars du principe que tous les répertoires nécessaires sont créés en dehors du script 😉 Tu as quoi dans les logs du container dans portainer ?