Hy69

Membres-

Compteur de contenus

13 -

Inscription

-

Dernière visite

À propos de Hy69

.png.96b3b3865e7602c8e02642dcb636f80b.png)

Visiteurs récents du profil

Le bloc de visiteurs récents est désactivé et il n’est pas visible pour les autres utilisateurs.

Hy69's Achievements

Newbie (1/14)

0

Réputation sur la communauté

-

Questions de débutant : WebDav - VPN

Hy69 a répondu à un(e) sujet de Hy69 dans Installation, Démarrage et Configuration

Bon ben un grand merci à Fenrir, pour sa patience et ses explications claires qui ont fini d'atteindre ma pauvre cervelle :) Pour Info mon erreur depuis le début, grossière je l'avoue mais pour un débutant ce n’était pas si évident et pour info (si jamais tu rencontres une personne avec des problèmes similaires), je mettais comme adresse dans le WebDav : machin.synology.me en lieu et place des 10.?.0.0 => oui oui on peut rire :) Je n'ai aucun problème pour paramétrer les L2TP et OpenVPN sur mon phone android et le WebDav fonctionne nickel, par contre j'ai plus de difficultés sur mon w10. Toute ma gratitude Fenrir -

Questions de débutant : WebDav - VPN

Hy69 a répondu à un(e) sujet de Hy69 dans Installation, Démarrage et Configuration

Bon c'est rassurant alors :) - J'ai nettoyé la box comme indiqué : upnp, dmz virés laissé que le port du VPN ouvert (tout le reste supprimé) - Dans le Nas les mêmes règles que ma dernière copie écran (c'est bien le Nas qui fait office de serveur VPN) La connexion en VPN sur mon mobile Android marche toujours mais le WebDav me refuse l'accès. J'ai donc lancé la commande : " sudo iptables -L -v -n " Je ne peux malheureusement plus joindre de copie écran, néanmoins ça me retourne (si c'est lisible ^^) : Chain INPUT (policy ACCEPT 375 packets, 78271 bytes) pkts bytes target prot opt in out source destination 922 191K DOS_PROTECT all -- * * 0.0.0.0/0 0.0.0.0/0 936 194K INPUT_FIREWALL all -- * * 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy ACCEPT 55 packets, 3333 bytes) pkts bytes target prot opt in out source destination 337 127K FORWARD_FIREWALL all -- * * 0.0.0.0/0 0.0.0.0/0 Chain OUTPUT (policy ACCEPT 804 packets, 191K bytes) pkts bytes target prot opt in out source destination Chain DOS_PROTECT (1 references) pkts bytes target prot opt in out source destination 0 0 RETURN icmp -- eth0 * 0.0.0.0/0 0.0.0.0/0 icmptype 8 limit: avg 1/sec burst 5 0 0 DROP icmp -- eth0 * 0.0.0.0/0 0.0.0.0/0 icmptype 8 0 0 RETURN tcp -- eth0 * 0.0.0.0/0 0.0.0.0/0 tcp flags:0x17/0x04 limit: avg 1/sec burst 5 0 0 DROP tcp -- eth0 * 0.0.0.0/0 0.0.0.0/0 tcp flags:0x17/0x04 4 208 RETURN tcp -- eth0 * 0.0.0.0/0 0.0.0.0/0 tcp flags:0x17/0x02 limit: avg 10000/sec burst 100 0 0 DROP tcp -- eth0 * 0.0.0.0/0 0.0.0.0/0 tcp flags:0x17/0x02 Chain FORWARD_FIREWALL (1 references) pkts bytes target prot opt in out source destination 0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 282 124K ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 55 3333 RETURN all -- * * 0.0.0.0/0 0.0.0.0/0 source IP range 10.0.0.0-10.255.255.255 0 0 RETURN all -- * * 0.0.0.0/0 0.0.0.0/0 source IP range 172.16.0.0-172.31.255.255 0 0 RETURN all -- * * 0.0.0.0/0 0.0.0.0/0 source IP range 192.168.0.0-192.168.255.255 0 0 RETURN tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:1723 0 0 RETURN 47 -- * * 0.0.0.0/0 0.0.0.0/0 0 0 RETURN tcp -- * * 0.0.0.0/0 0.0.0.0/0 source IP range 10.0.0.0-10.255.255.255 multiport dports 5005,5006 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 0 0 RETURN all -- eth0 * 0.0.0.0/0 0.0.0.0/0 0 0 RETURN all -- ppp201 * 0.0.0.0/0 0.0.0.0/0 0 0 RETURN all -- ppp202 * 0.0.0.0/0 0.0.0.0/0 Chain INPUT_FIREWALL (1 references) pkts bytes target prot opt in out source destination 208 25990 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0 343 88239 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 42 3276 RETURN all -- * * 0.0.0.0/0 0.0.0.0/0 source IP range 10.0.0.0-10.255.255.255 0 0 RETURN all -- * * 0.0.0.0/0 0.0.0.0/0 source IP range 172.16.0.0-172.31.255.255 80 16810 RETURN all -- * * 0.0.0.0/0 0.0.0.0/0 source IP range 192.168.0.0-192.168.255.255 0 0 RETURN tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:1723 263 59928 RETURN 47 -- * * 0.0.0.0/0 0.0.0.0/0 0 0 RETURN tcp -- * * 0.0.0.0/0 0.0.0.0/0 source IP range 10.0.0.0-10.255.255.255 multiport dports 5005,5006 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 0 0 RETURN all -- eth0 * 0.0.0.0/0 0.0.0.0/0 0 0 RETURN all -- ppp201 * 0.0.0.0/0 0.0.0.0/0 0 0 RETURN all -- ppp202 * 0.0.0.0/0 0.0.0.0/0 Je vois dans la dernière colonne les règles qui ont l'air Ok, mais je ne comprends pas grand chose d'autres, est-ce que ça peut donner une idée où le bât blesse ? Merci d'avance -

Questions de débutant : WebDav - VPN

Hy69 a répondu à un(e) sujet de Hy69 dans Installation, Démarrage et Configuration

Ah Merci de cette précision :) Sinon une idée de la pierre d'achoppement de mes règles ? Je suis inquiet en lisant sur https://www.synology.com/fr-fr/knowledgebase/SRM/help/SRM/RouterApp/security_firewall le paragraphe suivant : Remarque : Vous pouvez créer jusqu'à 128 règles de pare-feu. Les règles de pare-feu ne s'appliquent qu'au trafic réseau entre Internet et le réseau local hébergé par le Synology Router. Le trafic réseaux au sein du même réseau local ou entre des réseaux locaux câblés et sans fil n'est pas soumis à ces règles. En cas de conflit, différents types de règles sur SRM sont appliquées en priorité dans l'ordre suivant : règles du pare feu >règles de transmission de ports >règles des listes des client UPnP. Pour arriver à mon objectif, je ne vais quand même pas m’équiper d'un firewall matériel (dans l'hypothèse où ça marcherait), ce serait utiliser un marteau de forgeron pour planter un clou :( Merci d'avance :) -

Questions de débutant : WebDav - VPN

Hy69 a répondu à un(e) sujet de Hy69 dans Installation, Démarrage et Configuration

Ah oui :) J'ai limité le WebDav aux IP Dynamiques données par le VPN serveur, et bien malheureusement cela ne fonctionne pas, le pare feu ignore totalement l'autorisation pour les ip 10.0...., comme si il ne se basait que sur l'IP source du client VPN Par contre si je mets toutes les IP dans la règle WEBDAV => la connexion sans VPN passe (logique on encore aucune interdiction d'IP) mais en me connectant par VPN Rien comme si cette IP dynamique crée par le une appli du NAS était totalement inconnue par le pare feu :( Merci encore de ta patience et du temps passé pour me dépanner Ps Question subsidiaire : Cette règle WebDav est-elle en soit nécessaire ? en effet tous les ports étant autorisés sur les Ip locales, la règle WebDav en devient redondante nop ? -

Questions de débutant : WebDav - VPN

Hy69 a répondu à un(e) sujet de Hy69 dans Installation, Démarrage et Configuration

Ok Merci, je note J'ai donc recopié cette règle dans le "toutes les interfaces", les autres sont totalement vierges Ca ne fonctionne malheureusement pas :( J'avais cru lire que les règles du pare-feu ne concernent que les IP extérieures, hors ici le serveur VPN crée des IP dynamiques qui ne sont donc plus "exterieures", ne serait-ce pas une explication du non fonctionnement ? Merci d'avance de ton avis -

Questions de débutant : WebDav - VPN

Hy69 a répondu à un(e) sujet de Hy69 dans Installation, Démarrage et Configuration

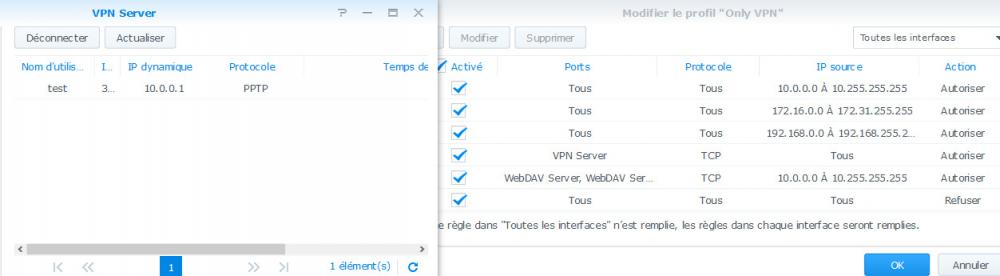

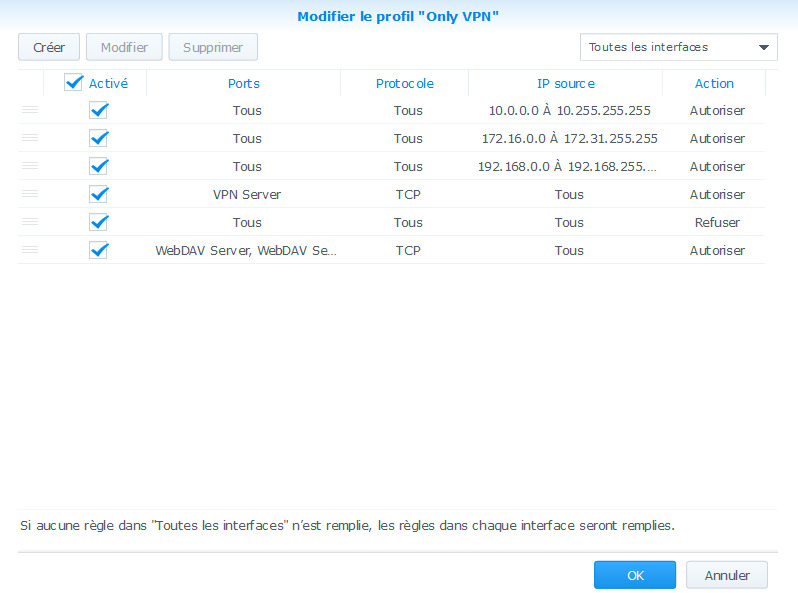

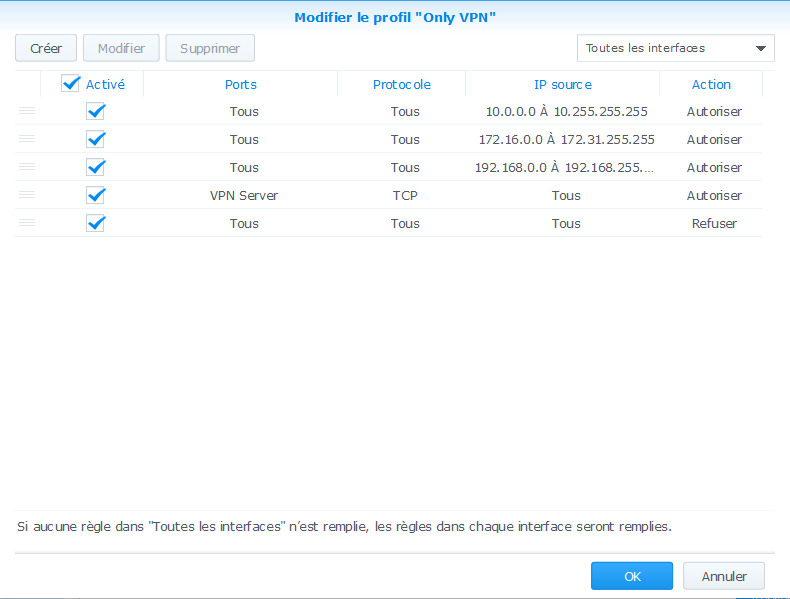

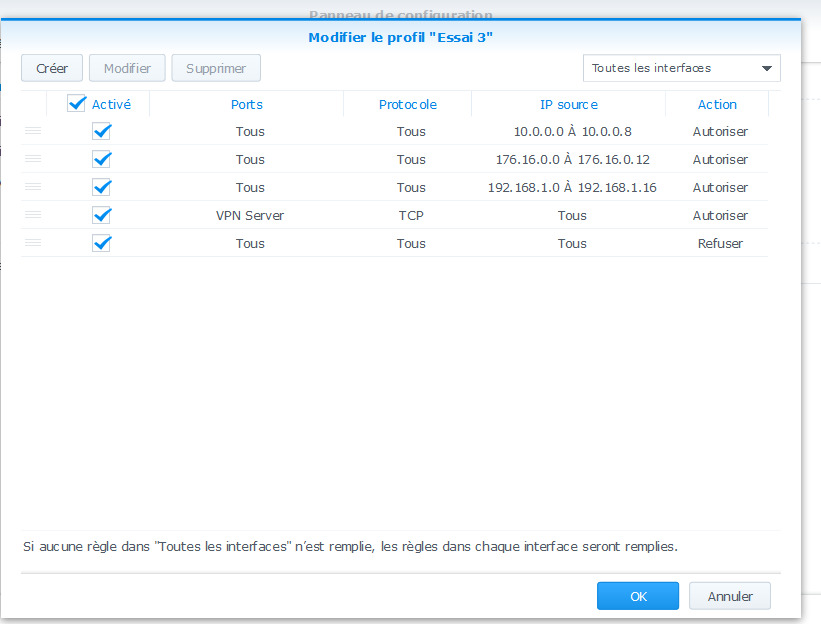

Arf ok, j'ai revu ma copie Profils en pièces jointes : les tailles d'adresse changent pas mal en effet Néanmoins ce ne veut toujours pas fonctionner Mon VPN donne une adresse 10.0.0.1 à ma connexion de mon Mobile mais ma connexion WebDav est refusée. Par contre cette dernière passe si je vire la dernière règle (suppression de tous les ports hormis les précédents autorisés), ce qui est tout a fait logique. Ah sinon pigé pour le 172... : autre type d'adresse réservés à des réseaux privés (j'utilise l'autre ou les autres en l'occurence) -

Questions de débutant : WebDav - VPN

Hy69 a répondu à un(e) sujet de Hy69 dans Installation, Démarrage et Configuration

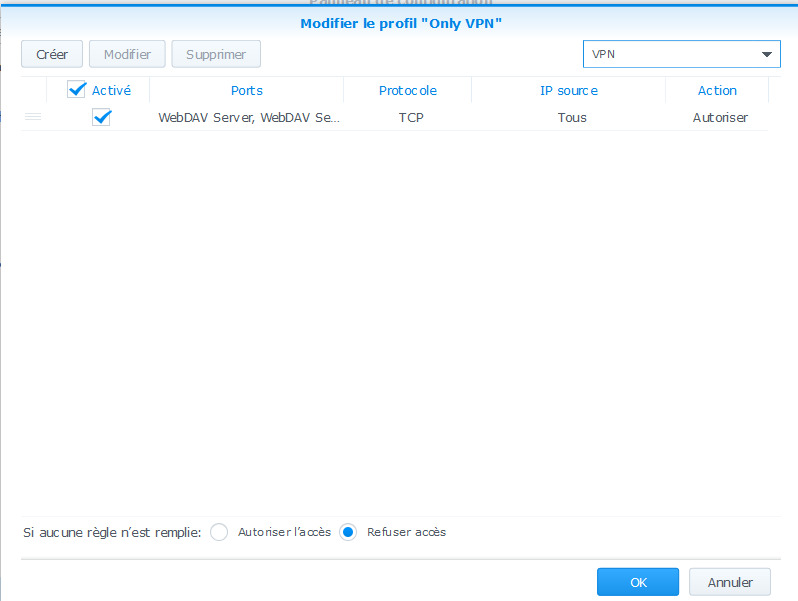

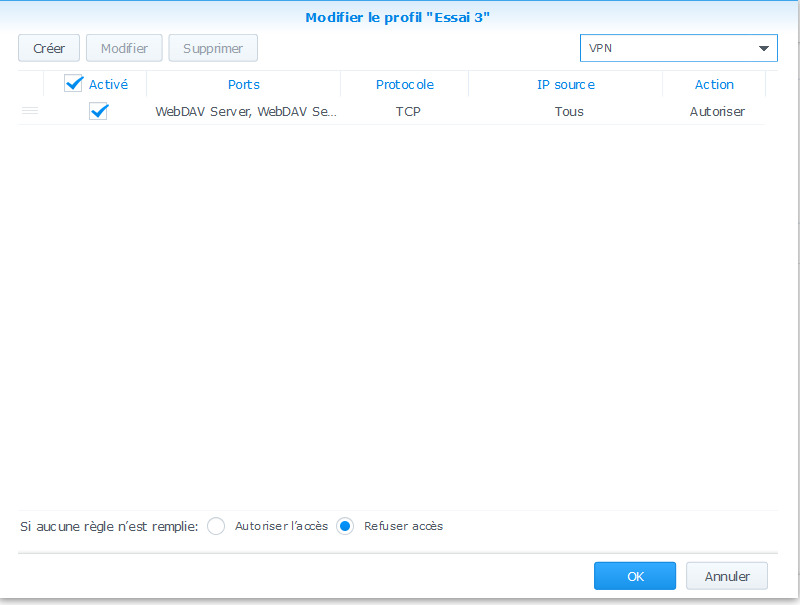

Merci de la rapidité de la réponse Je mets des copies écran de mon paramétrage (en espérant que ça soit lisible) J'ai donc suivi tes instructions : écran tous les interfaces et laissé l'ouverture du WebDav dans l'interface VPN Petite question au détour l'adresse 176.16..., qu-est ce que c'est ? Par contre ca ne fonctionne pas, je dois merdouiller ailleurs :( -

Questions de débutant : WebDav - VPN

Hy69 a répondu à un(e) sujet de Hy69 dans Installation, Démarrage et Configuration

Bon après moultes recherches et essais divers je déclare forfait dans le paramétrage solo du pare-feu : J'ai simplifié au maximum les règles qui se résument à : - Toutes les Interfaces : Port : Vpn Server - Protocole : TCP - Ip sources : Tous - Action Autoriser - Lan : aucunes règles : et l'option "si aucune règle n'est remplie : Autoriser l’accès" (ça je peux difficilement m'en passer) - PPPOE : rien - VPN : Ports : Webdav Server - Protocole : TCP - Ip Sources : Tous - Action Autoriser "si aucune règle n'est remplie : "refuser" J'avais testé en stipulant les IP sources dans la plage de ceux donnés par mon serveur VPN (la plage 10.8.0.0 à 10.8.0.? par défaut) et en rajoutant même une seconde règle interdisant l’accès par toute autre IP En testant avec mon téléphone android après lui avoir installé un client WebDav et bien tout se lit que ce soit en VPN que sans VPN (en accès internet en ayant désactivé wifi bien sur) En conclusion et bien j'ai pas pigé grand chose sur le fonctionnement du pare feu : une étape que j'ai sautée, une évidence non remarquée ? Merci d'avance si vous pouviez me donner quelques pistes :) -

Questions de débutant : WebDav - VPN

Hy69 a répondu à un(e) sujet de Hy69 dans Installation, Démarrage et Configuration

Merci d'avoir répondu à mes questions :) Pour ma première question, je crois avoir fini de piger ^^ (et notamment de l'importance et du fonctionnement de l'ordre des règles), j'attends un retour pour vérifier si j'ai tout bien paramétré. J'ai bien noté pour l'OpenVpn, j'avais sectionné le PPTP avec chiffrement exigé par facilité, l'OpenVpn semblait beaucoup plus complexe à paramétrer mais je vais me relancer dans de saines lectures. Dommage pour moi pour ma dernière question (Client VPN <> Serveur VPN) mais merci beaucoup d'avoir pris le temps de me répondre -

Questions de débutant : WebDav - VPN

Hy69 a posté un sujet dans Installation, Démarrage et Configuration

Bonjour à tous et merci de prendre le temps de me lire :) Je suis équipé d’un synology 216J et je partage du contenu multimédia avec des membres de ma famille. J’ai paramétré ces accès par le biais de WebDav et tout fonctionne ;) Parallèlement j’ai mis en place sur mon NAS un Serveur VPN afin que les clients puissent se connecter de manière plus « safe » Ceci étant dit, je me permets ces petites questions : -1- Existe-t-il un moyen pour les obliger d’utiliser leur VPN client afin de lire le contenu multimédia (=> Pas de VPN client lancé => pas de lecture possible sur mon NAS) ? -2- J’ai bloqué dans les permissions (\utilisateur\permission) le « Web », cela signifie-t-il que l’utilisateur ne peut pas surfer à travers ma propre connexion lorsque le VPN est actif ? -3- Question subsidiaire : j’ai un VPN client perso (Seedbox pour ne pas le nommer), j’arrive à le paramétrer sur le Syno par contre je rencontre un problème : en effet lorsque je lance sur un PC client le VPN pour accéder à mon syno, tout marche très bien durant un moment : les 2 VPN marchent de concert mais après une ou deux (voire un peu plus) de déconnexion du client VPN chez le PC distant, il est impossible de se reconnecter au NAS par VPN (sauf si je vire mon VPN Seedbox) Ai-je loupé une étape ? Je vous saurais gré si vous pouviez me donner quelques éléments de réponses au débutant que je suis. Merci d’avance -

VPN SeedBox et VPN serveur

Hy69 a répondu à un(e) sujet de Hy69 dans Installation, Démarrage et Configuration

Je me réponds à moi-même :) En activant dans Réseau/Général/Paramètre Avancés: -Répondez à la demande ARP… -Activer les passerelles Multiples Mon VPN PPTP fonctionne avec celui le VPN client (Seedbox) Pas tout compris mais ça fonctionne ;) -

Bonjour à tous Mon niveau en architecture réseau est plus que faible et je m’excuse par avance de ma question Mon problème est le suivant : J’aimerais partager l’accès multimédia de mon NAS (216J avec DSM6.0 update 3) avec des proches, pour ceci j’ai installé un VPN par le module VPN serveur en PPTP et tout fonctionne parfaitement. Néanmoins j’ai comme exigence d’interdire tout accès internet par mon NAS pour des raisons de sécurité, c’est-à-dire que je ne veux pas que la personne qui se connecte chez moi en profite pour se servir de ma propre connexion Internet pour son usage personnel. Bref je ne veux qu’une connexion « sécurisée » sur mon NAS et que ça. Pour ceci j’avais pensé à : -1- Interdire tout accès internet externe du VPN crée par VPN Serveur : mais je ne sais pas si c’est possible et surtout je ne trouve rien -2- Ayant une SeedBox j’ai actionné le VPN dans mon NAS (Réseau/Interface réseau) et tout fonctionne parfaitement (j’ai bien vérifié que l’ IP de mon NAS change bien), par contre il m’est impossible d’activer la connexion VPN PPTP (Module VPN serveur) si la passerelle du VPN Seedbox est activée (et là plus aucun intérêt). Qu’en pensez-vous ? Merci par avance de vos solutions :)

-

Nouveau heureux propriétaire d'un 216j et complétement novice, je suis très heureux de pouvoir échanger ou plutôt apprendre à travers ce forum à utiliser ma nouvelle acquisition. Je m'excuse par avance de mes questions de néophyte, je vais farfouiller sur le fofo avant de vous embêter :)