ccosta

-

Compteur de contenus

9 -

Inscription

-

Dernière visite

Messages posté(e)s par ccosta

-

-

il y a 2 minutes, unPixel a dit :

Est-ce que 127.0.0.1 est l'adresse privée de ton NAS ? Car logiquement, Bitwarden prend l'IP privée de ton NAS. Et c'est pour ça que je te disais de mettre localhost.

le 127.0.0.1 représente l'adresse IP du localhost, un genre de loopback

Cela revient au même me semble t il ...

0 -

il y a 6 minutes, unPixel a dit :

C'est voulu le Bitwaren sans le d ?

non c'est une faute de ma part

Pourquoi n'est-ce pas localhost ?

cela ne revient-il pas au même ?

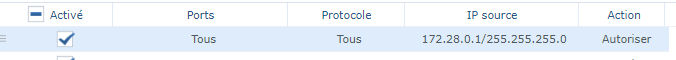

il y a 11 minutes, shadowking a dit :Dans ton pare-feu, tu autorises l'accès aux adresses 172.28.0.1 à 172.28.0.254, es-tu sûr que le container bitwarden de l'interface a cette adresse-là ?

oui j'y accède depuis l’extérieur en mettant cette adresse la dans ma règle de pare-feu.

Remplace cette règle par 172.16.0.0/255.240.0.0

Ça autorisera tous les containers créés en mode bridge à discuter avec ton NAS.OK

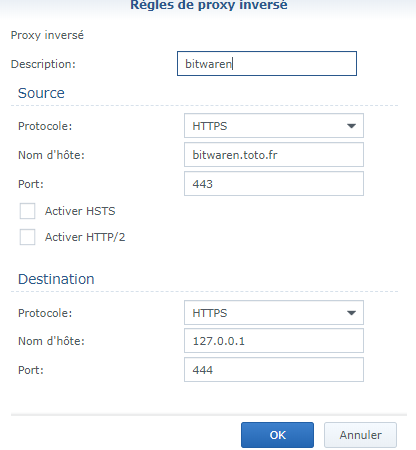

Et dans ta règle, tu n'as pas besoin de passer deux fois par du HTTPS, dans destination tu mets HTTP / 127.0.0.1 (ou localhost) / 81 (si tu as bien renseigné le mapping du port 81 lors du script d'installation de Bitwarden).

oui j'ai essayé cela et ca marche dans les deux cas (HTTPS 81 et HTTPS 444)

Ensuite si tu n'as pas d'ouverture vers le réseau local sur le port 81, crée une règle pour ce port, et teste si ça marche.Pour moi c'est ta règle de pare-feu qui n'est pas bonne.

C'est ce que je constate. mais j'ai résolu cela en ouvrant la plage du docker 172.28.0.0/24

0 -

Je ne pense pas que cela vient du revers proxy.

Car j'y accède bien sans règle pare-feu du syno.

C'est une règle qui me manque lorsque j'essaye d'accéder à mon bitwaren ...

J'y arrive en ouvrant le flux du réseau de mon docker.

Je ne pense pas que cela puisse avoir un impacte sur mon vlan du NAS ni sur mon docker, mais j'ai quand même un /24 ouvert à tout ...

0 -

-

-

il y a 7 minutes, EVOTk a dit :

Salut,

C'est indiqué dans le tuto

Il faut maintenant finir de configurer manuellement le fichier "config.yml" qui se trouve dans "/volumex/docker/bitwarden/bwdata" :

Par défaut, les ports sont 80 et 443 mais en général, ils sont déjà utilisés sur DSM alors on va en mettre d'autres. Pour ma part, j'ai choisi le port 81 et 444.

Merci pour ces infos,

J'arrive bien à aller sur la pages "https://mon-site" en passant par le revers proxy qui redirige sur le bon port (444) mais impossible d'atteindre la page, si j'active les règles actuelles du syno ...

en sachant que j'ai bien une règle pour le revers proxy ...

je ne sais pas comment voir les log du parefeu ...

lorsque j'active mon pare feu, je tombe sur erreur NGINX 504

0 -

Bonjour à tous ...

Nouveau sur le fofo.

Je suis un PETIT geek...

J'ai un xpenology pour jouer et un syno 418 pour les sauvegardes...

Je m'amuses comme un petit fou en Veille technologique

A bientôt

0 -

Bonjour,

Merci pour ce super tuto !!!

Savez-vous ce qu'il faut autoriser dans le firewall du syno pour que ça passe ?

J'ai un reverse proxy ...

Sans règle cela passe mais j'ai pas à trouver la bonne règle pour laisser passer les flux ...

Merci et bonne journée

0

[TUTO] Installer Bitwarden

dans Tutoriels

Posté(e)

Merci encore de votre aide !