ekke

-

Compteur de contenus

8 -

Inscription

-

Dernière visite

Messages posté(e)s par ekke

-

-

@Zeus Je forward déjà le 6690 du routeur vers le NAS.

"Est-ce que tu as compris le principe du reverse proxy et le faite que Fenrir t'a fait ouvrir via son tuto tous les ports depuis les plages IP d'un réseau local ?" > Je vais relire le tuto de Fenrir. Mais il dit pourtant d'utiliser le pare-feu pour les appli ("Ces options vous permettent, par exemple, de faire écouter les différentes applications sur des ports précis et ainsi, grâce au pare-feu, de limiter leurs accès aux seules adresses autorisées"). Puis il configure plus loin le reverse proxy, pour les applis DS.

Un simple schéma explicatif du flux internet - routeur - nas (reverse proxy/parefeu) - appli aiderait tellement!

0 -

Bon, pas moyen de faire fonctionner Drive depuis internet ou appli Android. Il ne fonctionne que si je déclare un domaine personnalisé "xxx.ovh" dans les paramètres DSM (mais du coup DSM est exposé sur internet, ce que je ne veux pas).

Déjà, je ne suis pas sûr de ce qu'il faut mettre comme comme adresse dans les paramètres de connexion de Drive (Android). C'est bien "xxx.ovh:6690" ? Si je fais ça, avec HTTPS activé, j'ai une erreur de certificat pas fiable (mais au moins ça réagit). Si je mets juste xxx.ovh, ça mouline puis "échec de la connexion à DiskStation".

DS Audio et Video fonctionnent bien depuis internet, avec audio.xxx.ovh:443 et video.xxx.ovh:443

Voilà où j'en suis, auriez-vous une piste? Refaire le certificat? Je l'ai déjà modifié en suivant le tuto de Mic13710 mais je me suis peut-être pèlanté quelque part...

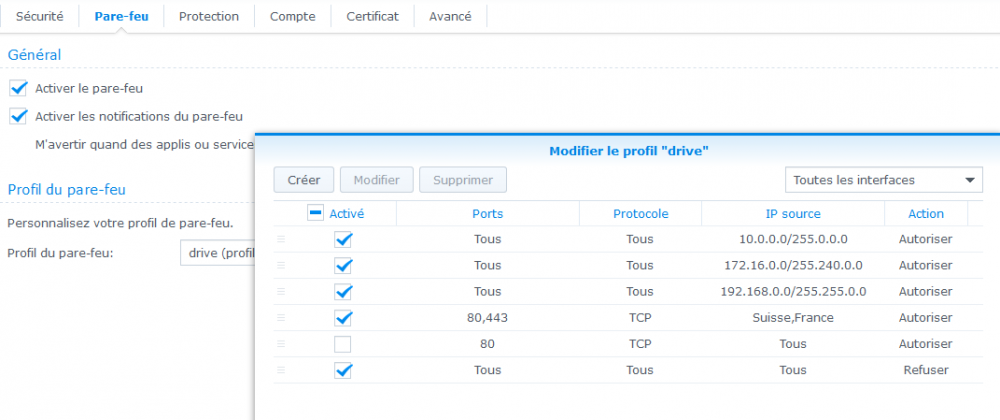

Dans le pare-feu, mettre la règle 443 au dessus de Drive? (idée qui m'est venue juste en voyant le screenshot maintenant)

0

0 -

Hum vous (puisque vous tenez au vouvoiement) perdez patience. Ce n'est pas parce que je ne comprends pas certains points que ça veut dire que je n'ai rien lu. Merci cependant d'avoir pris la peine de répondre.

J'avais fermé le 443 car dans le point 5, j'évoquais de supprimer la règle 80, 443 et vous m'avez répondu "Bien évidemment", en parlant ensuite seulement du port 80. Dans le doute (80 seulement ou 80 et 443?), et sachant que j'avais ouvert dans le pare-feu les ports pour Video Station, Audio Station et Drive, je ne voyais pas (et je ne comprends toujours pas) pourquoi garder le 443. Si Video Station, Audio Station et Drive ont leur propres ports, pourquoi garder le 443? Je ne pensais pas qu'un port devait avoir besoin qu'un autre soit activé "en parallèle" pour fonctionner. J'ai du mal à me représenter ce fonctionnement.

CitationIl faudrait aussi dans le parefeu remplir les 2 règles pour les IP LE pour le renouvellement du certificat (cf : mon tuto cité plus haut). Et pour que ça fonctionne : diriger le port 80 du routeur vers le NAS (je ne sais pas pourquoi vous l'avez supprimé).

J'ai lu (!) qu'il est déconseillé de mettre ces 2 IP : LE ne garanti pas leur pérennité. Je préfère un renouvellement manuel tous les 3 mois. Je dirige le port 80 du routeur vers le NAS uniquement lors de ce renouvellement.

CitationSi vous accédez à DSM de l'extérieur c'est que vous avez autorisé l'adresse ndd à accéder au port 5000 ou 5001 du NAS. Revoyez vos réglages

J'ai suivi le tuto de Fenrir: sous paramètre de DSM, on déclare les ports DSM 5000 et 5001. Je dois laisser vide ces 2 champs? AU niveau du pare-feu, je n'ai rien concernant un port 5000 en tout cas. Ou bien il faut décocher "Activer un domaine personnalisé"?

Sinon, j'ai mis des CNAME individuels à présent, sur audio.xxx.ovh, video.xxx.ovh.

CitationLes CNAME individuels permettent de filtrer ce qui doit arriver sur le routeur. Mais il faut pour cela que chaque adresse soit inclue dans le SAN

Par adresse, vous entendez bien audio.xxx.ovh, video.xxx.ovh ? Inclu dans le SAN, ça signifie ? Dans votre tuto, vous citez 3 fois "SAN" (storage area network je suppose) mais je ne vois pas le rapport... En tout cas j'ai bien suivi votre tuto, en particulier la modification du certificat, "renseigner la rubrique "Autre nom de l’objet" " (avec "audio.xxx.ovh; video.xxx.ovh; drive.xxx.ovh" même si pour Drive visiblement ce n'étais pas la peine)

CitationSi vous avez supprimé le certificat Synology par défaut (ce qui n'est pas une bonne idée), vous n'avez qu'un seul certificat dans le NAS, et ce sera bien évidemment le seul utilisable puisqu'il n'y a pas le choix.

Le tuto de Fenrir propose de supprimer le certificat par défaut, ce que j'ai fait.

0 -

Il y a 4 heures, Mic13710 a dit :

5. Bien évidemment ! la règle du 80 vers la France et Suisse n'a pas de raison d'être. Comme je vous l'ai écrit, seuls les 2 ports LEncrypt doivent être autorisés dans la parefeu. Hormis celles vers LE, absolument toutes les connexions devraient être uniquement en HTTPS. ne JAMAIS passer par des ports HTTP, c'est une règle élémentaire de sécurité. S'il faut du HTTP, alors le VPN s'impose.

Donc, dans le pare-feu, faut-il autoriser ou pas le 443, sachant que je ne veux pas d'accès à DSM depuis internet, mais seulement à Drive, Audio et Video ?

Si je l'autorise, à présent tout fonctionne bien (pour le reste j'ai suivi le tuto au pied de la lettre, même si je n'ai pas compris tous les concepts encore je pense). Drive, DS Audio et DS Video fonctionnent depuis mon smartphone sur réseau externe, en HTTPS (avec comme adresse pour Audio par ex.: audio.xxx.ovh:443). Mais par contre j'ai aussi accès au DSM avec mon compte admin depuis mon mobile en tapant dans le browser xxx.ovh (donc depuis internet) ! Ce n'est pas ce que je voulais.

Du coup, je désactive le 443, comme ci-dessous, mais là plus rien ne fonctionne depuis internet: "Certificat SSL du DiskStation n'est pas fiable..."

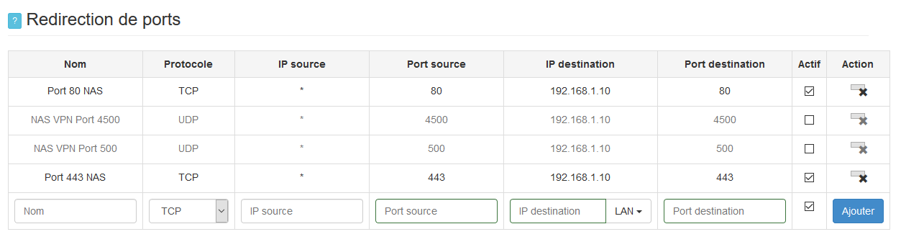

Pour info, sur le routeur de la box j'ai maintenant ceci:

Donc j'ai lu https://www.nas-forum.com/forum/topic/55206-tuto-dns-server/?page=2 comme tu l'as indiqué, et j'ai modifié mon certificat LE, en mettant dans "autre nom de l'objet" les nom des applis Audio et Video (audio.xxx.ovh et video.xxx.ovh):

Mais toujours erreur de certificat sur les applis DS sur le smartphone.

Pour info sur ovh, j'ai mis un CNAME sur *.xxx.ovh, afin de couvrir les applis, c'est pas correct? Il faut les mettre une par une en CNAME ? Je me dis que le wilcard fonctionne, puisque le certificat est bien créé ?

Ce qui m'étonne aussi, c'est que malgré la modification du certificat, les anciennes valeurs s'affichent toujours dans le "Pour" (cf. capture ci-dessus). La modification n'aurait pas été prise en compte?

Enfin, qu'en est-il de Drive? Je ne comprends pas pourquoi il fonctionne toujours, il n'utilise pas le certificat LE?

0 -

@Mic13710 Merci pour ces réponses! Je reprends:

- ok

- ok, donc comme je compte n’utiliser que Drive, Audio Station et Video Station depuis l’extérieur, je ne redirige pas HTTP vers HTTPS.

- Ca ne répond pas vraiment à ma question (ou alors je n'ai pas compris la réponse 😅). Quel est l'inconvénient de n'utiliser que du HTTPS, aussi bien en local que depuis internet vers NAS ?

- "Si vous utilisez drive, il faut aussi forwarder le port 6690": sur le routeur donc? Mais quelle source / destination ? Port source 443 vers destination 6690 ?

- Ok je supprime la règle (inactive) 80 ouvert pour tous les ports. Mais en toute logique je dois aussi supprimer la règle 80, 443 qui elle, est active (depuis Suisse, France) ? Mais du coup, plus aucune connection n'est posible depuis l'extérieur ?

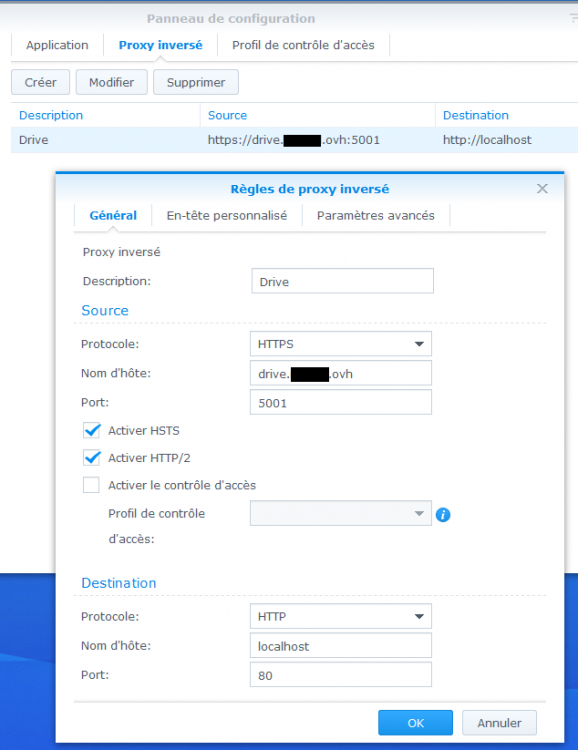

- "Drive n'a pas besoin d'une adresse spécifique. Il ne doit pas non plus passer par le Reverse Proxy" : ok, comment j'étais censé le deviner ? 😐 Rien de vu à ce sujet dans la doc... Je ne comprends pas pourquoi, mais bon soit.

- ok, même si au final ça serait plus simple de n'utiliser qu'une seul protocole pour ne pas avoir à jongler de l'un à l'autre dans les paramètre, non ?

- Je vais réessayer quand j'aurai revu le tout, ce soir.

0 -

Présentation

dans Présentation

Bonjour, voici ma présentation :

- Votre âge : 41 ans

- Votre niveau en informatique : moyen, secteur IT mais pas du tout réseaux!

- NAS: DSJ218+, avec disques 4 TO

- Utilisateur synology depuis 3 mois

- Utilisation: cloud perso (j'ai penché pour Nextcloud, mais j'ai déjà du mal à faire fonctionner Drive donc on verra plus tard...), Audio Station et Video Station, pour films et musiques lorsque je ne suis pas chez moi.

Merci à tous ceux qui partagent leur expérience! 😊

0 -

Bonjour

Merci beaucoup pour le tuto, mais étant visiblement une quiche en réseaux, j’ai quelques questions.

Contexte : NAS derrière box qui fait routeur, IP fixe. IP locale attribuée au NAS : 192.168.1.10. Besoin : pouvoir accéder à Drive, Audio Station et Video Station depuis l’extérieur (via apps mobile et PC).

J’ai suivi le tuto en première page aussi bien que possible, j'ai pris un ndd chez OVH (en .ovh, avec notamment un CNAME de *.xxx.ovh poitant vers xxx.ovh) et tout est ok pour le certificat Let's Encrypt. Mais ça devient confus pour moi à partir de la section DDNS. Je numérote mes questions afin de faciliter les réponses (en espérant qu’il y en aura :D)

1/ Section DDNS : je suis en IP fixe, donc je zappe cette section ?

2/ Section réseau / paramètres de DSM : « Je ne redirige pas automatiquement les connexions HTTP vers HTTPS car je n'expose pas DSM directement sur Internet (il y a un serveur VPN pour ça), mais si vous le faites, activez la redirection. ». Que signifie DSM dans ce cas ? L’interface de l’OS ? Comme « Bureau » qui est cité dans « Dans tous les cas, autorisez l'accès au "Bureau" à votre super admin afin de conserver l'accès au panneau de configuration » ? Comme je compte n’utiliser que Drive, Audio Station et Video Station depuis l’extérieur, je ne redirige pas HTTP vers HTTPS, donc ?

3/ Section réseau / paramètres de DSM : « Pour la dernière option, l'HSTS, ne l'activez que si vous n'accédez jamais à votre NAS autrement qu'en HTTPS ». Pourquoi voudrais-je accéder au NAS autrement qu’en HTTPS ? Il y a des applis qui ne sont utilisables qu’en HTTP ?

4/ Section Pare-feu (1) : alors c’est là que ça se mélange avec la notion de reverse proxy, ports box, ports NAS, ports des applis…, redirection… Donc, il est écrit « ps : si votre NAS est derrière une Box, il faudra aussi transférer (forward) les ports sur cette dernière ». J’ai donc fait ceci sur mon routeur :

C’est bon ?

5/ Section Pare-feu (2) : j’ai créé le profil suivant (pour le moment je focalise surtout sur faire fonctionner Drive depuis la France et la Suisse):

J’ouvre les ports 80 (mais peut-être même pas nécessaire, puisque tout se fait en HTTPS ?) et 443, donc. Le 443 sera utilisé par Drive.

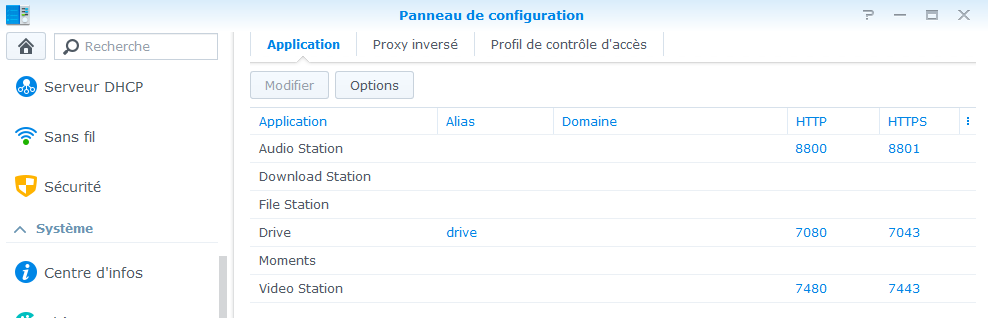

6/ Portail des applications : là je suis paumé. Pour le moment j’en suis là, mais il y a des incohérences très certainement (notamment le port 5001 pour la règle de proxy inversé pour Drive, ici c'ets une capture d'un de mes nonbreux essais):

Ce que je ne comprends pas, c’est que dans le tuto, pour le pare-feu (screenshot du profil « tuto »), il n’y a aucun des ports qu’on peut voir dans le proxy inversé.

7/ Portail des applications : dans le tuto, pourquoi, dans l’onglet « application », on a des couples de ports HTTP/HTTPS 7080/7043 > 7480/7443 alors que dans l’onglet « proxy inversé », la destination ne vise que l’un des deux à chaque fois ? Par exemple à quoi ça sert d’avoir le ports https 7443 pour Video Station si le Proxy inversé ne considère que http://localhost/7480 ?

8/ Mon certificat est valide et installé par défaut, mais quand je me connecte depuis l'extérieur sur "https://xxx.ovh" (avec xxx = le prefixe que j'ai choisi dans ovh), j'ai toujours un "Your connection is not secure". Quel est le problème?

J’aurai d’autres questions bien sûr, mais c’est déjà un beau pavé, on verra pour la suite…

Merci beaucoup pour toute aide !

0

[TUTO] Sécuriser les accès à son nas - DSM 6.x

dans Tutoriels

Posté(e) · Modifié par ekke

Ok merci, c'est enlevé et compris.

J'ai bien fait tout ça, et je suis en IP fixe. Le user est ok aussi. Drive marche sur le smartphone mais impossible de configurer le client PC (sur un PC externe à mon réseau, depuis internet): "Connection failed".

Je me demande si il y a quelque chose qui ne fonctionne pas au niveau du pare-feu... Vu que j'ai laissé le domaine personnalisé (xxx.ovh) actif pour que DS Audio, Video et Drive sur smartphone fonctionnent, j'ai voulu bloquer l'accès à DSM depuis l'extérieur. J'ai mis une règle sur les ports 5000, 5001: "deny" pour source IP "All". Pourtant j'ai encore accès au DSM depuis l'extérieur quand je mets xxx.ovh dans le browser...