Bonjour à tous,

Voici mon retour d’expérience et donc un tuto sur la mise en place de Adguard Home via docker (Synology) avec un réseau macvlan sur une Livebox 6.

Avec pour but que les DNS soit automatiquement affecter aux périphériques via le serveur DHCP.

Contexte :

La livebox 6 (idem sur les anciennes box) ne permet pas de modifier les DNS dans son serveur DHCP.

Il faut donc passer le serveur DHCP sur un autre équipement.

Inconvénient le décodeur TV Orange s'attend à communiquer avec le DHCP de votre Livebox et aucun autre serveur DHCP. Du coup, vous allez avoir un message d'erreur sur votre box TV et vous n'aurez accès à aucun service.

Pour résoudre ce problème, il faut ajouter une configuration spéciale (option 125) au nouveau serveur DHCP, afin d’émuler le comportement de la Livebox et faire croire à votre box TV que tout va bien.

Si vous ne faites pas cela vous allez obtenir, par exemple, une erreur G03 (ou un écran tout blanc) lors du démarrage de votre décodeur TV UHD.

Prérequis :

Une livebox avec sa box TV

Un NAS Synology

Docker sur le NAS Synology (Je n’ai pas Container Manager mais cela sera fonctionnel avec)

Un logiciel pour se connecter en SSH au NAS ( PuTTY )

Un éditeur de texte (Exemple : Notepad++)

Installation :

Installation via Docker sur mon Nas Synology (DS415+)

Installation du réseau MacVLAN pour le futur conteneur AdGuard Home

AdGuard Home avec DHCP et règle 125 via docker sur le Synology

Je n’utilise pas le serveur DHCP du Synology, car je ne sais pas modifier la règle 125 sur ce serveur.

Avant de rentrer dans le vif du sujet, je voudrais remercier toutes les personnes qui ont partagées leurs connaissances pour arriver à mes fins. Je n’ai rien inventé, j’ai juste compilé les informations glanées à droite et à gauche. Vous pouvez reprendre toutes mes infos pour les partager au monde entier.

Merci à @.Shad. pour ces deux tutos (Docker) et (MACVLAN). Merci à @MilesTEG1 qui partage ces scripts et le docker-compose dans le topic de Adguard (ici) fait par @CyberFr

Et surtout merci à LapinFou et JPA54 du forum framboise314.fr qui explique l’option 125 du DHCP (ici), sans qui la box TV ne serait pas en fonction.

Sommaire :

Installation de réseau MACVLAN

Création du réseau MACVLAN

Création de l'interface virtuelle

Création de la tâche de rétablissement de l'interface virtuelle au redémarrage

Création de l’instance Adguard Home

Création du docker-compose

Lancer le docker-compose

Faire fonctionner la BoxTV.

Création du DHCP dans AdGuard Home

Modification du fichier .yaml (Regle 125 du DHCP)

Désactiver le DHCP de livebox

Réserver l’IP dans le DHCP d’AdGuard Home

Paramètre du client (BoxTV) dans AdGuard Home

Paramétrage de Adguard Home

Paramétrage des périphériques

AdGuard Home + DOCKER + MACVLAN + LIVEBOX

Installation du réseau MACVLAN

Création du réseau MACVLAN

Je vous conseil d’aller lire le tuto de @.Shad. dans la partie 11 pour en apprendre plus : [TUTO] Docker : Introduction - Tutoriels - NAS-Forum

Je ne vais pas refaire l’explication, tout est dit par @.Shad.

Le but est de créer un fichier script qu’on va activer via Putty.

Vous pouvez récupérer le fichier à modifier sur le GITUB de MilsTEG1 : Synology-Docker-Adguard-Home-in-a-macvlan-network/docker_network_create_macvlan.sh at main · MilesTEG1/Synology-Docker-Adguard-Home-in-a-macvlan-network · GitHub

Où créer un fichier que vous nommez ainsi docker_network_create_macvlan.sh

Puis vous l’éditer avec Notepad++ avec cela :

#!/bin/bash

##========================================================================================##

## Script macvlan-network.sh ##

## ##

## Script de création d'interface virtuelle pour le conteneur AdGuardHome_macvlan ##

## Voir tuto : https://www.nas-forum.com/forum/topic/69319-tuto-docker-macvlan-pi-hole/ ##

## ##

##========================================================================================##

echo "$(date "+%R:%S - ") Script de création de réseau macvlan pour DOCKER"

echo "$(date "+%R:%S - ") Un réseau macvlan-network sera créé avec cinq IP macvlan de 192.168.1.145 à 192.168.1.150"

echo "$(date "+%R:%S - ") avec la commande suivante :"

echo "$(date "+%R:%S - ") docker network create -d macvlan \ "

echo "$(date "+%R:%S - ") --subnet=192.168.1.0/24 \ "

echo "$(date "+%R:%S - ") --ip-range=192.168.1.144/29 \ "

echo "$(date "+%R:%S - ") --gateway=192.168.1.1 \ "

echo "$(date "+%R:%S - ") -o parent=eth0 \ "

echo -e "$(date "+%R:%S - ") macvlan-net\n"

docker network create -d macvlan \

--subnet=192.168.1.0/24 \

--ip-range=192.168.1.144/29 \

--gateway=192.168.1.1 \

-o parent=eth0 \

macvlan-network

echo -e "\n\n$(date "+%R:%S - ") Liste des réseaux docker : docker network ls\n"

docker network ls

echo -e "\n$(date "+%R:%S - ") Script terminé\n"

exit

Notes :

- subnet => on choisit le sous-réseau physique, celui de nos machines.

- ip-range => on va définir la plage d'IP couverte par le réseau. Un calculateur peut vous aider à trouver la plage que vous voulez.

Voici mon exemple : IPv4/IPv6 – Subnet Calculator | CIDR/EU

Ainsi j’aurai 5 IP de disponible dans le réseau MACVLAN qui seront de 192.168.1.145 à 192.168.1.1.150. On expliquera plus tard comment affecter l’IP au conteneur via le docker-compose.

Important !! Il est fortement recommandé que la plage d'IP couverte par le serveur DHCP de votre réseau soit dissociée de la plage d'IP allouée au réseau macvlan. Mon DHCP est et sera de 192.168.1.50 à 192.168.1.65 et la plage de MACVLAN 192.168.1.145 à 192.168.1.150

Adapter ces valeurs en fonction de votre réseau.

- gateway => c'est notre passerelle, vu qu'on est sur le réseau physique c'est généralement votre box ou votre routeur. En l’occurrence pour une livebox : 192.168.1.1

- parent => c'est le nom de l'interface physique.

Pour la connaitre, lancer putty :

Taper l’adresse IP de votre NAS et cliquer sur OPEN (Penser à activer pour les manipulations le service SSH dans le DSM de votre NAS = PanneauConfiguration\Terminal & SNMP)

Entrer votre login administrateur du Synology, valider avec la touche entrée.

Taper le mot de passe administrateur (il n’apparait pas quand vous taper, cela est normal) , valider avec la touche entrée.

Taper ifconfig, valider avec la touche entrée.

Chercher le nom du réseau qui correspond à l’IP de votre NAS. Sur mon exemple et mon NAS Synology DS415+, le nom est donc eth0

Enregistrer ce fichier puis connectez vous au DSM de votre NAS et lancer File Station.

Dans le dossier docker, je vous conseil de créer un dossier FICHIERS puis 2 sous dossiers SCRIPTS & COMPOSE.

Placer le fichier fraichement créer dans /volume1/docker/FICHIERS/SCRIPTS

Lancer PuTTY et connectez-vous en root.

Pour cela taper cela

sudo -i

Ensuite il faut se placer dans le dossier où est le script :

cd /volume1/docker/FICHIERS/SCRIPTS

On accorde les permissions (pas sûr que cela soit nécessaire)

chmod 740 docker_network_create_macvlan.sh

On exécute le script

bash docker_network_create_macvlan.sh

Si tout va bien, on obtient une suite de caractères, cela signifie que le réseau est créé.

Et vérifier qu'il apparaît bien dans la liste.

En cas d'erreur dans la transcription, il suffit de supprimer le réseau malformé pour recommencer :

docker network rm macvlan-network

2. Création de l'interface virtuelle

On va créer un second script. Vous pouvez récupérer le script orignal toujours sur le GITHUB de MilesTEG1 : Synology-Docker-Adguard-Home-in-a-macvlan-network/bridgemacvlan-interface.sh at main · MilesTEG1/Synology-Docker-Adguard-Home-in-a-macvlan-network · GitHub

Où créer un fichier que vous nommez ainsi bridgemacvlan-interface.sh

Puis vous l’éditer avec Notepad++ avec cela :

#!/bin/bash

##===========================================================================================##

## Script bridgemacvlan-interface.sh ##

## ##

## Script de création d'interface virtuelle pour les conteneurs en macvlan ##

## Voir tutos : ##

## https://www.nas-forum.com/forum/topic/69319-tuto-docker-macvlan-pi-hole/ ##

## https://www.nas-forum.com/forum/topic/67311-tuto-certificat-ssl-reverse-proxy-via-docker/ ##

## ##

## Vérifier la bonne création de l'interface avec la commande suivante : ##

## ifconfig | grep -A 9 macv0 ##

## ##

##=============================================================================================

# Set timeout to wait host network is up and running

sleep 60

echo "$(date "+%R:%S - ") Script de création d'une interface virtuelle pour le NAS"

echo "$(date "+%R:%S - ") Exécution des commandes..."

ip link add macv0 link eth0 type macvlan mode bridge # macv0 : est le nom données à l'interface virtuelle

# eth0 : est l'interface réseau utilisée sur le NAS (lorsque VMM n'est pas utilisé)

# si VMM est utilisé, ce sera ovs_eth0

ip addr add 192.168.1.200/32 dev macv0 # Adresse IP virtuelle 192.168.x.zzz/32 -- Il faut que cette adresse soit libre dans le réseau

# et qu'elle ne fasse pas partie du DHCP du routeur/box

ip link set dev macv0 address 5E:11:4F:AF:D6:D2 # MAC adresse pour l'adaptateur ayant l'IP virtuelle

# Il faut que l'adresse MAC respecte ces conditions :

# - Elle n'existe pas déjà sur mon hôte et sur mon réseau.

# - Elle respecte la base hexadécimale, les notations allant de 0 à F.

# - Le premier nombre doit être pair, ici 5E = 94 en base 10, c'est donc OK (vous pouvez

# utiliser un convertisseur en ligne, ou faire vos divisions euclidiennes).

# S'il est impair, vous aurez un message :

# RTNETLINK answers: Cannot assign requested address

ip link set macv0 up

ip route add 192.168.1.144/29 dev macv0 # 192.168.xxx.MMM/29 : Plage d'adresse macvlan

# IP réellement disponible : voir les calculateurs internet

# /29 = 5 IP - /32 = 1 IP

#### Dans mon cas, c'est cette commande :

#### ip route add 192.168.1.144/29 dev macv0

echo "$(date "+%R:%S - ") Script terminé"

exit

Notes :

ip link add <nom_interface_macvlan> link <interface_physique> type macvlan mode bridge

ip addr add <IP_virtuelle>/32 dev <nom_interface_macvlan>

ip link set dev <nom_interface_macvlan> address <adresse_MAC>

ip link set <nom_interface_macvlan> up

ip route add <Plage_DHCP_réseau_macvlan> dev <nom_interface_macvlan>

Si on veut faire correspondre à l'exemple du réseau ci-dessus :

- <nom_interface_macvlan> => un nom au hasard, pas de caractères spéciaux, macv0 par exemple, peu importe

- <interface_physique> => eth0 / idem que sur le premier script

- <IP_virtuelle> => il l faut que cette adresse soit libre dans le réseau et qu'elle ne fasse pas partie du DHCP du routeur/box et du réseau MACVLAN. Je choisi la 192.168.1.200 qui se traduit par 192.168.1.200/32.

- <adresse MAC> => on peut définir une adresse MAC pour notre interface. Il faut que cette adresse soit libre dans le réseauet qu'elle ne fasse pas partie du DHCP du routeur/box.

- <Plage_DHCP_réseau_macvlan> => ça correspond à --ip-range dans le script plus haut

Enregistrer le fichier et placer le, toujours avec File Station dans /volume1/docker/FICHIERS/SCRIPTS

Revenez dans putty et placer vous dans ce dossier

cd /volume1/docker/FICHIERS/SCRIPTS

On accorde les permissions (pas sûr que cela soit nécessaire)

chmod 740 bridgemacvlan-interface.sh

On exécute le script

bash bridgemacvlan-interface.sh

On vérifie en tapant :

ifconfig | grep -A 9 mac0

Ce qui doit donner un résultat du type :

3. Création de la tâche de rétablissement de l'interface virtuelle au redémarrage

L’interface ne persiste pas au redémarrage du NAS, on va pour cela définir une tâche planifiée, il faut aller dans DSM -> Panneau de configuration -> Planificateur de tâches -> Créer -> Tâche déclenchée :

Puis on valide.

REMARQUE : Lorsqu'on stoppe docker, ou qu'on le met à jour, l'interface disparaît également. La tâche n'étant lancée qu'au démarrage, vous devrez réexécuter la tâche manuellement pour rétablir l'interface.

2. Création de l’instance Adguard Home

2.1. Création du docker-compose

Le fichier docker-compose est encore est toujours récupérable sur le GITHUB de MilesTEG1 : Synology-Docker-Adguard-Home-in-a-macvlan-network/docker-compose.yml at main · MilesTEG1/Synology-Docker-Adguard-Home-in-a-macvlan-network · GitHub

On le modifie avec notepad++. Je n’indique que les parties que j’ai modifié

hostname: AdGuard-Home--DS415+

Permet d'avoir un nom pour le conteneur dans AdGuard lui-même (sinon c'est une chaine aléatoire)

Environment:

PUID=1***

PGID=1**

Pour récupérer l’info, voici un excellent tuto : NAS Synology - Récupérer l'UID et le GID d'un utilisateur (it-connect.fr)

#volumes:

Je n’ai pas touché au volume. Cependant j’ai créé les dossiers /volume1/docker/adguardhome_macvlan/work & /volume1/docker/adguardhome_macvlan/conf avant de lancer le fichier docker-compose.yml

networks:

macvlan-network:

ipv4_address: 192.168.1.150

Mettre ici l'IP macvlan dans la plage définie dans les scripts. Pour rappel ma plage MACVLAN est 192.168.1.145 à 192.168.1.150

networks:

macvlan-network :

# Le nom du réseau créer via le script docker_network_create_macvlan.sh (ligne 27)

Ce qui donne pour moi (il faut modifier PUID & PGID) :

##==============================================================================================

## ##

## Fichier docker-compose.yml pour Adguard-Home en macvlan ##

## ##

##==============================================================================================

##============================================================================================##

## ##

## Attention, il faut créer le réseau macvlan à l'aide du script : macvlan-network.sh ##

## Ce dernier va créer un réseau macvlan ayant comme IP unique 192.168.1.150 ##

## Cette IP doit être dans la plage d'IP mavclan définie dans le script de création du réseau.##

## Le conteneur sera donc vu comme une machine sur le réseau LAN, mais ne pourra pas être ##

## joint par le NAS lui-même. ##

## Pour celà, il faut utiliser le second script : boot-bridgemacvlan-interface.sh ##

## Ce dernier va créer une IP-interface virtuelle qui pourra être accessible par le NAS. ##

## Cette interface ne persiste pas au démarrage, il faudra mettre le script en tâche ##

## planifiée avec le planificateur de tâches dans DSM. ##

## ##

## Voir tuto : https://www.nas-forum.com/forum/topic/69319-tuto-docker-macvlan-pi-hole/ ##

## ##

## Attention ! ##

## ##

## Ces deux scripts ne sont à utiliser qu'une seule fois, quelque soit le nombre de ##

## conteneurs qui en bénéficieront. ##

## Par exemple, si vous utilisez 2 conteneurs en macvlan, une fois le réseau macvlan créé ##

## pour le 1er, il est inutile (et impossible) de le recréer. ##

## Le script boot-bridgemacvlan-interface.sh ne doit être lancé qu'une seule fois, et à ##

## chaque reboot. L'IP virtuelle est unique, il ne faut pas en recréer une seconde. ##

## ##

##==============================================================================================

---

version: "2.4"

services:

adguardhome_macvlan:

image: adguard/adguardhome:latest # https://github.com/AdguardTeam/AdGuardHome

# https://github.com/AdguardTeam/AdGuardHome/wiki/Docker

container_name: adguardhome_macvlan

hostname: AdGuard-Home--DS415+ # Permet d'avoir un nom pour le conteneur dans AdGuard lui même (sinon c'est une chaine aléatoire)

environment:

- PUID=1*** # Utiliser la commande (en SSH) : id NOM_UTILISATEUR

- PGID=1** # Utiliser la commande (en SSH) : id NOM_UTILISATEUR

- TZ=Europe/Paris

- LANG=fr_FR.UTF8

- LANGUAGE=fr_FR.UTF8

volumes:

- "/volume1/docker/adguardhome_macvlan/work:/opt/adguardhome/work"

- "/volume1/docker/adguardhome_macvlan/conf:/opt/adguardhome/conf"

# La déclaration des ports n'est pas utile lors d'une installation en macvlan, car tous les ports seront directement accessible

# avec l'IP virtuelle.

# ports:

# - "953:53"

# - "967:67/udp"

# - "968:68"

# - "8080:80/tcp"

# - "9443:443/tcp"

# - "9853:853/tcp"

# - "3030:3000/tcp"

networks:

macvlan-network:

ipv4_address: 192.168.1.150 # Mettre ici l'IP macvlan dans la plage définie dans les scripts

# Dans mon cas c'est 192.168.1.150

restart: unless-stopped

healthcheck:

test: "/bin/netstat -pant | /bin/grep 53"

interval: 45s

timeout: 30s

retries: 3

networks:

macvlan-network: # Ce réseau devra bien entendu être créé avant avec le script annexe ligne27

external: true

Enregistrer le fichier. Placer le, toujours avec File Station, dans /volume1/docker/FICHIERS/COMPOSE/ADGUARD. Créer le dossier ADGUARD s’il n’existe pas.

2.2. Lancer le docker-compose

Revenez dans PuTTY, placer vous dans le dossier :

cd /volume1/docker/FICHIERS/COMPOSE/ADGUARD

Création du conteneur

docker-compose up -d

Attendre quelques secondes/minutes (en fonction de la puissance de votre NAS).

Félicitations, votre Adguard Home est fonctionnel !

Vous pouvez y accéder via un navigateur dans votre réseau local en http://192.168.1.150:3000

Il n’est pas accessible en https.

Sélectionner l’interface d’écoute par l’IP choisi dans le docker-compose en l’occurrence pour nous 192.168.1.150. Ne pas toucher au port.

Ne pas toucher au serveur DNS et cliquer sur Suivant

Créer un utilisateur avec son mot de passe puis toujours suivant.

Vous êtes maintenant sur votre instance AdGuard Home.

3. Faire fonctionner la BoxTV

Afin de faire fonctionner la box TV nous réaliser ces actions :

Création du DHCP dans AdGuard Home

Modification du fichier .yaml pour la règle 125.

Désactiver le DHCP de livebox

Réserver l’IP dans le DHCP d’AdGuard Home

Paramètre du client (BoxTV) dans AdGuard Home

3.1. Création du DHCP dans AdGuardHome

Cliquer sur Paramètres

Cliquer sur Paramètres DHCP

Rentrer l’IP de la passerelle de votre livebox (d’origine 192.168.1.1)

Rentrer l’IP du début de la plage IP de votre DHCP (pour moi 192.168.1.50)

Rentrer l’IP de la fin de la plage IP de votre DHCP (pour moi 192.168.1.65). J’aurai donc 15 périphériques qui pourront se connecter sur mon DHCP. A vous d’adapter ces chiffres en évitant ces IP (192.168.1.145 à 192.168.1.150 & 192.168.1.200)

Rentrer 255.255.255.0

Sauvegarder la configuration

3.2. Modification du fichier .yaml pour la règle 125.

Afin d’ajouter l’option 125 dans le fichier AdGuardHome.yaml qui permettra de faire croire à la BoxTV que son IP soit fourni par la Livabox, il faut créer la bonne ligne.

Tout est super bien expliquer dans le tutorial de LapinFou : [Tuto] Pi-Hole, Livebox et décodeur TV Orange - framboise314.fr

Je vous conseil de le suivre à la lettre pour créer votre ligne.

Voici ma ligne :

Les chiffres en blanc ne sont pas à changer. Ceux en couleurs oui.

343444343534 = les 6 premiers caractères de l'adresse MAC (44D454) de la Livebox convertie en "Hexa"

C4B32**********50393939383035 = Le numéro de série (LK*****DP999805) de la Livebox convertie en "Hexa"

36 = Le modèle de la box (ici Livebox 6) convertie en "Hexa"

Toutes ces informations sont disponible depuis son interface web (http://livebox/ ou http://192.168.1.1) "Informations système" → "Général" → "1.5 Adresse MAC" / "1.4 Numéro de série" / "1.2 Modèle"

Voici le site pour convertir en "Hexa" : https://string-functions.com/string-hex.aspx

Après avoir récupérer le HEX, il faut l’ajouter en option dans le AdGuardHome.yaml.

Retour sur le NAS et on procède ainsi

1. On arrête l’instance dans docker

2. On télécharge le fichier AdGuardHome.yaml qui ce trouve dans /volume1/docker/adguardhome_macvlan/conf/

3. On le modifie avec Notepad++

On ajoute la ligne après option comme dans mon exemple :

dhcp:

enabled: true

interface_name: eth0

local_domain_name: lan

dhcpv4:

gateway_ip: 192.168.1.1

subnet_mask: 255.255.255.0

range_start: 192.168.1.50

range_end: 192.168.1.65

lease_duration: 86400

icmp_timeout_msec: 1000

options:

- '125 hex 00000DE9240406343444343534050F4C4B3232303636445039393938303506094C697665626F782036'

4. On enregistre le fichier et on le place dans /volume1/docker/adguardhome_macvlan/conf/ pour remplacer l’ancien

5. On relance l’instance adguardhome_macvlan

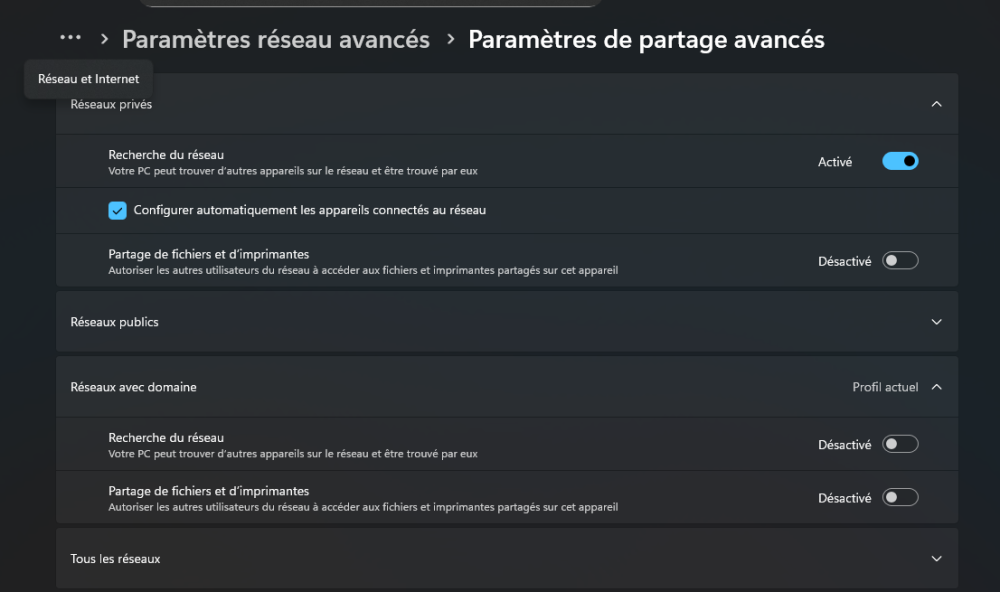

3.3. Désactiver le DHCP de livebox

Revenez sur votre interface de votre BOX et désactiver le DHCP.

Si vous voyer l’adresse MAC de votre box TV, noter là pour plus tard.

3.4. Réserver l’IP dans le DHCP d’AdGuard Home

Revenez sur l’interface graphique de AdGuard Home (http://192.168.1.150)

Toujours dans Paramètres / Paramètres DHCP, aller tout en bas dans Baux statiques DHCP et cliquer sur "Ajoutez un bail statique" et rentrer ces informations :

L’adresse MAC du boitier TV

L’IP que vous voulez lui allouer. Exemple 192.168.1.66

Un nom. Exemple BoxTV

Enregistrer

Maintenant il va falloir un paramétrage persistant pour ce client.

3.5. Paramètre du client (BoxTV) dans AdGuard Home

Maintenant aller dans Paramètres / Paramètres du client et "Ajouter un client" avec ces infos :

Paramètres

Le nom que vous voulez

Mots clés : ne pas toucher

Identifiant

L’IP de la box

La MAC de la box

Protection : tout décocher

Blocage des services spécifiques

Tout débloquer

Suspendre le blocage des services

Ne pas toucher

Serveurs DNS upstream

Passerelle de la box : 192.168.1.1

Indiquer les DNS de la box (Info trouvable sur l’interface de la box dans Paramètres avancés\Informations système\Internet\4.12 & 4.13

Pour moi : 80.10.246.132 & 81.253.149.2

Enregistrer.

A partir de maintenant le paramétrage est fini vous pouvez rallumer la box tv et vérifier si cela fonctionne.

Si oui, félicitation !! 😇🤩🍾

Il nous reste plus qu'à peaufiner les paramétrages d’AdGuard Home et des périphériques.

4. Paramétrage de AdGuard Home

Présentation et explication faite plus tard

Paramètres

Paramètres généraux

J'ai tout coché (sauf youtube)

Paramètres DNS

Serveur DNS upstream

https://family.cloudflare-dns.com/dns-query

tls://family.cloudflare-dns.com

https://family.adguard-dns.com/dns-query

tls://family.adguard-dns.com

Serveurs DNS d'amorçage

1.1.1.3

1.0.0.3

2606:4700:4700::1113

2606:4700:4700::1003

Filtres

Liste de blocage DNS

filters:

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_1.txt

name: AdGuard DNS filter

id: 1

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_2.txt

name: AdAway Default Blocklist

id: 2

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_50.txt

name: uBlock₀ filters – Badware risks

id: 1715176311

- enabled: true

url: https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV-AGH.txt

name: Perflyst and Dandelion Sprout's Smart-TV Blocklist

id: 1603827714

- enabled: false

url: https://pgl.yoyo.org/adservers/serverlist.php?hostformat=adblockplus&showintro=1&mimetype=plaintext

name: Peter Lowe's List

id: 1603827715

- enabled: true

url: https://raw.githubusercontent.com/hoshsadiq/adblock-nocoin-list/master/nocoin.txt

name: NoCoin Filter List

id: 1603827716

- enabled: true

url: https://raw.githubusercontent.com/durablenapkin/scamblocklist/master/adguard.txt

name: Scam Blocklist by DurableNapkin

id: 1603827717

- enabled: true

url: https://raw.githubusercontent.com/Spam404/lists/master/main-blacklist.txt

name: Spam404

id: 1603827718

- enabled: true

url: https://sebsauvage.net/hosts/hosts-adguard

name: sebsauvage.net hosts-adguard

id: 1603827720

- enabled: true

url: https://gitlab.com/quidsup/notrack-blocklists/raw/master/notrack-blocklist.txt

name: firebog.net - NoTrack-blocklist

id: 1603827721

- enabled: true

url: https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV.txt

name: firebog.net - SmartTV

id: 1603827722

- enabled: true

url: https://raw.githubusercontent.com/DandelionSprout/adfilt/master/GameConsoleAdblockList.txt

name: Game Console Adblock List

id: 1614201141

- enabled: true

url: https://raw.githubusercontent.com/crazy-max/WindowsSpyBlocker/master/data/hosts/spy.txt

name: WindowsSpyBlocker - Hosts spy rules

id: 1614201143

- enabled: true

url: https://raw.githubusercontent.com/mitchellkrogza/The-Big-List-of-Hacked-Malware-Web-Sites/master/hosts

name: The Big List of Hacked Malware Web Sites

id: 1614201145

- enabled: true

url: https://adaway.org/hosts.txt

name: AdAway Default Blocklist

id: 1657191092

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_18.txt

name: Phishing Army

id: 1715209163

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_8.txt

name: NoCoin Filter List

id: 1715209164

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_31.txt

name: Stalkerware Indicators List

id: 1715209165

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_30.txt

name: Phishing URL Blocklist (PhishTank and OpenPhish)

id: 1715209166

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_10.txt

name: Scam Blocklist by DurableNapkin

id: 1715209167

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_42.txt

name: ShadowWhisperer's Malware List

id: 1715209168

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_9.txt

name: The Big List of Hacked Malware Web Sites

id: 1715209169

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_11.txt

name: Malicious URL Blocklist (URLHaus)

id: 1715209170

- enabled: true

url: https://adguardteam.github.io/HostlistsRegistry/assets/filter_12.txt

name: Dandelion Sprout's Anti-Malware List

id: 1715209171

- enabled: true

url: https://dl.red.flag.domains/adguard/red.flag.domains.txt

name: Nicolas Pawlak

id: 1715209172

- enabled: true

url: https://dl.red.flag.domains/adguard/red.flag.domains_fr.txt

name: Nicolas Pawlak FR

id: 1715209173

- enabled: true

url: https://dl.red.flag.domains/adguard/red.flag.domains_ovh.txt

name: Nicolas Pawlak OVH

id: 1715209174

- enabled: true

url: https://dl.red.flag.domains/adguard/red.flag.domains_yt.txt

name: Nicolas Pawlak YT

id: 1715209175

Services Bloqués

Faites vos choix

Règles de filtrage personnalisées

||example.org^ :bloque l’accès au domaine example.org et à tous ses sous-domaines ;

@@||nas-forum.com^ :débloque l’accès au domaine nas-forum.com et à tous ses sous-domaines ;

Attention cette option ne permet pas de débloquer un site bloqué par les Serveurs DNS upstream.

Pour bloquer les publicités sur youtube, facebook ou autre via un PC, je vous conseil d'ajouter un bloqueur de publicités à votre navigateur. Style : Ublock Origin. N'oublier pas de passer un liste blanche vos sites préférés comme www.nas-forum.com

5. Paramétrage des périphériques

Windows

Laisser en DHCP pour vos équipement ainsi il prendra automatiquement les bon paramètres

Si vous optez de paramétrer un périphérique en manuel rentrer dans le DNS principal et secondaire l'IP de votre instance AdGuard Home. Pour moi : 192.168.1.150

Android

Laisser en DHCP et modifier le DNS avec celui paramétrer dans les serveurs DNS upstream de AdGuard Home. Pour moi cela sera : https://family.cloudflare-dns.com/dns-query

Apple

Je n'ai pas de produit Apple, je vais m'abstenir d'en parler.

Merci à tous de m'avoir lu, j'arrive au bout de ce long tuto.

Je reste disponible pour vous aider.

Sources :

[TUTO] Docker : Introduction - Tutoriels - NAS-Forum

[TUTO] [Docker - macvlan] Pi-Hole - Tutoriels - NAS-Forum

[TUTO] Certificat SSL & reverse proxy via Docker - Tutoriels - NAS-Forum

Installation d'AdGuard, c'est fait ! - Installation, Démarrage et Configuration - NAS-Forum

[Tuto] Pi-Hole, Livebox et décodeur TV Orange - framboise314.fr

.jpg.a1fb46c3d1c6186991a1ee8bc04a4df3.thumb.jpg.bf5101b674cfd25b0e18fb24a0d5e981.jpg)