Audio

Membres-

Compteur de contenus

69 -

Inscription

-

Dernière visite

-

Jours gagnés

2

Tout ce qui a été posté par Audio

-

Bonjour @Lucka27 Oui la partie prefixe._domainkey.votredomaine.tld. 0 TXT "v=DKIM1; q=dns;p=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx" est nécessaire sur le DNS OVH car elle participe à l'authentification du serveur mail. En l'absence d'un enregistrement DKIM complet la fonction DKIM ne sera pas effective. Bonne Année Audio

-

Bonjour @Lucka27 Sauf erreur de ma part ta zone DNS chez OVH doit comprendre un enregistrement de type MX pointant vers ton domaine, du style: mondomaine.com. 3600 MX 1 mondomaine.com [1 représente la priorité]. Il ne me parait pas obligatoire d'installer un DNS Server sur ton NAS. Ensuite il faudra paramétrer toujours dans ta zone DNS d'OVH des enregistrement de types SPF et DMARC selon tes besoins pour éviter de se faire répertorier comme source de spam. Voir le tuto pour ça. Cordialement Audio

-

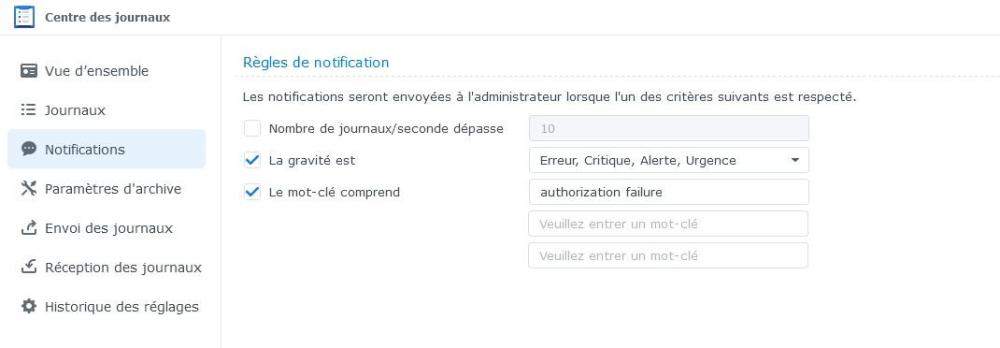

Bonjour, Effectivement dans le Centre des journaux à la rubrique Notification on peut mettre une notification d'erreur de connexion au NAS (authorization failure) comme suit: C'est ce que j'ai fait et lors de chaque attaque sur MailPlus Server (mais ça marche pour d'autres applications ouvertes à l'extérieur, y compris DSM) j'ai eu un mail d'avertissement donnant l'IP de l'attaquant ainsi que le nom d'utilisateur utilisé. Cordialement Audio

-

[TUTO] Certificat Let's Encrypt avec acme.sh & api Ovh en Docker (DSM6/7) (Update 07/09/22)

Audio a répondu à un(e) sujet de Einsteinium dans Tutoriels

Bonjour @domtous Si ton nom de domaine est bien chez OVH, tu peux utiliser aussi le DynDNS d'OVH. Je l'ai utilisé il y trois ans, ça fonctionnait très bien. Cordialement Audio -

OK pour l'instant j'ai laissé le réglage à 1 tentative = 1 blocage. J'attends encore avant de revenir aux réglages initiaux, y compris sur le pare-feu du routeur. Audio

-

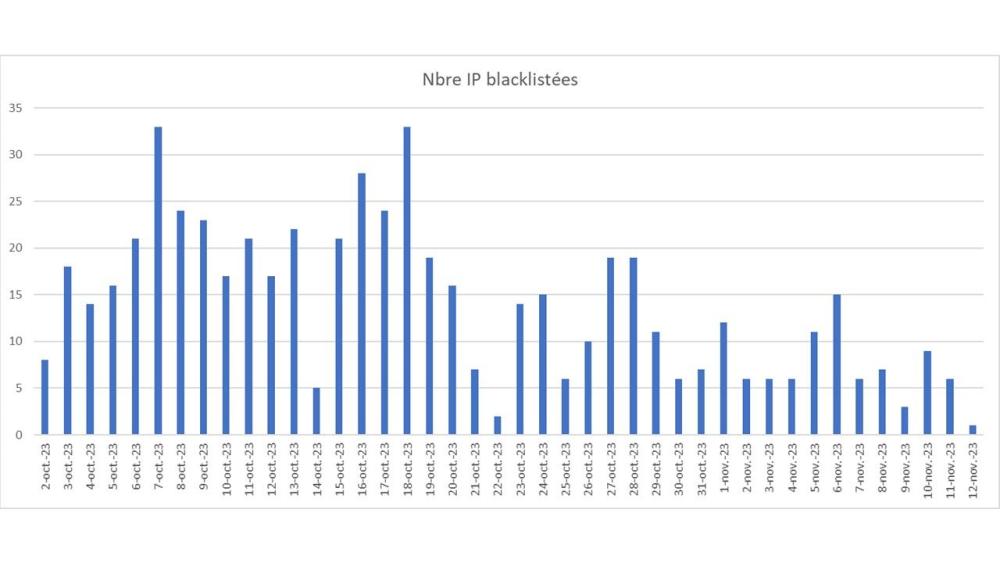

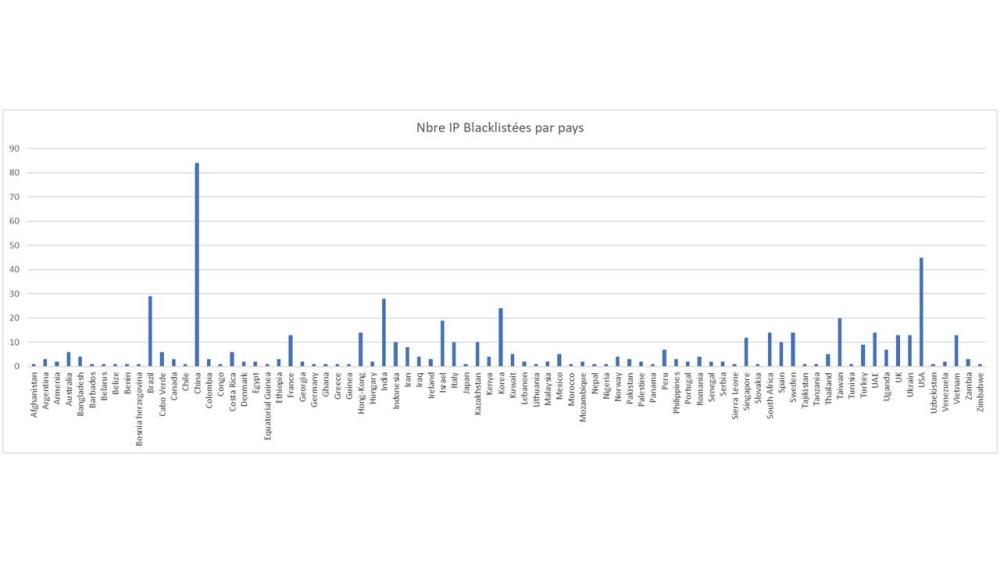

Bonjour, Comme dit précédemment je reviens sur le forum pour donner un bilan de l'application de la recette de @PiwiLAbruti. Les attaques semblent avoir cessé depuis le 13 novembre. J'ai fait un suivi précis des IP blacklistées au fur et à mesure des attaques (une tentative de login ratée = IP blacklistée pour toujours), du 2 octobre au 12 novembre voir la répartition dans le temps et la répartition par pays. J'ai quand même été amené à mettre des règles dans le pare-feu de mon routeur venant de certains pays (Chine, Brésil, Inde, Corée du Sud et d'autres) pour les tentatives sur les ports utilisés par MailPlus Server. Comme quoi lorsqu'on est aux prises avec un botnet, mieux vaut être patient ! En tout cas encore merci @PiwiLAbruti.

-

Bonjour, Merci @CMDC83 pour la liste d'IP, j'ai regardé le contenu du site https://lists.blocklist.de, il y a effectivement pas mal de listes. Il faudrait cependant mettre à jour en quotidiennement, ce qui me parait assez contraignant. @PiwiLAbruti Je ne comprends pas très bien pourquoi c'est improductif. Pour ma part je n'ai laissé que le port 25 ouvert à toute la planète et restreint les ports MUA à la France et à 2 pays où il m'arrive de voyager. Depuis j'ai eu nettement moins d'attaques (réduction de 75% environ), mais il y en a toujours, je bloque systématiquement les IP avec tentative de connexion échouée. A suivre! Audio

-

Merci @PiwiLAbruti, Effectivement les logs sont maintenant tronqués, mais je garde la trace des connexions échouées depuis longtemps: j'ai programmé une notification par mail lorsqu'il y a un journal émis avec les mots clés "authorization" et "failure". J'archive ces mails sur mon client mail. Ce que je regrette c'est qu'il n'y a que l'IP et le User ID, pas le port. Maintenant que seul le port 25 est ouvert à tout vent pour MailPlus Server je me doute que les attaques viennent sur ce port. Depuis hier j'ai déjà 23 IPs blacklistées. Bonne journée

-

Merci pour la recette @PiwiLAbruti J'ai appliqué tout ça, je reviendrais sur le forum pour donner les résultats. Une autre question: dans quel log de MailPlus Server et à quel emplacement peut-on avoir l'historique des tentatives de connexion ? Merci

-

Bonjour, Je reviens sur le post de @StefDS415 et les attaques venues de multiples pays. J'expérimente le même genre d'attaque depuis le 2 septembre sur un de mes DS 920+ en DSM 7.2-64570 Update 1. Les attaques en force brute visent MailPlus Server avec des noms d'utilisateurs génériques du style webmaster@mondomaine.xx, info@mondomaine.xx, contact@mondomaine.xx ou encore mailer-daemon@mondomaine.xx. Elles sont visiblement portées au travers des 4 ports laissés ouverts pour MailPlus Server sur le routeur et redirigés vers le NAS hébergeant MailPlus Server. J'utilise le pare-feu de mon routeur RT 2600 AC pour bloquer autant que possible ces attaques en bloquant les pays les plus actifs comme la Chine, la Russie ou le Brésil, mais il y en a pas mal d'autres, le dernier en date est l'Italie (27 pays blacklistés). Je répertorie toutes les IPs et regarde leur statut sur Abuse IPDB, elles sont toutes reportées comme attaquant (plus de 570 attaques depuis le 2 septembre). L'avantage du pare-feu dans SRM est de comptabiliser les attaques sur les règles établies, ce que ne fait pas le pare-feu dans DSM (ce qui serait bien pratique). Je ne peux pas non plus blacklister toute la planète et me demande s'il existerait un moyen pour rejeter les attaques à partir des noms d'utilisateurs génériques utilisés qui sont somme toute assez pas si nombreux. Merci pour vos suggestions si vous en avez. Audio

-

Problème avec le MX de FREE

Audio a répondu à un(e) sujet de jcpamart dans MailClient / MailPlus / MailPlus Server

@PiwiLAbruti, merci, je fais l'essai. Audio -

Problème avec le MX de FREE

Audio a répondu à un(e) sujet de jcpamart dans MailClient / MailPlus / MailPlus Server

Bonjour à tous, Il semblerait que très récemment Free a résolu le problème de configuration du Reverse DNS, en IPv4 seulement pour le moment (voir news d'aujourd'hui 28 Septembre 2023 sur le site universfreebox.com). Je n'ai pas essayé, car dans le menu de configuration du Reverse DNS dans l'espace perso Freebox le format de l'enregistrement DNS à renseigner me paraît approximatif par rapport à l'enregistrement DNS de mon domaine; je m'explique: - Syntaxe proposée par Free pour un NDD existant: machine IN A 81.56.IP.IP - Syntaxe de l'entrée de type A du DNS chez OVH pour mon domaine perso: ndd.tld. 86400 A IP.IP.IP.IP J'avoue ne pas savoir ce qu'il faut mettre exactement dans le champ "Reverse DNS Personnalisé" de l'espace perso Free. Bonne journée - Audio -

Bonjour, Mise à jour faite sur DS 418 et 920+ sans problème. Le passage à Container Manager s'est bien passé. Cordialement Audio

-

[TUTO] Certificat Let's Encrypt avec acme.sh & api Ovh en Docker (DSM6/7) (Update 07/09/22)

Audio a répondu à un(e) sujet de Einsteinium dans Tutoriels

Bonjour @firlin Sauf erreur de ma part il semble que la date de renouvellement soit encore à venir (16 juin 2023) donc le script a été interrompu mais ce n'est pas une erreur dans ce cas. Cordialement Audio -

Pour @netgus Le tuto pour acme.sh sous Docker est disponible à la page suivante https://www.nas-forum.com/forum/topic/68046-tuto-certificat-lets-encrypt-avec-acmesh-api-ovh-en-docker-dsm67-update-070922/ Il vaut mieux t'y référer en priorité afin de bénéficier de la version la plus à jour du tuto, merci @Einsteinium Cordialement - Audio

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Bonjour @netgus, Ci-joint la version 1.44 d'aout 2020 du script acme_renew.py qui est a priori compatible du paquet Python 3 de Synology. Cependant je ne sais pas si elle est toujours fonctionnelle, de mon côté j'utilise la version Docker d'acme.sh. Cordialement Audio acme_renew.py

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

[TUTO] Certificat Let's Encrypt avec acme.sh & api Ovh en Docker (DSM6/7) (Update 07/09/22)

Audio a répondu à un(e) sujet de Einsteinium dans Tutoriels

@oracle7 et @Mic13710 WinSCP peut être lancé en root, ça fonctionne très bien et j'ai effectivement suivi le Toto de @unPixel il y a un moment déjà pour installer plus commodément les tuto acme.sh d' @oracle7 et celui sous Docker d'@Einsteinium Cordialement Audio -

[TUTO] Certificat Let's Encrypt avec acme.sh & api Ovh en Docker (DSM6/7) (Update 07/09/22)

Audio a répondu à un(e) sujet de Einsteinium dans Tutoriels

Merci @oracle7 Effectivement mon conteneur est libellé "Acme", comme indiqué dans le Tuto. De plus la commande ne passe pas à partir de WinSCP, il faut la passer à partir de Putty. Sinon la version en cours chez moi est bien 3.0.6. Je vais voir s'il y a lieu de faire un downgrade vers 3.0.5 ou pas. Cordialement Audio -

@Mic13710 Effectivement, il vaut mieux retourner au tuto acme.sh via Docker. J'avais rejoint le présent sujet parce que j'avais eu les mêmes symptômes (perte de la Consumer Key OVH) que @Bajoum. Cordialement

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Merci @oracle7, toutefois je ne sais pas où est le conteneur acme dans l'arborescence de ma machine. Lorsque je lance la commande docker exec -it acme /bin/sh j'obtiens un message d'erreur disant qu'il n'existe de pas de conteneur acme /volume1$ docker exec -it acme /bin/sh Error: No such container: acme Sans doute ne suis-je pas dans le bon répertoire... Merci pour ton aide Audio

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Bonjour Bajoum, D'après mon log acme.sh.log je suis aussi en version 3.0.6. Je ne sais pas s'il est possible de revenir à une version antérieure. Cordialement, Audio.

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Bonjour, Merci @oracle7. J'utilise acme sous docker et la commande que tu me suggère ne passe pas (acme.sh not found). Je ne sais pas dans quel répertoire me placer. Cordialement Audio🤔

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Merci @oracle7 Comment savoir la version en cours de acme.sh sur sa machine ? Cordialement Audio

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Désolé Bajoum mais je ne peux pas te répondre sur la question de la console OVH dont je ne me suis jamais servi pour supprimer les clefs API, j'utilise les mêmes depuis toujours. As tu regardé dans tes entrées DNS chez OVH s'il n'y avait pas des scories de type texte laissées par les tentatives précédentes?

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :

-

Bonjour, J'ai été victime de la même avarie lors du dernier renouvellement de certificat (autour du 18 janvier), mais par la procédure faite sous Docker: j'ai trouvé un log long comme un jour sans pain dans lequel j'ai compris qu'il n'y avait plus de Consumer Key et qu'il y avait eu tentative d'en créer une nouvelle (mais j'ai pas compris comment). En vérifiant le fichier account.conf effectivement la Consumer Key originale avait disparu et une nouvelle Consumer Key avait été crée de toute pièce et placée à la fin du fichier account.conf. Bien sûr cette CS bidon ne fonctionnait pas. J'ai supprimé cette fausse clé, rajouté la bonne CS dans le fichier et relancé acme.sh manuellement. Tout s'est bien passé et le renouvellement de certificat a été immédiat. Cordialement Audio

- 937 réponses

-

- letsencrypt

- certificat

-

(et 1 en plus)

Étiqueté avec :