christophe2836

-

Compteur de contenus

112 -

Inscription

-

Dernière visite

-

Jours gagnés

2

Messages posté(e)s par christophe2836

-

-

Désolé pour ma réponse tardive !🥹

Je te remercie pour ta réponse !!

Envoyé de mon iPhone en utilisant Tapatalk0 -

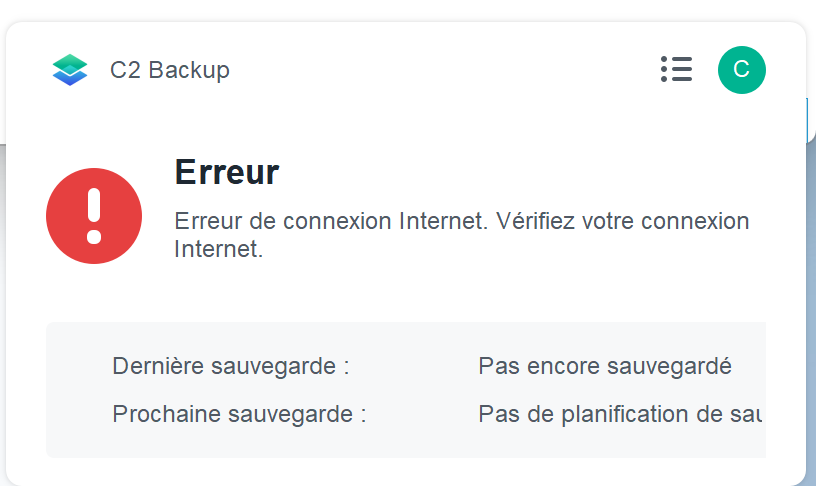

Bonjour a tous,

Quelqu'un rencontre ce problème ?

J'ai désinstallé et réinstallé l'agent C2 Backup. (en le re téléchargeant sur le site, histoire d'avoir la dernière version)

Effacé les anciennes sauvegardes mais toujours ce problème de connexion internet, bien sur j'ai internet et essayé par différents accès internet.(fibre, 4G, autre site, partage de connexion, etc...)

J'ai essayé aussi en désactivant le pare-feu du PC.

PB suite a une mise a jour Windows (je suis en Windows 11 21H2) ???

J'ai ouvert un ticket mais je m'attends pas à une réponse avant mardi...

J'hésite pour l'instant a désinstaller les mise a jour Windows de mai pour essayer.

0 -

Bonjour à tous,

Quelqu’un peut me dire où se trouve les notes et carnets de note Station dans le NAS ?

Il y a un répertoire spécifique ?

Un chemin particulier ?

Bon week-end à tous !!!

Envoyé de mon iPhone en utilisant Tapatalk

0 -

Bonjour à tous,

Cela fait deux mois que j’utilise C2 Storage.

Ma question est : est-ce que la configuration complète de mon NAS est faite, c’est à dire la configuration du pare-feu, du serveur DNS, serveur DHCP ou est-ce que ça sauvegarde que les applications ?

Envoyé de mon iPhone en utilisant Tapatalk

0 -

Tu dis dans ton reverse proxy que ton adresse source arrive en 443 alors que dans ta box tu transforme le 443 en 5001 !!

Si tu utilises un certificat ssl. Dirige le 443 interne et externe vers ton NAS.

Ensuite dans ton reverse proxy tu mets en up source ton nom de domaine en 443 vers la destination de l’ip de ton NAS en 5000 (http) ou en nom de domaine aussi et en https si tu utilises le DNS interne Synology pour la résolution du nom.

Envoyé de mon iPhone en utilisant Tapatalk0 -

Bonjour,

Sur la Livebox 5 tu dois faire du NAT: rediriger le port 443 vers l’adresse IP locale (préalablement mis en fixe) du NAS.

Ensuite dans le Syno se servir du reverse proxy en déterminant ton nom de de domaine en https (port 443) vers l’adresse Ip locale du Synology (port 5001).

Envoyé de mon iPhone en utilisant Tapatalk0 -

merci !

merci !

Envoyé de mon iPhone en utilisant Tapatalk0 -

Bonjour,

Quelqu’un a déjà installé/utilisé le paquet Jappix ?

Envoyé de mon iPhone en utilisant Tapatalk

0 -

Bonjour,

Je sais en train d’essayer ceci.

https://guillaumebriday.fr/sauvegarder-un-serveur-linux-sur-un-nas-synology-avec-active-backup

Envoyé de mon iPhone en utilisant Tapatalk0 -

Bonjour Patrick et bienvenue,

Nous avons un point commun, mais moi toujours en activité

Envoyé de mon iPhone en utilisant Tapatalk0 -

Oui tout à fait, c’était simplement pour lui expliquer que c’était pas une obligation (moi même j’en ai deux)

Envoyé de mon iPhone en utilisant Tapatalk0 -

Pourquoi deux noms de domaine ?

Un seul suffit...

https://syno1.mondomaine.com

https://syno2.mondomaine.com

Envoyé de mon iPhone en utilisant Tapatalk0 -

Comme vous dit Thierry94 et Mic13710, le port 443 est redirigé qu’une seule fois vers le Nas ou est installé le reverse proxy, comme sur votre screenshot. (443 vers Syno918). Il n’y a donc plus rien à faire sur votre box.

Toutes les autres opérations se font sur le reverse proxy installé sur syno918.

Maintenant a travers votre reverse proxy fraîchement installé sur votre syno918, il faut créer des règles pour rédiger toutes les requêtes 443 vers vos équipements locaux.

Le mieux serait d’avoir un nom de domaine chez un fournisseur.

Encore un exemple de règle de redirection dans le reverse proxy, malgré les exemples déjà cités :

https://Syno216J.monnomdedomaine.com vers http://192.168.x.x:5000

Ou encore

https://serveurweb.monnomdedomaine.com vers http://192.168.x.x

On peut, grâce au différents nom de « sous domaine » et avec le SEUL port 443, rediriger les différentes requêtes 443 de l’extérieur vers différents équipements locaux de votre Lan.

En espérant avoir été clair.

Envoyé de mon iPhone en utilisant Tapatalk

0 -

Bonjour,

Le reverse proxy, regarde dans les Tutos.

Envoyé de mon iPhone en utilisant Tapatalk1 -

Quand tu dis d’un autre PC sous Linux , c’est vraiment un autre PC ? ou le Pc ou est installé Mysql ?

Envoyé de mon iPhone en utilisant Tapatalk0 -

Merci pour l’information

————————————————————

Forum IPOffice Avaya :

https://ipoffice.ovh

Envoyé de mon iPhone en utilisant Tapatalk0 -

Bonjour,

Pas de conseil à te donner car une multitude de configuration suivant le choix de chacun mais je te donne ma configuration :

-Livebox 4 avec dhcp ouvert pour deux adresses avec réservation (décodeur télé et RPI3 pour mes différents tests)

-Ensuite un ds718+ (10go) avec dhcp pour le reste du réseau , DNS, Reverse proxy, domoticz, serveur web, dokuwiki, DSnote, Drive, WebDAV, CarDAV, Plex, etc...

-un DS216j pour backup (j’ai pas pu m’en débarrasser )

)

-un autre RPI3 dédié à pihole

-un NVR HIKvision et ses caméras IP.

Et 5 ados connectés

Envoyé de mon iPhone en utilisant Tapatalk0 -

https://support.microsoft.com/fr-fr/help/926179/how-to-configure-an-l2tp-ipsec-server-behind-a-nat-t-device-in-windows

Envoyé de mon iPhone en utilisant Tapatalk0 -

Pour mon Pc j’ai fait ceci :

By default, Windows Vista and the Windows Server 2008 operating system do not support Internet Protocol security (IPsec) network address translation (NAT) Traversal (NAT-T) security associations to servers that are located behind a NAT device. Therefore, if the virtual private network (VPN) server is behind a NAT device, a Windows Vista-based VPN client computer or a Windows Server 2008-based VPN client computer cannot make a Layer Two Tunneling Protocol (L2TP)/IPsec connection to the VPN server. This scenario includes VPN servers that are running Windows Server 2008 and Microsoft Windows Server 2003.

Because of the way in which NAT devices translate network traffic, you may experience unexpected results when you put a server behind a NAT device and then use an IPsec NAT-T environment. Therefore, if you must have IPsec for communication, we recommend that you use public IP addresses for all servers that you can connect to from the Internet. However, if you have to put a server behind a NAT device and then use an IPsec NAT-T environment, you can enable communication by changing a registry value on the VPN client computer and the VPN server.

To create and configure the

AssumeUDPEncapsulationContextOnSendRule

registry value, follow these steps:

Log on to the Windows Vista client computer as a user who is a member of the Administrators group.

Click Start, point to All Programs, click Accessories, click Run, type regedit, and then click OK. If the User Account Control dialog box is displayed on the screen and prompts you to elevate your administrator token, click Continue.

Locate and then click the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

Note You can also apply the

AssumeUDPEncapsulationContextOnSendRule

DWORD value to a Microsoft Windows XP Service Pack 2 (SP2)-based VPN client computer. To do this, locate and then click the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec

On the Edit menu, point to New, and then click DWORD (32-bit) Value.

Type AssumeUDPEncapsulationContextOnSendRule, and then press ENTER.

Right-click AssumeUDPEncapsulationContextOnSendRule, and then click Modify.

In the Value Data box, type one of the following values:

0

A value of 0 (zero) configures Windows so that it cannot establish security associations with servers that are located behind NAT devices. This is the default value.

1

A value of 1 configures Windows so that it can establish security associations with servers that are located behind NAT devices.

2

A value of 2 configures Windows so that it can establish security associations when both the server and the Windows Vista-based or Windows Server 2008-based VPN client computer are behind NAT devices.

Click OK, and then exit Registry Editor.

Restart the computer.

Envoyé de mon iPhone en utilisant Tapatalk0 -

Tu essayes avec un PC Windows 10 ?

Envoyé de mon iPhone en utilisant Tapatalk0 -

Oui sur moyen et dans NAT tu ouvres simplement les ports que tu désires vers l’adresse de ton NAS.

Envoyé de mon iPhone en utilisant Tapatalk0 -

Il ne faut pas toucher aux niveaux de la sécurité mais aller dans l’onglet NAT

Envoyé de mon iPhone en utilisant Tapatalk0 -

Pour le 209+ je sais pas mais pour le 718+ j’ai mis ça :

Envoyé de mon iPhone en utilisant Tapatalk0 -

Non non bien 10go même si en théorie il supporte que 8Go.

Envoyé de mon iPhone en utilisant Tapatalk0

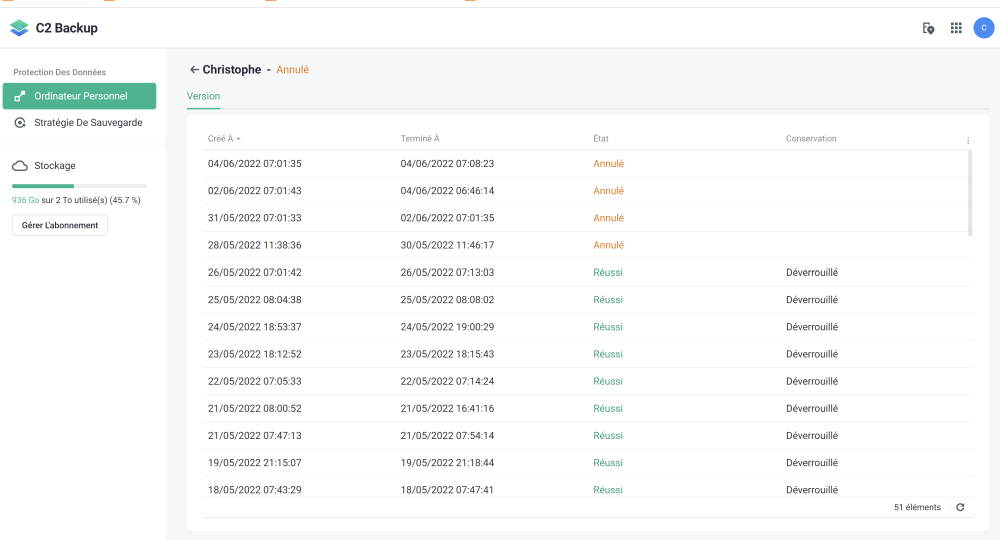

[Résolu]Plus de sauvegarde quotidiennes depuis le 26/05/2022 !!

dans C2 Backup

Posté(e)

Réponse du support Synology ce matin et effectivement cela refonctionne :

Bonjour,

Merci pour votre attente

Les développeurs m'ont confirmé que le problème a été résolu. Pourriez vous confirmer si tout fonctionne maintenant ?

Merci de votre attention

Je reste à votre disposition pour d'autres questions et clarifications.

Bien à vous

Andrian