-

[Tuto] Reverse Proxy

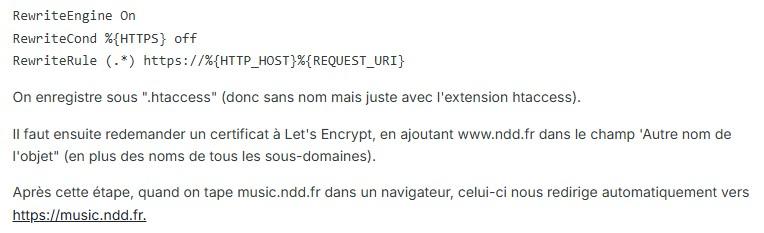

Merci pour la réponse @Charles 69, même si je ne suis pas sûr que ce soit précisement ce que j'attendais (pas tout compris à propos du ".htaccess").

-

[Tuto] Reverse Proxy

Bonjour, n'ayant reçu aucune réponse je me permets de relancer 😉. Bon c'est vrai que la période est plus propice à la détente et aux vacances 🏝🍨🏖 Merci d'avance

-

Disques durs Synology HAT3300

En tous cas ces disques fonctionnent très bien (jusque là) sur mon DS723+ 😉

-

Règles pare-feu - HELP

Bon, les discussions se sont engagé entre spécialistes 😄, je ne suis plus. J'ai tout de même une question: Si je n'autorise que les adresses IP de France et que je veux me connecter à mon NAS avec mon smartphone depuis l'étranger ; l'IP est française ou pas? On peut résumer la question à que se passe t'il avec les adresses IP en roaming?

-

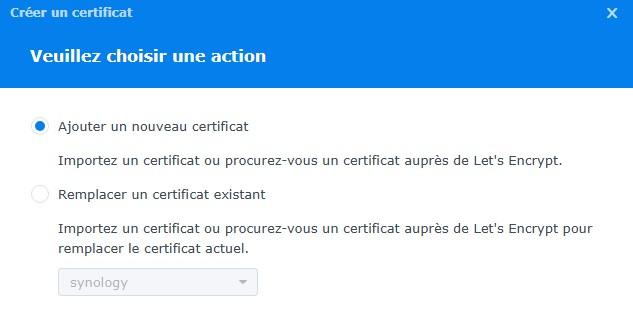

[Tuto] Reverse Proxy

Bonjour, j'ai pas compris ce qu'il faut faire après avoir crée le fichier .htaccess concernant le certificat: Il faut ajouter un nouveau certificat, remplacer l'existant, ... ? Merci par avance

-

-

Règles pare-feu - HELP

@StéphanH: Merci pour l'info, même si c'est du charabia pour moi (j'ai jeté un coup d'oeil en utilisant ton lien et j'ai pris 2 aspirines dans la foulée 😄) Concernant l'IPv6 tu as probablement raison mais j'ai déjà du mal à faire fonctionner mon NAS comme je le souhaite (là je galère avec le setup du reverse proxy) alors j'essaie de me concentrer sur un sujet à la fois. Mais je me note dans ma to-do list qu'il faudrait envisager un passage en IPv6 👍

-

Règles pare-feu - HELP

Merci pour les précisions, je sens que ça se décante 😊 Pour l'instant la régle du pare feu que j'ai ajouté autorise les communications sur le port 443 mais pour des IP provenant de France seulement. Comment connaitre la plage d'adresses utilisée par chaque opérateur de téléphonie? Qu'est-ce qui est le plus éfficace? (filtrage IP j'imagine mais le jour je veux partager un document avec quelqu'un de nouveau il faut que je le rajoute à la liste non? 🤔)

-

Règles pare-feu - HELP

@Mic13710: Désolé j'aurais dû être plus précis. Je voulais dire que je comprenais pas ce qu'il faut faire au niveau des régles du pare-feu et éventuellement du routeur. Tout le reste c'est ok (nom de domaine, DDNS, ...)

-

Règles pare-feu - HELP

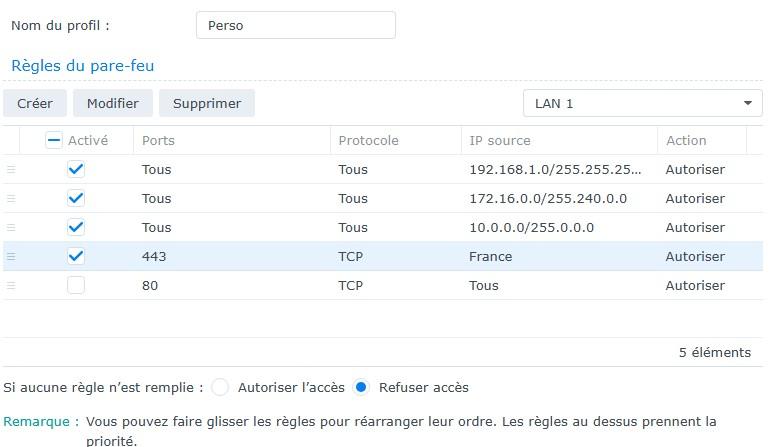

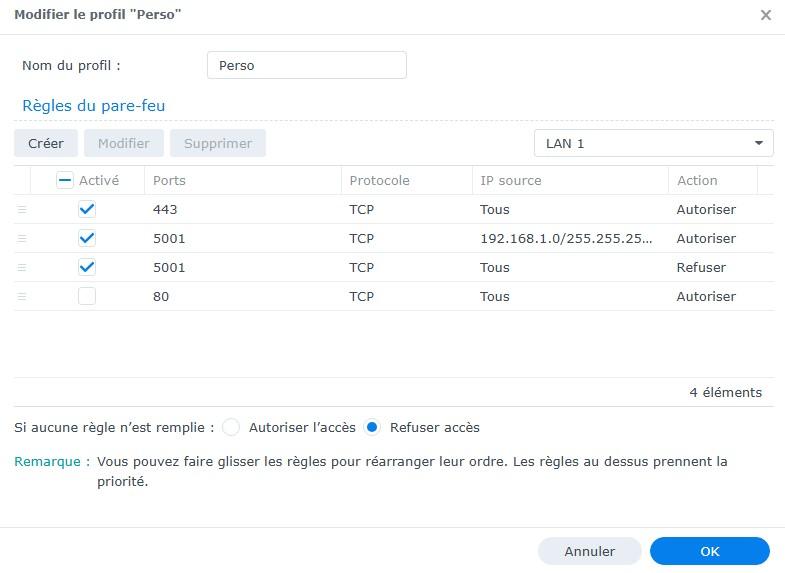

@Mic13710 Merci pour le retour. Bon inutile de préciser que je suis un tantinjet perdu, je crois que ça se voit. Je viens d'appliquer à la lettre la proposition de réglages du tuto (cf. screenshot ci-dessous). Toutefois, je ne comprends pas ce qu'il faut faire préalablement à la mise en place d'un reverse proxy??

-

-

Règles pare-feu - HELP

Bonjour, Désolé par avance pour tous ceux qui trouvent le paramétrage d'un NAS simple 😊 mais ce n'est pas mon cas. En effet, je galère pour finaliser certains réglages avant mise en production de mon DS723+. Plus précisement je pensais mes règles de pare-feu optimum et je constate que le comportement n'est pas celui que j'attendais. Mon objectif est simple: Interdire l'acces à DSM depuis l'extérieur et ne permettre qu'en local, activer au besoin (lors du renouvellement du certificat Let's Encrypt) le port 80 et envoyer tout le traffic entrant sur le port 443 pour gérer les accès avec un reverse proxy. Le hic est que lorsque je tape https:xxxx.ovh depuis l'extérieur du LAN je tombe sur la page de connexion DSM !! Alors que j'ai une règle qui est là pour refuser les communication depuis l'extérieur sur le port 5001. Il y a un truc qui m'échappe 😒 Merci par avance, toute aide sera la bienvenue

-

HELP sécurisation NAS HELP

@PiwiLAbruti: OK merci pour ton retour. Je retiens au moins de tout ça que ces 3 solutions de complètent et que le pare-feu est incontournable pour sécuriser un NAS accessible depuis L'extérieur de son réseau local. ça tombe bien j'ai appliqué à la lettre les réglages recommandés dans le tuto cité par @StéphanH.

-

HELP sécurisation NAS HELP

Bonsoir @StéphanH Oui bien sûr mais j'avoue que ce n'est pas évident pour un débutant même plein de bonne volonté. On peut dire ce que l'on mais administrer un NAS correctement reste complexe pour le commun des mortels. J'ai déjà appliqué pas mal de consignes provenant de ce tutoriel (qui reste ouvert su mon PC pour que je puisse m'y replonger dés que j'ai un peu de temps). Merci quand même pour ta réponse et pour le lien 👍 Bonsoir @PiwiLAbruti: Merci pour ta réponse. Bon je mets à jour ma réponse pour t'éviter de te faire perdre du temps à m'expliquer plus en détails: J'ai posé la question à ChatGPT (cf. ci-dessous). J'espère que tu valides les conseils de l'IA 😉 Très bonne question ! Quand tu sécurises un NAS Synology (ou tout autre service exposé sur Internet), il est important de comprendre les rôles respectifs du pare-feu, du reverse proxy et du VPN, car ils jouent chacun un rôle différent mais complémentaire. Voici une explication simple et comparative : 🔥 1. Pare-feu (Firewall) But : Filtrer les connexions réseau entrantes et sortantes. Fonction : Le pare-feu décide qui peut accéder à ton NAS (par IP, port, protocole...). Tu peux, par exemple, bloquer tout sauf certaines adresses IP ou certains pays. Il agit au niveau du réseau. Exemple : Bloquer toutes les connexions sauf celles venant de ton IP personnelle ou autoriser seulement les ports 443 (HTTPS) et 5000 (DSM). Avantage : ✅ Contrôle de base d'accès ✅ Première ligne de défense ✅ Très léger en ressources 🔄 2. Reverse Proxy But : Rediriger les requêtes entrantes vers différents services internes, souvent en sécurisant et en simplifiant l'accès. Fonction : Tu accèdes à plusieurs services via un seul point d’entrée (domaine). Permet de cacher l'architecture interne (ex: nextcloud.tonnas.com → service interne sur port 8080). Peut forcer l’utilisation de HTTPS et ajouter des couches de sécurité. Exemple : Une seule URL https://photos.mondomaine.com redirige vers le service Photos sur ton NAS, sans exposer le port réel. Avantage : ✅ Sécurise avec SSL (Let's Encrypt possible directement dans DSM) ✅ Simplifie les accès (noms de domaine personnalisés) ✅ Ajoute un filtrage intelligent des requêtes 🛡️ 3. VPN (Virtual Private Network) But : Créer un tunnel sécurisé entre ton appareil et ton réseau local, comme si tu étais "chez toi". Fonction : Quand tu te connectes au VPN, tu es virtuellement sur ton réseau local. Tu n’as pas besoin d’ouvrir de ports pour tes services : tout passe par le VPN. Chiffre entièrement la communication. Exemple : Tu es à l'extérieur, tu te connectes au VPN de ton NAS, puis tu accèdes à DSM ou à d'autres services comme si tu étais à la maison. Avantage : ✅ Chiffrement fort ✅ Pas d'exposition directe des services ✅ Accès global au réseau interne 🧩 En résumé : Élément Rôle principal Expose le NAS ? Sécurité renforcée Usage idéal Pare-feu Filtrer les connexions Oui (contrôlé) Moyenne Limiter les IP/ports autorisés Reverse Proxy Centraliser et rediriger Oui (masqué) Haute Accès sécurisé via des domaines VPN Tunnel chiffré privé Non Très haute Accès personnel sans exposition web 👉 Conseil pour sécuriser ton NAS Synology : Active le pare-feu et limite les IP/ports au strict nécessaire. Utilise le VPN pour accéder à DSM si tu es le seul utilisateur. Si tu as besoin d'accéder à plusieurs services depuis l’extérieur, ajoute un reverse proxy avec HTTPS + authentification.

-

HELP sécurisation NAS HELP

Bonjour, Bien qu'ayant lu pas mal de contenu j'avoue atteindre mes limites et me retrouve bloqué dans la mise en service de mon nouveau NAS (DS723+). J'ai bien entendu déjà appliqué plusieurs conseils partagés sur ce forum (désactivation du compte "admin", pas d'utilisation de Quick connect, ...) mais avant de transférer du contenu sur ce NAS j'aimerais être sûr d'avoir mis toutes les chances de mon côté concernant la sécurité. Quelques questions type "le NAS pour les nuls" mais j'assume ...🙂 Faut-il obligatoirement activer (et paramétrer of course) le pare-feu? L'utilisation en "reverse proxy" est-elle recommandée ? Qu'est ce qui le mieux: Reverse proxy ou VPN? Bref, si quelqu'un peut m'éclairer sur les fondamentaux de la sécurisation ce serait fortement apprécié. Merci par avance aux spécialistes pédagogues et patients 😀

-

Heures différentes malgré utilisation serveur NTP identique

@CyberFr: Oui les réglages sont identiques @PiwiLAbruti: Effectivement après 24h écoulées la différence entre les 2 a été résorbée, tu avais vu juste 👍 . Bon, par contre je n'ai pas trouvé le moyen de vérifier si la concordance se fait au niveau des secondes également 🤔

-

Heures différentes malgré utilisation serveur NTP identique

Bonjour, j'ai 2 NAS sur un même réseau et je viens de m'apercevoir que l'heure n'est pas la même (4mn de différence) sur les 2 malgré l'utilisation du même serveur NTP !? Quelqu'un aurait une idée ou un début d'explication ? Merci par avance

Information importante

Nous avons placé des cookies sur votre appareil pour aider à améliorer ce site. Vous pouvez choisir d’ajuster vos paramètres de cookie, sinon nous supposerons que vous êtes d’accord pour continuer.