-

Compteur de contenus

5559 -

Inscription

-

Dernière visite

-

Jours gagnés

80

Tout ce qui a été posté par oracle7

-

Acce VPN avec OPENVPN Ok sur portable mais pas sur pc fixe

oracle7 a répondu à un(e) sujet de master0303 dans VPN Serveur

@master0303 Bonjour, Il faut remplacer la chaine "ndd.tld" dans l'exemple que je t'ai donné par le nom de ton domaine personnel. Si tu n'en as pas, tu peux en acheter un par exemple chez OVH (ils sont très bien !) pour un abonnement d'une dizaine d'euros par an. C'est très abordable. Par ailleurs, @pluton212+ as raison de te conseiller de suivre le tuto VPN Server dont il t'as donné le lien ci-avant. Ce serait déjà un bon début ... Cordialement oracle7 😉 -

Acce VPN avec OPENVPN Ok sur portable mais pas sur pc fixe

oracle7 a répondu à un(e) sujet de master0303 dans VPN Serveur

@master0303 Édité ton fichier de configuration openvpn "xxxx.ovpn" : c'est une des premières lignes Cordialement oracle7 😏 -

Acce VPN avec OPENVPN Ok sur portable mais pas sur pc fixe

oracle7 a répondu à un(e) sujet de master0303 dans VPN Serveur

@master0303 Bonsoir, As-tu essayé en mettant ton domaine ndd.tld à la place de l'@IP du NAS, chez moi cà marche ... Cordialement oracle7 😉 -

Configuration par-feu

oracle7 a répondu à un(e) sujet de FullRacer dans Installation, Démarrage et Configuration

Bonjour @i-Moi C'est no-ip.com qui se charge de récupérer l'@IP externe de ta box dès qu'elle change, pour mettre à jour le lien "monsite.no-ip.com". En conséquences "monsite.com" pointe toujours sur la bonne @IP de ta box donc vers ton NAS si tu as redirigé le port 80 sur ton NAS dans celle-ci. Pour ma part je gère mon DDNS (OVH) sur le NAS. Je n'ai jamais utilisé No-ip sur la box, difficile donc de t'en dire plus. Bonne question, je ne saurais te dire car je n'utilise pas ces services DDNS car bien trop limités sauf à payé "cher" l'abonnement par an avec no-ip en comparaison d'OVH. En fait, j'ai juste configuré le DDNS de Synology "en secours" (c'est du double emploi) pour le cas où OVH tomberait (mais peu de chances que cela arrive). Cordialement oracle7 😉 -

Configuration par-feu

oracle7 a répondu à un(e) sujet de FullRacer dans Installation, Démarrage et Configuration

Bonjour @i-Moi Voici quelques éléments de réponses : Oui absolument Il faut d'abord créer pour chacun d'eux, un enregistrement CNAME dans ta zone DNS chez ton fournisseur DDNS. Il faut qu'il soient déclarés : dans ton DNS local au NAS ainsi que dans ton certificat Let'sEncrypt si tu n'utilises pas de wildcard. dans les redirections de ports pour ton proxy inversé. Voir ci-dessus. Sinon quel intérêt de rediriger ver toto.no-ip.com si tu as acheté un domaine toto.com chez le fournisseur X. Restes chez X et configure correctement ton DDNS chez lui. Cela me parait bien plus simple. Avec Quickconnect quelque soit le chemin emprunté, tes données seront vues sur les serveurs chez Synology. Tout dépend de la confiance que tu leur accordes ... Points 2, 3, 4 : OUI pour Plex je ne sais pas car je ne l'utilise pas, je préfère Kodi. L2PT/IPSEC est plutôt utilisé habituellement dans le monde WINDOWS car plus facile à configuer entre PC WIN. Je l'ai installé mais personnellement j'ai opté en pratique pour OpenVPN, plus généraliste et surtout plus sécure car tu peux régler la clé de chiffrement à ta convenance : parano ou pas ! Cordialement oracle7 😉 -

Problème avec partage de fichiers...

oracle7 a répondu à un(e) sujet de Stixen92 dans Installation, Démarrage et Configuration

Bonjour, @Stixen92 Je vais essayer de te donner quelques pistes de résolution de ton problème. Tout d'abord as-tu suivi le tuto de Fenrir sur la sécurisation de ton NAS ? Sinon je te le conseille vivement c'est un préalable incontournable. Ensuite, pour qu'une URL du type http:/file.ndd.com aboutisse en local, il te faut impérativement configurer un DNS local sur ton NAS. Voir le tuto correspondant. C'est pas bon ! A cet endroit tu dois entrer l'@IP externe de ton NAS donc en fait celle de ta box ou bien nas.ndd.com; les ports doivent être quant à eux ceux de DSM : 5000 http et 5001 https. Après il te faut aussi configurer le proxy inversé pour les accès externes via le port 443. Voir le tuto correspondant. Fais déjà cela et cela y ira surement mieux .... et on en reparle. Cordialement oracle7 😉 -

Connexion deux NAS

oracle7 a répondu à un(e) sujet de pouil dans Installation, Démarrage et Configuration

Bonjour @pouil Est-ce que ceci répond à ta question ? Cordialement oracle7 😉 -

Bonjour @Einsteinium Face à cette belle assertion, qu'à cela ne tienne : voici la commande (du §5 de ma procédure) à exécuter pour forcer la clé RSA en 4096bits (pour mémoire le chiffrement RSA est un algorithme de cryptographie asymétrique) : ./acme.sh --issue -d *.mondomaine.tld --dns dns_ovh --keylength 4096 --force Maintenant on peut aussi poussez plus loin les choses en adoptant un chiffrement basé sur une clé ECDSA s'appuyant sur les courbes elliptiques. Malgré une faible longueur, ces clés sont très robustes et peut-être bien plus sécures que les clés RSA sachant que ces dernières sont déjà bien suffisantes pour nos besoins. Pour comparaison, une clé ECDSA 256 bit est équivalente à une clé RSA 3072 bit, et une clé ECDSA 384 bit est équivalente à une clé RSA 7680 bit ! Let'sEncrypt reconnait les courbes elliptiques P-256 et P-384 mais le P-521 n'est pas encore reconnu. Dans ce dernier cas donc, la commande à utiliser serait : ./acme.sh --issue -d *.mondomaine.tld --dns dns_ovh --keylength ec-384 --force Cordialement oracle7 😉

-

Bonsoir, Bon et bien finalement en fouillant un peu, j'ai réussi à créer mon certificat wildcard Let'sEncrypt. Je vous livre ci-après la procédure que j'ai suivie (c'est un mixte de différents tutos trouvés sur la toile) : 1 - Installation de acme.sh Ouvrir une session SSH sur le NAS (j'ai utilisé pour cela WinSCP) $ wget https://github.com/Neilpang/acme.sh/archive/master.tar.gz $ tar xvf master.tar.gz $ cd acme.sh-master/ $ ./acme.sh --install --nocron --home /usr/local/share/acme.sh --accountemail "email@gmailcom" Nota : c'est la seule solution d'installation qui à marché dans mon cas. Vérifier si besoin les droits d'exécution de "acme.sh" : chmod a+x acme.sh 2 - Délivrer le certificat ./acme.sh --issue -d mondomaine.tld -d *.mondomaine.tld --dns --yes-I-know-dns-manual-mode-enough-go-ahead-please On obtient un message du genre : [Fri Mar 27 19:04:05 CET 2020] Single domain='*.mondomaine.tld' [Fri Mar 27 19:04:05 CET 2020] Getting domain auth token for each domain [Fri Mar 27 19:04:07 CET 2020] Getting webroot for domain='*.mondomaine.tld' [Fri Mar 27 19:04:07 CET 2020] Add the following TXT record: [Fri Mar 27 19:04:07 CET 2020] Domain: '_acme-challenge.mondomaine.tld' [Fri Mar 27 19:04:07 CET 2020] TXT value: 'xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx' [Fri Mar 27 19:04:07 CET 2020] Please be aware that you prepend _acme-challenge. before your domain [Fri Mar 27 19:04:07 CET 2020] so the resulting subdomain will be: _acme-challenge.mondomaine.tld [Fri Mar 27 19:04:07 CET 2020] Please add the TXT records to the domains, and re-run with --renew. [Fri Mar 27 19:04:07 CET 2020] Please add '--debug' or '--log' to check more details. [Fri Mar 27 19:04:07 CET 2020] See: https://github.com/acmesh-official/acme.sh/wiki/How-to-debug-acme.sh Se rendre ensuite sur le compte OVH dans la 'Zone DNS' du domaine 'mondomaine.tld' et on y ajoute une entrée TXT avec les informations issues du précédent message, telle que : _acme-challenge.mondomaine.tld 60 TXT xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx Patienter quelques minutes le temps que les enregistrements DNS soient mis à jour par OVH. 3 - Configuration DNS Aller sur https://eu.api.ovh.com/createApp/ Saisir son identifiant et mot de passe client OVH Saisir pour "Application Name" (par ex) : Synology (en fait je ne savais pas quoi mettre alors ....) Saisir pour "Application Description" (par ex) : Certificat NAS (idem) Enfin cliquer sur "Create Keys" Noter les clés affichées dans le message de retour. 4 - Retour dans la session SHH Saisir : export OVH_AK="Application key" export OVH_AS="Application secret" 5 - Mettre à jour le certificat délivré précédemment ./acme.sh --issue -d mondomaine.tld -d *.mondomaine.tld --dns dns_ovh --force Nota : SI on met seulement '--renew' on récupère un message d'erreur qui nous dit qu'il faut appliquer '--force' alors autant le faire directement. et en retour dnc, on a un message du genre : [Fri Mar 27 20:34:58 CET 2020] Single domain='*.mondomaine.tld' [Fri Mar 27 20:34:58 CET 2020] Getting domain auth token for each domain [Fri Mar 27 20:35:00 CET 2020] Getting webroot for domain='*.mondomaine.tld' [Fri Mar 27 20:35:01 CET 2020] *.mondomaine.tld is already verified, skip dns-01. [Fri Mar 27 20:35:01 CET 2020] Verify finished, start to sign. [Fri Mar 27 20:35:01 CET 2020] Lets finalize the order, Le_OrderFinalize: https://acme-v02.api.letsencrypt.org/acme/finalize/xxxxxxxxxxxxxxxxx/xxxxxxxxxx [Fri Mar 27 20:35:02 CET 2020] Download cert, Le_LinkCert: https://acme-v02.api.letsencrypt.org/acme/cert/xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx [Fri Mar 27 20:35:03 CET 2020] Cert success. -----BEGIN CERTIFICATE----- xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx etc ... -----END CERTIFICATE----- [Fri Mar 27 20:35:03 CET 2020] Your cert is in /root/.acme.sh/*.mondomaine.tld/*.mondomaine.tld.cer [Fri Mar 27 20:35:03 CET 2020] Your cert key is in /root/.acme.sh/*.mondomaine.tld/*.mondomaine.tld.key [Fri Mar 27 20:35:03 CET 2020] The intermediate CA cert is in /root/.acme.sh/*.mondomaine.tld/ca.cer [Fri Mar 27 20:35:03 CET 2020] And the full chain certs is there: /root/.acme.sh/*.mondomaine.tld/fullchain.cer 6 - Recopie des fichiers générés sur le PC Via WinSCP (ou tout autre moyen) : Sélectionner le fichier sur le NAS : /root/.acme.sh/*.mondomaine.tld/*.mondomaine.tld.key et le recopier dans un répertoire sur le PC : il devient %2A.mondomaine.tld.key Sélectionnerle fichier sur le NAS : /root/.acme.sh/*.mondomaine.tld/*.mondomaine.tld.cer et le recopier dans un répertoire sur le PC : il devient %2A.mondomaine.tld.cer Sélectionnerle fichier sur le NAS : /root/.acme.sh/*.mondomaine.tld/ca.cer et le recopier dans un répertoire sur le PC Nota : le caractère '*' n'est pas accepté dans un nom de fichier sur WINDOWS, c'est pour cela qu'on le remplace par son équivalent : '%2A'. 7 - Importer le nouveau certificat dans DSM Ajouter un certificat Importer un certificat Sélectionner sur le PC le fichier : %2A.mondomaine.tld.key Sélectionner sur le PC le fichier : %2A.mondomaine.tld.cer Sélectionner sur le PC le fichier : ca.cer Valider en cliquant sur OK Rendre ensuite, si besoin, ce certificat valide par Défaut. Voilà, cela vaut ce que cela vaut, mais si çà peut aider ... Cordialement oracle7 😉

-

Bonjour à tous, Il se trouve que j'ai besoin d'ajouter de nouveaux domaines à ma liste de domaines gérées par mon certificat Let'Encrypt. Mais cela m'est impossible car alors je dépasse la limite fatidique des 256 caractères. Comment passer outre cette limitation ? Merci de vos réponses avisées. Cordialement oracle7 😉

-

Configuration par-feu

oracle7 a répondu à un(e) sujet de FullRacer dans Installation, Démarrage et Configuration

@i-Moi Bonjour, Non rien de spécial à paramétrer, je n'ai personnellement rien de plus. Cordialement oracle7 😉 -

Configuration par-feu

oracle7 a répondu à un(e) sujet de FullRacer dans Installation, Démarrage et Configuration

@i-Moi Bonjour, Ce sont les principaux réseaux locaux utilisés : 10.0.0.0 l'est normalement pour les VPN (PPTP, OpenVPN, et L2PT/IPSEC) Effectivement 192.168.x.0 est en général le réseau local défini par les box des FAI mais tu pourrais très bien le fixer par exemple en 192.168.100.0 comme tu veux. Ces lignes autorisent donc tous les trafics sur ces réseaux locaux et bloquent tous ce qui vient de l'extérieur. Oui et il n'y a pas de filtrage géographique et elles permettent l'accès à distance par VPN à condition d'avoir ouvert le port correspondant au VPN utilisé par exemple 1194 pour un VPN sous protocole OpenVPN. Pour les accès de l'extérieur il te faut passer par le "reverse proxy" et ouvrir le port 443 limité ou non géographiquement. Enfin selon tes besoins tu ouvres les ports des services limités aussi ou non géographiquement (FTP, NTP, etc....). Bien voir qu'au final les quatre lignes proposées sont le service minimum pour sécuriser un tant soit peu le NAS. Cordialement oracle7 😉 -

@darkneo Bonjour, Tes problèmes viennent certainement d'une mauvaise organisation de tes fichiers/dossiers. Par exemple dans un répertoire partagé "Films" il te faut mettre un dossier pour chaque film nommé avec le même nom que le film contenu. Il n'y a pas besoin de créer un dossier saga, kodi en crée un virtuel tout seul. Je te renvoie au wiki Kodi pour les règles de nommage des fichiers (attention pour les épisodes de séries l'organisation est un peu différente : voir le wiki kodi). Par ailleurs, pour parfaitement harmoniser tout cela, je te conseille vivement d'utiliser 'tinyMediaManager' pour créer à part ta base de donnée de films et télécharger automatiquement les métadonnées+poster/affiches+fanarts de chaque film/épisode. Au final TMM crée un fichier NFO qu'il place dans le dossier de chaque film. Ensuite lors de la mise à jour de la médiathèque il faut indiquer à KODI de lire les sources en local (paramètre dans définition des sources). Et là tout se passe bien ... Edit : Bien évidemment il faut aussi que ta base Kodi soit partagée --> voir les réglages à faire dans le fichier "advancedsetting" pour cela. Tout est aussi dans le wiki Kodi. Cordialement oracle7 😉

-

@NY152 Patience ...

-

@pluton212+ Bonsoir, Regardes ici c'est pour un DS918+, mais sauf erreur de ma part, c'est valable pour les autres NAS. Cordialement oracle7 😉

-

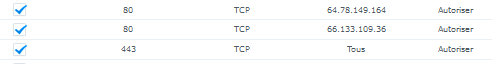

@tommyleedragonfly Malheureusement non, pas de solution plus simple. Il te faut suivre le TUTO de Kawamashi sur le reverse proxy. Rien de bien compliqué tu verras il est bien fait. Il suffit aussi de faire du NAT des ports 80 et 443 dans ta box vers ton NAS. Ensuite dans le parefeu du NAS tu ouvres les ports 80 et 443 tel que : Pour le port 80 on limite l'ouverture aux deux @IP des serveurs Let'sEncrypt pour le renouvellement auto de ton certificat. Certains ici disent qu'elles ne fonctionnent plus, pour ma part j'ai pas vu de différence après avoir renouvelé le mien depuis la révocation par Let's Encrypt de certains certificats à partir du 04/03/2020. Cordialement oracle7 😉

-

@tommyleedragonfly Pour te simplifier la vie regardes là Cordialement oracle7 😉

-

@tommyleedragonfly SOSH c'est comme ORANGE. Donc tu as un IP dynamique.

-

@tommyleedragonfly On se retrouve 😀 Cela dépend de ton FAI. Chez Free je crois qu'elle est fixe, chez tous les autres elle est renouvelée régulièrement. Cordialement oracle7 😉

-

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly il n'y a pas de quoi 😀 Juste un truc, à l'avenir STP, expliques tes actions, comme cela, ceux qui rencontreront le même problème, comprendront mieux la solution à adopter. Cordialement oracle7 😉 -

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly Content pour toi que cela marche 😀. On peux alors clore le sujet. Cordialement oracle7 😉 -

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly Et alors ????? -

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly Essaies de modifier ton nom d'hôte dans ton profil (sur ton compte Synology) puis reconnecte toi (DSM) et recrée ton DDNS pour voir ... Cordialement oracle7 😉 -

[Résolu]Impossible d’accéder à mon Nas depuis l'exterieur

oracle7 a répondu à un(e) sujet de tommyleedragonfly dans Installation, Démarrage et Configuration

@tommyleedragonfly Bon çà avance 😀, donc ton nom d'hôte semble être le bon mais çà bloque coté Synology 🤔. Essaies de te déconnecter et de te reconnecter (i.e. ouvres une nouvelle session DSM). Je suis curieux, c'était quoi ton soucis d'@IP ? Cordialement oracle7 😉