-

Compteur de contenus

5559 -

Inscription

-

Dernière visite

-

Jours gagnés

80

Tout ce qui a été posté par oracle7

-

@cpc44 Super !!! Content pour toi. Cordialement oracle7😉

-

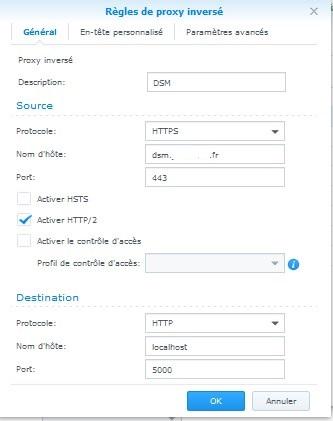

@cpc44 Bonjour, Il n'est pas recommandé de modifié les ports natifs de DSM (même si rien ne l'interdit). Voir le tuto sur la sécurisation des accès au NAS. Si c'est pour sécuriser l'accès externe à DSM, il est alors préférable de passer par un nom de domaine (nas.ndd.tld) et de configurer le reverse proxy pour passer du port 443 (nas.ndd.tld:443) vers le port natif 5000 (localhost:5000) de DSM. Il y a sur ce forum des tutos pour tout configurer cela. Lis-les bien et appliques-les et cela répondra à ta question initiale. Cordialement oracle7😉

-

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

oracle7 a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

@maxou56 Je vais donc suivre ton conseil avisé. Cordialement oracle7😉 -

@Mic13710 Pourtant, il me semble avoir lu ici que certains se targuaient qu'il existait des routeurs à moins de 50€ qui faisaient très bien le boulot (ce que je ne nie pas) .... Cordialement oracle7😉

-

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

oracle7 a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

@maxou56 Bonjour, Je ne sais pas, mais je me dis (peut-être à tord) comme je n'ai pas vu de possibilité de paramétrer ce type de réponse dans le RT cela ne veux pas forcément dire qu'il ne le fait pas par défaut comme tout périphérique Ethernet. En tout cas, chez moi il répond bien au ping sur le réseau local LAN du moins, c'est qui rassurant. Depuis le WAN, son @IP n'est-elle pas la même que la LB en amont ? Du coup je serais enclin à dire que ce serait elle (la LB) qui répond en premier malgré la DMZ. Mais ce n'est que mon avis, à confirmer donc ! Et si le réseau local WIFI est entièrement géré par des équipements Synology : alors pas de problèmes effectivement. Mais je ne comprends pas en quoi cela est gênant avec les clients ? Cordialement oracle7😉 -

@Mic13710 Bonjour, Je ne suis pas sûr que les autres box n'aient pas elles aussi de gros défauts. Cela dit, tu mets la LB en DMZ avec un routeur derrière pour faire tout le boulot à sa place et fini les problèmes 😀 Cordialement oracle7😉

-

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

oracle7 a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

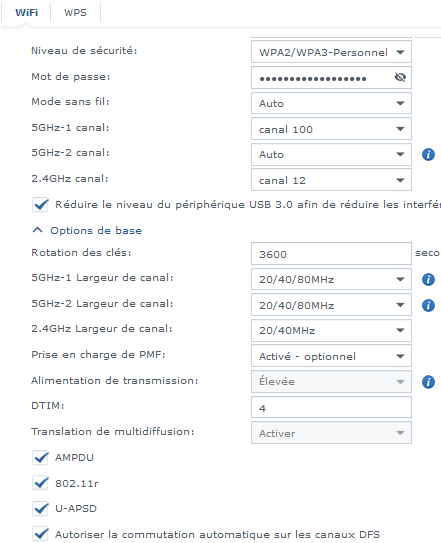

@TuringFan Bonjour, Ci-après une trame à suivre si tu le veux, en tout cas c'est celle que j'ai personnellement suivie et çà marche pour le RT2600ac ! 1 - Préliminaires sur la LB Connecter un PC sur le port LAN2 de la LB. Laisser libre le port LAN1 de la LB Sur le PC fixer manuellement l'@IP du PC sur le réseau de la LB par ex 192.168.1.12 dans un navigateur se connecter à la LB 192.168.1.1 Faire une sauvegarde en local des paramètres de la LB Désactiver la sauvegarde automatique Réinitialiser la LB aux paramètres usine Quand la LB a redémarré, s'y connecter Dans "Réseau DHCP" : conserver la plage d'@IP par défaut 192.168.1.10 à 192.168.1.150, DHCP actif Dans "Réseau NAT/PAT" : fixer les ports à transférer vers le routeur (80, 443, 500, 4500, 1194 + éventuellement FTP 20, 21 et enfin SSH 22 ??? mais pas recommandé. Dans "Réseau UpnP" : activer le service (nécessaire pour le décodeur TV) Dans "Parefeu" : régler le niveau de sécurité sur "Faible" dans WIFI : désactiver les 2 antennes 2,4 et 5 Ghz Ne pas quitter l'interface d'administration de la LB 2 - Connexion du routeur à la LB (en espérant que c'est la même chose pour un RT2200ac que pour un RT2600ac !) Connecter le port WAN du RT au port LAN1 de la LB Démarrer le RT et pour être sûr de partir sur une base saine : réinitialiser le RT aux paramètres usine (Appui long 10sec sur le bouton "reset". Patienter plusieurs minutes ... C'est très long ! Sur le PC lancer une recherche avec Synology Assistant Le RT doit être trouvé à l'@IP 192.168.1.x, noter cette @IP Vérifier que l'@MAC est bien celle indiquée sur l'emballage du RT, (@MAC0 par la suite) 3 - Configuration LB Se connecter à la LB Vérifier dans "Mes Equipements connectés" la présence du RT (nommé SynologyRouter) Dans "Réseau DHCP" : attribuer un bail statique au RT par ex 192.168.1.2 Désactiver le serveur DHCP de la LB Redémarrer la LB Redémarrer le RT Patienter plusieurs minutes Vérifier avec Synology Assistant que le RT est bien trouvé à l'àIP 192.168..2 avec l'@MAC0 Se connecter à la LB Dans "Réseau DMZ" : intégrer le RT à la DMZ : sélectionner SyologyRouter dans le Popup 4 - Configuration du RT Déconnecter le câble réseau du PC du port LAN2 de la LB et le brancher sur le port LAN1 du RT Sur le PC lancer une recherche avec Syology Assistant. Le RT doit être trouvé à l'@IP 192.168.1.1 avec l'@MAC1 correspondante du port LAN1 du RT (ce sont des paramètres usine non modifiables !) Dans un navigateur se connecter au RT (192.168.1.1 ou router.synology.com) Dés la connexion établie cliquer sur Démarrer Suivre et renseigner les écrans selon Sélectionner mode de fonctionnement "RT sans fil" et désactiver "Accès externe à SRM" Sélectionner le type de connexion Internet "IP manuelle" Saisir @IP 192.168.1.2 masque 255.255.255.0 Passerelle : @IP de la box (normalement 192.168.1.1) DNS Server : 192.168.1.1 Définir comme valeur par défaut : activé Appliquer Un message de notification de l’assistant SRM indique alors que les sous-réseaux WAN et LAN spécifiés se recouvrent, ce qui peut bloquer la connexion à Internet. Pour mémoire, cette alerte est normale et logique puisque l’actuelle @IP de connexion pour configuration du routeur est « 192.168.1.1 » et que l’on est en train de définir l’@IP « 192.168.1.2 » comme @IP de connexion à Internet, ces deux @IP appartenant au même sous-réseau « 192.168.1.0 », d’où le recouvrement). Nota : Pour éviter cette notification, une autre solution aurait été de fixer au départ le sous-réseau de la LBen « 192.168.0.0 » avec pour l’@IP de la LB« 192.168.0.1 » et de fixer l’@IP du bail statique du routeur à « 192.168.0.2 ». Pour ma part je ne voulais pas reprendre tout le plan d'adressages de mes clients, d'où ce choix. L’assistant SRM propose alors de corriger cette anomalie en créant lui-même un autre sous-réseau LAN. Cliquer sur « OUI » pour accepter la correction de configuration. L'assistant poursuit la configuration du RT. Patienter plusieurs minutes, c'est assez long !!! A la fin, cliquer sur "Lancer le RT" Le sous-réseau LAN du routeur étant différent du sous-réseau LAN courant du PC, l’interface SRM ne s’affiche pas. Logique ! Sur le PC, lancer une recherche avec Synology Assistant : Le routeur doit être trouvé avec l’@IP du sous-réseau LAN que l’assistant SRM lui aura attribué, par exemple : 10.0.14.1 avec l’@MAC1 (@MAC du port LAN1 du routeur). Sur le PC, fixer manuellement l’@IP du PC (par ex : 10.0.14.12) sur le sous-réseau LAN du routeur (10.0.14.0). Ouvrir un navigateur WEB, se connecter au routeur avec le compte administrateur spécifié précédemment, en saisissant l’URL : "http://10.0.14.1:8000". Ouvrir "Centre réseau – Statut" et vérifier que le routeur est bien connecté à Internet. ⚠ L’affichage de l’état de la connexion n’est pas instantané il faut patienter quelques secondes. Ouvrir "Centre réseau – Internet" et vérifier que le routeur utilise bien l’@IP qui lui a été attribué dans le sous-réseau de la LB : 192.168.1.2. Ouvrir "Centre réseau – Réseau local" et modifier les paramètres de sous-réseau local du routeur pour lui attribuer l’@IP : 192.168.2.1. Renseigner en corrélation du sous-réseau 192.168.2.0, les @IP de la plage du serveur DHCP (fixées de 192.168.2.150 à 192.168.2.254) ainsi que celles de la passerelle (192.168.2.1) et du serveur DNS (192.168.2.1). Nota : Les @IP inférieures à 150 sont réservées pour les « Réservations DHCP » (@IP constante de certains périphériques) ce qui laisse pas mal de marge. Modifier l’@IP du serveur DHCP invité pour lui attribuer l’@IP 192.168.3.1. De même, renseigner en corrélation du sous-réseau 192.168.3.0, les @IP de la plage du serveur DHCP invité (fixées de 192.168.3.2 à 192.168.3.254) ainsi que celles de la passerelle (192.168.3.1) et du serveur DNS principal (192.168.3.1). Cliquer sur Appliquer pour enregistrer les modifications. Redémarrer le routeur. Dans un navigateur se connecter au RT : "http://192.168.2.1:8000" ou "router.synology.com" Poursuivre le paramétrage et la sécurisation du RT sur la base du Tuto de @unPixel Voilà, c'est un peu long, il faut "jongler" avec les sous-réseaux, mais si tu es attentif cela ne devrait pas te poser de problèmes. EDIT : Penser aussi à attribuer un bail statique dans la LB au décodeur TV ainsi que rétablir/activer le DHCP de la LB qui nécessaire au fonctionnement du décodeur. Cordialement oracle7 😉 @GrOoT64 Mes réglages WIFI : Pour les autres cases, tout est coché sauf le calendrier. Cordialement oracle7😉 -

@Pacha54 OK merci pour ta réponse. Mais cette "@IPv6 du NAS" dont tu parles, pour bien comprendre, ce n'est pas son @IPv6 sur le réseau local de la LiveBox ? Ne serait ce pas plutôt l'IPv6 externe de la LiveBox ? (pour l'IPv4 c'est cette @IP externe que l'on met en enregistrement A chez OVH, donc par analogie, mais je me trompe peut-être ...) Cordialement oracle7😉

-

@Pacha54 Bonjour, Par pure curiosité, pourrais-tu STP préciser cette création de champ AAAA : où exactement ? dans le serveur DNS du NAS ? Dans la zone DNS de OVH ? Je souhaiterai comprendre. Merci. Cordialement oracle7 😉

-

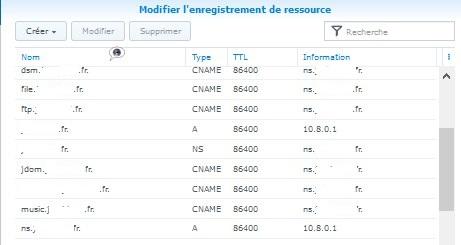

@TuringFan Bonjour, J'ai créé dans DNS Serveur des zones spécifiques (à l'image de celle pour le réseau local en 192.168.x.1 i.e. les mêmes règles CNAME pour les "sous-domaines"). Une zone pour OpenVPN vers l'@IP 10.8.0.1 et une zone pour L2PT/IPsec vers l'@IP 10.2.0.1 (i.e. seul l'enregistrement "A" diffère). J'ai aussi créé dans DNS Serveur des vues spécifiques OpenVPN et L2PT/IPsec avec toutes les deux comme @IP source le réseau 10.0.0.0/8 et chacune ce ces vues pointe sur la zone DNS correspondante sus-citée. Pour mémoire, la vue "réseau locale" a pour @IP source les réseaux locaux privée 127.0.0.0, 172.16.0.0, 192.168.x.0 et fe80:... pour l'IPv6. Dans VPN Serveur, OPenVPN est réglé sur 10.8.0.1 et L2PT/IPsec sur 10.2.0.1. Si j'ai bien compris le mécanisme, avec le reverse proxy la destination de redirection "localhost:port" s'adapte selon l'@IP locale que ton NAS peut avoir hors ou avec VPN (192.168.x.x:port ou 10.8.0.1:port). Ainsi,j'accède au NAS hors ou avec VPN via https://nas.ndd.tld depuis l'intérieur et depuis l'extérieur. En espérant ne rien avoir oublié. Ainsi Cordialement oracle7😉

-

[RESOLU] VPN et utilisation finale

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

Bonjour, Je me répond à ce sujet car la solution qui m'a été soufflée par @TuringFan (encore Merci à lui) est la suivante : il suffit de décocher (i.e. si elle l'était) la case "Activer les passerelles multiples" dans "Panneau de configuration / Réseau / Général / Paramètres avancés" Et la miracle ! j'ai de nouveau accès (via "https://nas.ndd.tld") depuis l'extérieur à mon NAS avec une connexion OpenVPN active. Merci aussi à @.Shad. pour son aide. Cordialement oracle7😉 -

RT2600AC en DMZ derrière Livebox4 et Configuration IPTV

oracle7 a répondu à un(e) sujet de oracle7 dans Routeur RT2600AC

@GrOoT64 Bonjour, On ne peux pas désactiver le parefeu de la LiveBox, tout au plus tu choisis l'option "Niveau de sécurité : Faible". Cordialement oracle7 😉 -

@TuringFan Bonjour, J'avais coché la fameuse case suite en son temps à la lecture de l'article que tu cites, conforté en cela par les dires de plusieurs intervenants sur le présent forum. Comme toi, après avoir installé le VPN Serveur j'ai eu la désagréable surprise de constater, malgré une connexion OpenVPN parfaitement établie depuis l'extérieur vers mon NAS, il m'était impossible d'y accéder. Depuis plusieurs jours, je m'arrachais les cheveux, j'ai même créé un post spécifique pour trouver de l'aide. Finalement cette aide arrive avec toi et t'en remercie vivement. J'ai donc décoché cette case "Activer les passerelles" multiples" et là BINGO 😂😂😂 la connexion via "https://nas(ou music, file, ftp, etc).ndd.tld" fonctionne du premier coup. Au passage, à noter qu'un intervenant en commentaire dans l'article suscité dit que "l'astuce" donnée ne fonctionnait pas avec une connexion OpenVPN. Ce qui se confirme bien maintenant. Pour info, le fait de cocher cette case, semblait introduire (je ne sais si c'est réellement lié,mais c'est en tout cas un constat de fait) aussi des problèmes dans la connexion OpenVPN, établie un coup en UDPv4, un coup en UDPv6, va comprendre ????? ET encore MERCI pour le tuyau 😀 Cordialement oracle7😉

-

@PPJP Bonjour, Pour l'organisation en fonctions simples : c'est clair. Je n'ai pas de soucis de ce coté là, c'est ce que je faisais déjà. Non, le soucis est le résultat de la commande 'acme.sh --issue/renew/force ...." qui génère les fichiers de certificats dans le répertoire '/root/.acme.sh' au lieu de le faire dans le répertoire de lancement de la commande 'acme.sh --issue .....' qui est '/usr/local/share'. Mais je vais essayer un truc trouvé sur la toile, on verra bien ... Quand vous en aurez, ce serait sympa de votre part ... Je continue à regarder et tester de mon coté avec l'existant et vous ferais les éventuels retours nécessaires. MERCI encore de votre aide. J'espère aussi que @unPixel passera à nouveau par là pour fournir gracieusement un peu sa lumière. Cordialement oracle7 😉

-

[RESOLU] VPN et utilisation finale

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@.Shad. Bonjour, Çà va être compliqué pour faire ce nslookup car actuellement mon seul client VPN externe est mon smartphone android 4G. Là du coup je ne vois pas comment faire. Tu sais toi ? SI je lance la connexion VPN depuis mon PC du réseau local, j'obtiendrais à coup sur l'@IP de mon DNS serveur sur le NAS, non ? Et quel intérêt pour résoudre le problème présent ? A coté de cela, lorsque j'observe les infos de l'application OpenVPN sur le Smartphone, j'ai ceci : YOU : mon Id YOUR PRIVATE IP : 10.8.0.6 SERVER : ndd.tld SERVER PUBLIC IP : 64/ ffgb::xxxx:xxxx PORT : 1194 VPN PROTOCOL : UDPv6 Le traffic semble passer en Ipv6 et j'ai rien fait pour cela, pas de paramétrage spécifique en ce sens, bizarre, bizarre ... EDIT : Encore plus bizarre : j'ai tué la connexion VPN et je l'ai relancé quelques minutes plus tard et là constat : SERVER PUBLIC IP : 90.59.xxx.xxx et VPN PROTOCOL : UDPv4. Bien évidemment aucune connexion possible avec 'https://dsm.ndd.tld' ni 'https://dsm.ndd.tld:443'. Où 90.59.xxx.xxx est mon IP public du moment. Cordialement oracle7 😉 -

Sécurisation de son réseau Surveillance station + caméras

oracle7 a répondu à un(e) sujet de PSEUDONOEL dans Surveillance Station

@PSEUDONOEL Bonjour, Pour HIKvision, dans le logiciel de configuration tu as l'aide en ligne accessible via le menu "Aide". Tu retrouveras cette aide au format pdf sur les sites HIKvision (europe, us, ...) mais malheureusement pas plus. Cordialement oracle7😉 -

Paramétrage du nombre de connexions simultanées

oracle7 a répondu à un(e) sujet de _DR64_ dans Vos commentaires et suggestions

@GrOoT64 Bonjour, Peut-être une solution à ton problème. Elle vaut ce qu'elle vaut : dans les paramètres de configuration des protocoles OpenVPN et L2PT/IPsec dans le VPN Serveur, on peut limiter le nombre de connexion pour un même compte. Donc, si tu imposes (là je ne sais comment) à tes clients de passer pour leurs connexions par le VPN que tu auras implémenté dans ton réseau local alors ton souhait sera réalisé. Cela dit, entre nous utiliser un VPN pour un réseau local reste un peu zarbi ... Mais à toi de voir vu que tu souhaites verrouiller les choses pour limiter les "abus" ... Aux grands maux, les grands remèdes 🤪 Cordialement oracle7😉 -

[RESOLU] VPN et utilisation finale

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@.Shad. J'ai modifié mon fichier .ovpn en ajoutant l'option que tu as indiqué et qui était effectivement absente du fichier. J'ai transféré le nouveau fichier ovpn sur le smartphone. La connexion VPN s'établit bien mais impossible de me connecter avec : dsm.ndd.tld dsm.ndd.tld: 443 dsm.ndd.tld:xxxx (xxxx = port du NAS) Çà marche pas. Décidément, quand çà veux pas ... 😪 Par ailleurs, un détail autre : dans les paramètres OpenVPN du serveur VPN j'ai la case "Autoriser aux clients l'accès au serveur LAN" qui est cochée et concomitamment dans le fichier '.ovpn' l'instruction "redirect-gateway def1" qui est dé-commentée. C'est bien cela qu'il faut faire car je trouve pas clair le Tuto sur ce point ? Cordialement oracle7 😉 -

[RESOLU] VPN et utilisation finale

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

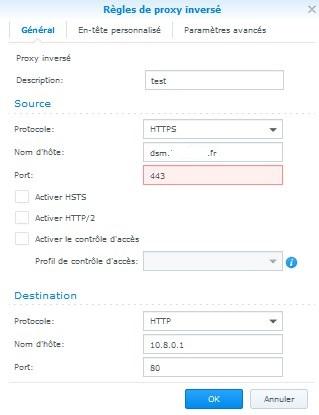

@.Shad. Normal, avec 'nas.ndd.tld' je parlais de façon générique mais mon NAS est bien derrière dsm.ndd.tld que j'atteins (sans connexion VPN) sans problème avec le proxy inversé sur localhost:xxxx où xxxx= port du NAS Ce sont celles préconisées par fenrir dans son tuto de sécurisation. J'ai essayé : ns.ndd.tld: xxxx (xxxx= port du NAS) dsm.ndd.tld:xxxx Ça marche pas. J'ai essayé de créer un nouvelle entrée de proxy inversé mais impossible de la valider çà bloque sur le port 443. Mais cette tentative est-elle au moins correcte ? je ne vois pas mon erreur : Edit : Je crois avoir trouver mon erreur : on ne peut pas avoir deux redirections sur un même port source d'un même hôte. D'où le refus de saisie du port 443 dans le cas ci-dessus. Du coup, comment rediriger 'dsm.ndd.tld:443' (saisi dans le navigateur du smartphone 4G) vers le bon service lors que la connexion VPN est active et que l'@IP du NAS est alors 10.8.0.1 ? Je pige pas 😪 Cordialement oracle7😉 -

Aide au choix d'un Cache SSD : Crucial vs Samsung

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@Fredje_B J'ai plusieurs bases de données sous oracle d'une part et d'autre part j'envisage à terme d'utiliser des machines virtuelles. Du coup ce choix/besoin me paraît naturel. Cordialement oracle7 😉 -

[RESOLU] VPN et utilisation finale

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@.Shad. Merci pour ta réponse rapide. Comme tu le préconises, j'ai déjà un serveur DNS en place sur le NAS avec une vue spécifique au réseau privé local 192.168.x.0/24 et une (dédiée VPN) pour le réseau privé local 10.8.0.0/24. C'est là que j'ai du mal à te suivre. car pour le VPN dans la vue locale qui lui est dédié j'ai cela : Y-a quoi qui cloche alors ? Cordialement oracle7😉 -

@TuringFan Désolé, non je n'ai pas plus d'infos. Je suis comme toi face à la jungle, difficile de s'y retrouver. Je ne souhaite pas non plus retomber dans l'éternel débat du choix de tel ou tel FAI plus qu'un autre. Chacun selon ses besoins trouve son compte avec le FAI qu'il retient au final et aura toujours les bonnes raisons pour cela. C'est normal, on est tous différents quelque part ... Maintenant, personnellement, je suis et reste chez l'opérateur historique. Je considère que comme il est et reste le propriétaire des principaux "tuyaux" (je ne parle pas de ceux de desserte locale qui peuvent ponctuellement faire exception) il est à mes yeux le seul à pouvoir fournir un SAV de qualité en cas de problème (problèmes que je n'ai jamais eus pour ma part). Ce n'est que mon avis, il est sûrement discutable et il n'engage que moi. Cordialement oracle7😉

-

Aide au choix d'un Cache SSD : Crucial vs Samsung

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@niklos0 Effectivement, j'avais raté un truc. Merci pour cette explication parfaitement claire. Cordialement oracle7 😉 -

[RESOLU] VPN et utilisation finale

oracle7 a posté un sujet dans Installation, Démarrage et Configuration

Bonjour, Je viens d'installer le serveur VPN sur mon NAS avec le protocole OpenVPN à l'aide du Tuto de @Fenrir (au passage Merci à lui, super explications). Cela marche parfaitement, la connexion externe (4G) s’établit du premier coup depuis mon smartphone android (connexion visiblement confirmée dans VPN server avec une @IP en 10.x.x.x). Premier constat : J'ai essayer de lancer des applications DS..... depuis le smartphone mais cela ne marche pas avec la connexion VPN active. D'un autre coté, sans VPN actif, j'arrive à lancer n'importe quelle application DS ... avec (nas.ndd.tld:443 + Id + mdp) et le reverse proxy en place sur le NAS et je peux utiliser ces applications, naviguer dans mes dossiers partagés, accéder à mes caméras, etc... Face à cela et en y réfléchissant, diverses nouvelles questions apparaissent : Ce type de connexion (nas.ndd.tld:443) est-elle finalement aussi sécurisée qu'avec un VPN ? N'est-elle pas redondante avec le VPN ? une connexion via le port 443 est elle-même sécurisé que je sache. Comment finalement et pratiquement utiliser le VPN une fois la connexion établie avec le NAS pour y accéder comme beaucoup ici disent le faire via ce tunnel ? Là je ne comprends pas, plus ??? Bref, je m'y perds plus qu'un peu et j’émets de sérieux doutes sur ce que je croyais avoir cru comprendre jusqu'à présent sur le sujet. En clair c'est plus clair du tout 🤔 J'aurais donc besoin que vous éclairiez SVP ma lanterne si ce n'est pas trop vous demander. Cordialement oracle7 😉 -

Aide au choix d'un Cache SSD : Crucial vs Samsung

oracle7 a répondu à un(e) sujet de oracle7 dans Installation, Démarrage et Configuration

@jacaj Bonjour, Merci de ta réponse complémentaire. On parle bien de cycles IOPS ? Si oui alors dans ce cas, le choix du Samsung a été aussi fait par rapport à ce critère : Samsung : 374000 IOPS Lecture et 450000 IOPS Ecriture contre respectivement 170000 et 240000 pour le Crucial. Au moins sur ce point il n'y a pas "photo" entre les deux SDD. On passe du simple au quasi double pour le Samsung, ce qui est rassurant sur la durée de vie potentielle. Si non alors j'ai raté un truc ? Merci de m'expliquer. Cordialement oracle7 😉