-

Compteur de contenus

1404 -

Inscription

-

Dernière visite

-

Jours gagnés

23

Tout ce qui a été posté par CyberFr

-

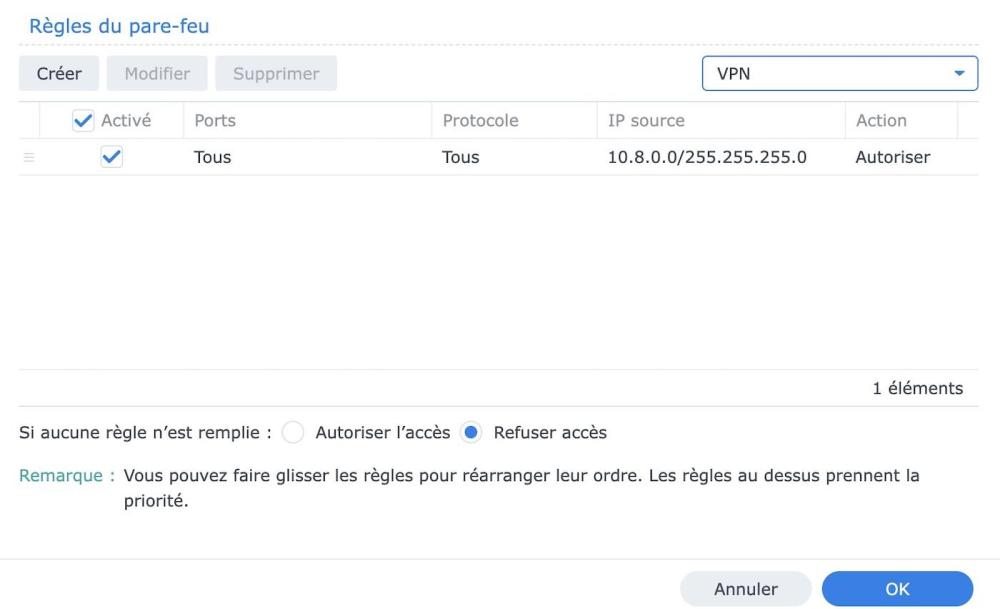

J'ajoute un petit détail dont il n'a pas été question à ma connaissance. J'ai mis en place un VPN et j'ai ajouté les règles qui lui sont propres dans la partie VPN du pare-feu et nulle part ailleurs. La règle fonctionne correctement.

- 99 réponses

-

1

-

- configuration

- sécurité

-

(et 1 en plus)

Étiqueté avec :

-

Je complète. Wiregard fonctionne avec wg-easy sur le NAS, sur mon smartphone mais aussi sur mon Mac connecté en 4G depuis aujourd'hui. Goodbye OpenVPN PS : On nous aurait changé les émoticons ? Je préférais ceux d'avant.

-

Configuration Syncthing

CyberFr a répondu à un(e) sujet de Cerise dans Installation, Démarrage et Configuration

Avant de vaincre l'Annapurna il faut accepter de gravir ses sentiers escarpés. -

J'en ai eu assez de me prendre la tête avec ce container Wireguard, c'est pourquoi j'ai adopté WG-EASY. Mise en place rapide et simple. Tests réussis et il fonctionne sur le NAS et sur mon smartphone.

-

Configuration Syncthing

CyberFr a répondu à un(e) sujet de Cerise dans Installation, Démarrage et Configuration

-

Configuration Syncthing

CyberFr a répondu à un(e) sujet de Cerise dans Installation, Démarrage et Configuration

Désolé mais tu n'as pas lu - ou compris - le document « [TUTO] [Pas-à-pas] Sécurisation du NAS - pour DSM 7 » malgré ce que tu dis, à savoir que tu l'as étudié attentivement. -

@MilesTEG1, on se complète toi et moi,. J'ai pu installer le serveur mais n'arrive pas à me connecter depuis un iPhone. Toi, tu as pu installer un client mais pas le serveur Avec le fichier de config que j'ai publié ici je suis parvenu à faire tourner le serveur.

-

Bienvenue sur le forum @Laurence Q !

-

Proteger mes données de mon technicien

CyberFr a répondu à un(e) sujet de Padus dans Installation, Démarrage et Configuration

Tu peux créer un dossier partagé crypté. Administrateur ou pas, il faut avoir la clé de chiffrement que tu auras défini pour monter ce dossier. -

@MilesTEG1, puisque tu es dans un environnement Mac, as-tu pu installer Wireguard avec succès ?

-

Configuration Syncthing

CyberFr a répondu à un(e) sujet de Cerise dans Installation, Démarrage et Configuration

Peux-tu développer ce point ? Ce sont des comptes « guest » au niveau du NAS ? -

Mon fichier de config est celui que j'ai posté mardi et qui se trouve en page 3 de cette discussion.

-

Configuration Syncthing

CyberFr a répondu à un(e) sujet de Cerise dans Installation, Démarrage et Configuration

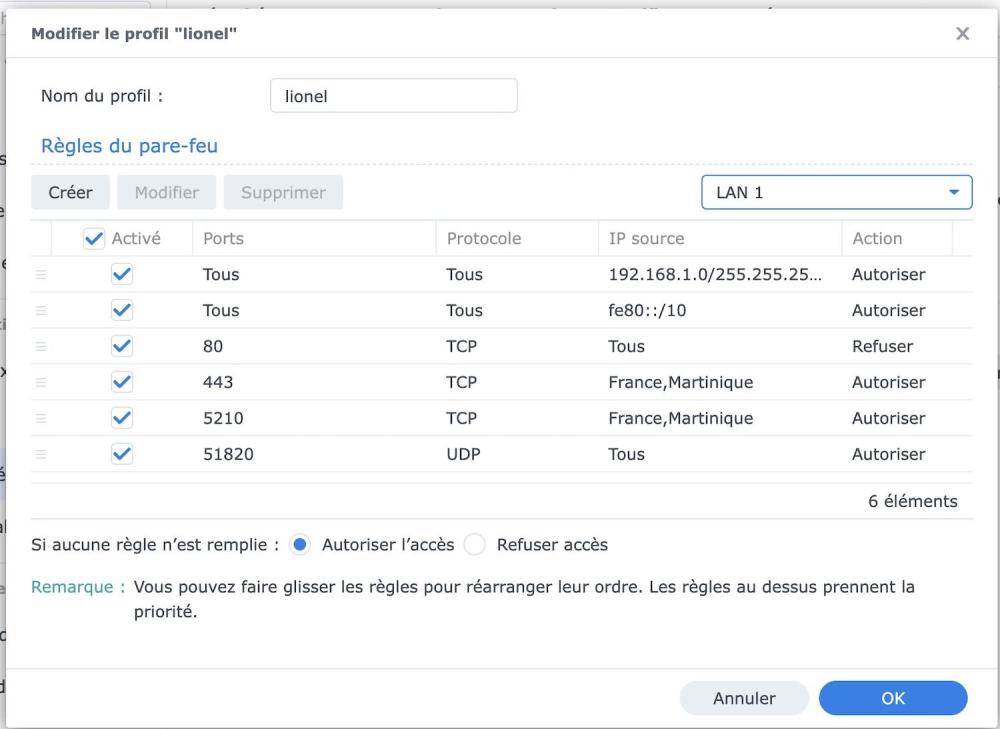

Il faut croire que non, en tout cas pour le tuto consacré à la sécurité. Or tu persistes et signes en bloquant des IP locales du type 192.168.X.X. Relis les explications de @.Shad.. -

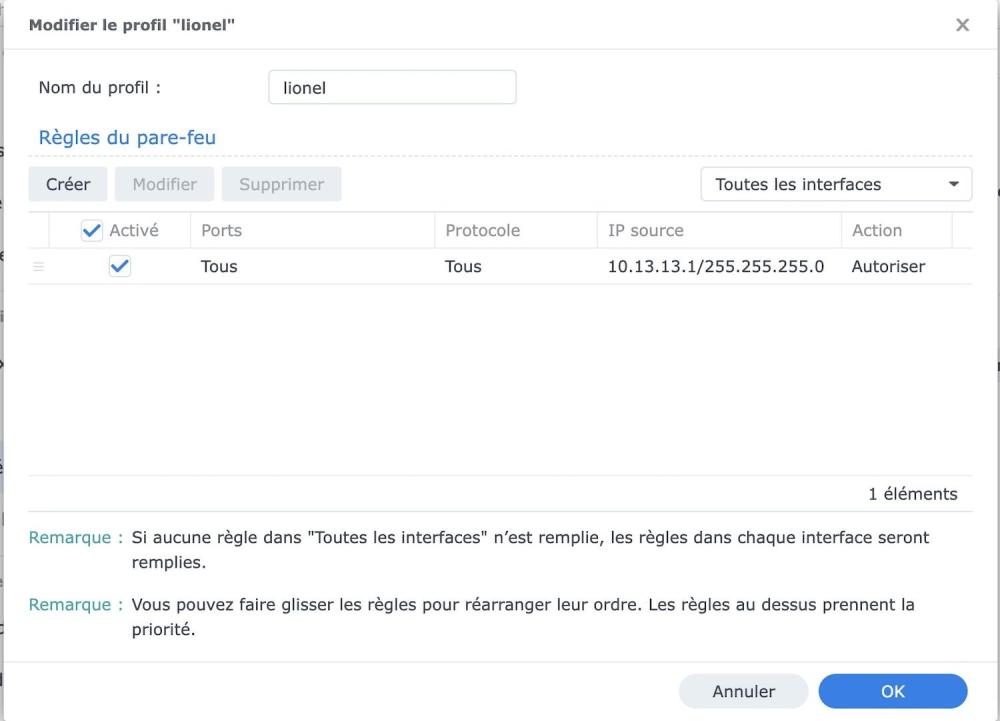

J'ai modifié en 10.13.13.1/255.255.255.0 et j'ai placé la règle dans "Toutes les interfaces" mais le problème perdure. EDITION : J'ajoute que sue le smartphone les adresses sont 10.13.13.1/32 et que le port d'écoute est 52561, je ne sais pas d'où il sort.

-

J'ai parcouru le Web du Japon aux Etats-Unis sans tomber sur cette page qui est une mine d'or ! Merci @.Shad.. J'ai créé un compte sur le serveur Wireguard puis généré un QR code. L'iPhone a récupéré un tunnel à partir de ce QR code et a pu lancer une connexion. Le problème est que je n'arrive à me connecter à aucun site. Dans la page Status de Wireguard aucune connexion n'apparaît. Sous "List of connected peers for device with name wg0" rien n'apparaît. J'ai ajouté une règle pour Wireguard dans le firewall du NAS mais cela ne change rien. Je sens que je touche au but mais ce sont les derniers cent mètres qui sont les plus durs...

-

Bon, la partie serveur fonctionne correctement, il ne me reste plus qu'à installer des clients. Un grand merci à @loli71 pour son travail ! Une question, à quoi sert la variable SESSION_SECRET ?

-

Et pourtant ce n'est pas ça qui coinçait mais WGUI_ENDPOINT_ADDRESS. Pour le coup j'ai fait une recherche pointilleuse dans le fichier de config afin de repérer et de corriger tous les wiregard qui pouvaient traîner. WireGuard (avec un u...) est vraiment une Rolls comparé à OpenVPN !

-

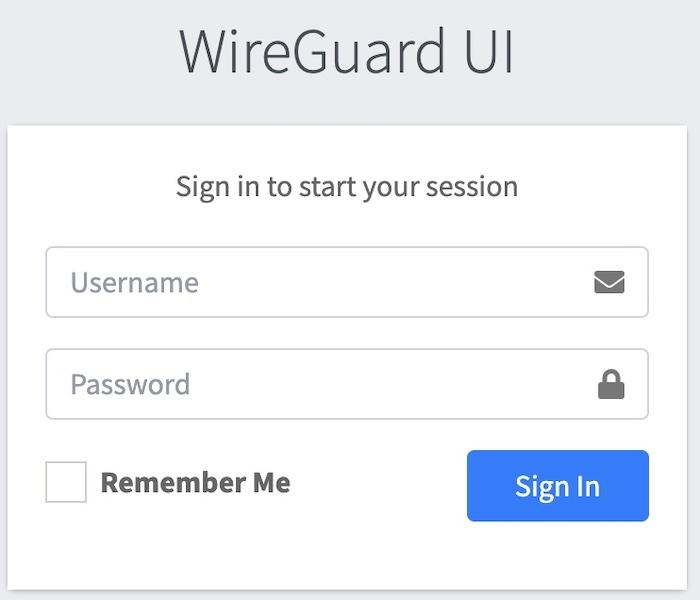

Ça y est, je suis passé, j'ai pu accéder au portail de WireGuard Ce container est vraiment strict. J'avais renseigné WGUI_ENDPOINT_ADDRESS en indiquant wiregard.ndd.fr au lieu de wireguard.ndd.fr (le premier qui trouve la différence gagnera mon estime). Tout est rentré dans l'ordre après avoir rectifié cette erreur.

-

Je découvre dans wiregaurd/db/Users un fichier json dont le contenu m'étonne, en particulier au niveau du password. { "username": "cyberfr", "password": "", "password_hash": "JDJhJDE0JG1tRy5la2YwTUgvVXkvT0UzUUJHSmVZa2pMWDkwQksuc1J", "admin": true }

-

Message « Apache HTTP Server 2.4 est endommagé »

CyberFr a posté un sujet dans Installation, Démarrage et Configuration

Bonjour, Depuis quelque temps et pratiquement tous les jours le Centre des paquets de DSM 7 m'informe qu'Apache HTTP Server ne fonctionne plus en affichant le message suivant : Impossible de démarrer « Apache HTTP Server 2.4 ». Réessayez plus tard ou contactez le développeur du paquet. Mais que se passe-t-il ? -

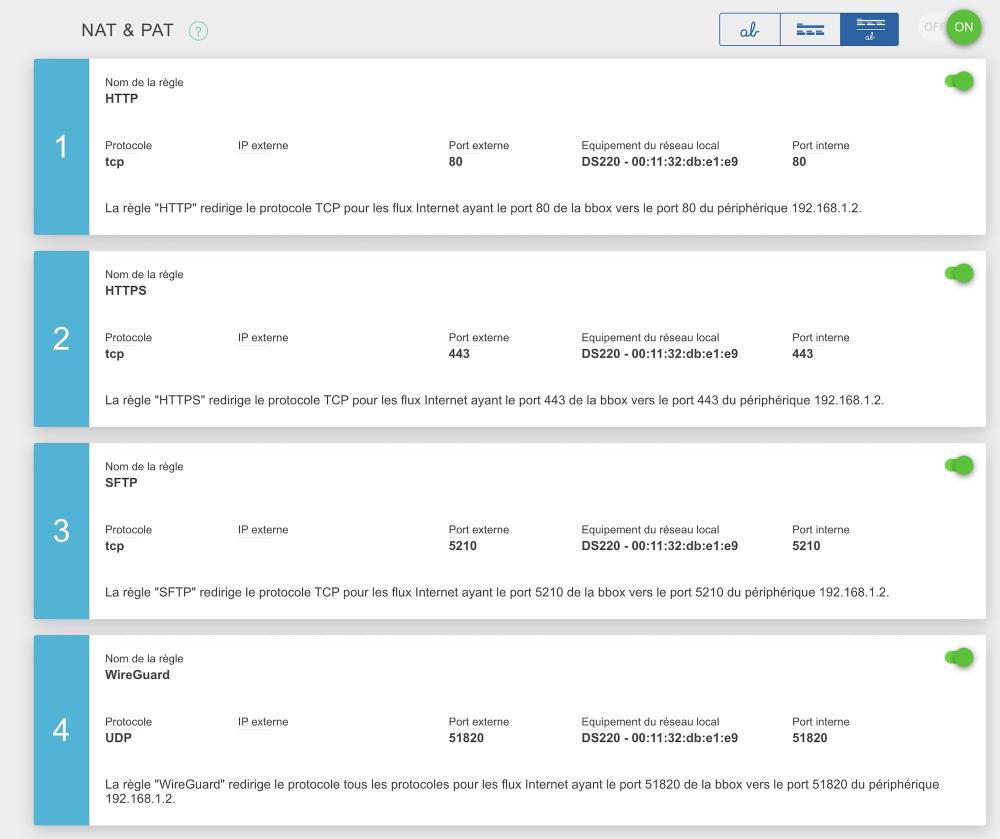

J'ai lu la documentation de Luka Manestar et effectivement il explique comment installer le SPK et les réglages à faire. J'ai installé le SPK puis lancé le container sans qu'il y ait de message d'erreur. J'ai donc bien progressé ! version: "3.6" services: wireguard: image: lscr.io/linuxserver/wireguard:latest container_name: wireguard ports: - 51820:51820/udp - 51821:5000/tcp volumes: - /lib/modules:/lib/modules - ./config/:/config - ./custom-files/custom-cont-init.d:/custom-cont-init.d:ro - ./custom-files/custom-services.d:/custom-services.d:ro # WireGuard UI - ./db:/app/db - ./wireguard-ui:/wireguard-ui:ro cap_add: - NET_ADMIN - SYS_MODULE sysctls: - net.ipv4.conf.all.src_valid_mark=1 - net.ipv6.conf.all.disable_ipv6=1 - net.ipv6.conf.default.disable_ipv6=1 environment: - PUID=120 - PGID=101 - TZ=Europe/Paris # pour la partie WireGuard serveur : - SERVERURL=wireguard.ndd.fr - SERVERPORT=51820 - PEERDNS=192.168.1.2 - INTERNAL_SUBNET=10.13.13.0 - ALLOWEDIPS=192.168.1.0/24, 10.13.13.0/24 - LOG_CONFS=false # pour la partie WireGuard UI : - SESSION_SECRET=********** - WGUI_USERNAME=cyberfr - WGUI_PASSWORD=************ - WGUI_ENDPOINT_ADDRESS=wireguard.ndd.fr - WGUI_DNS=192.168.1.2 - WGUI_SERVER_INTERFACE_ADDRESSES=10.13.13.0/24 - WGUI_SERVER_LISTEN_PORT=51820 - WGUI_DEFAULT_CLIENT_ALLOWED_IPS=192.168.1.0/24, 10.13.13.0/24 - WGUI_SERVER_POST_UP_SCRIPT=iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth+ -j MASQUERADE - WGUI_SERVER_POST_DOWN_SCRIPT=iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth+ -j MASQUERADE restart: unless-stopped

-

Bienvenue sur le forum en tant que membre actif @RedLess !

-

Je reviens à la charge quelques mois plus tard car j'en ai assez d'OpenVPN dont les mises à jour ne fonctionnent plus à cause d'une sombre histoire de mot de passe sur Mac. J'ai d'ailleurs fait un post sur le sujet. J'ai récupéré le SPK dont il est question dans le tuto qui compense l'ancienneté du noyau de DSM et il ne me reste plus qu'à l'installer. Si j'ai bien compris je dois l'installer comme n'importe quel paquet puis redémarrer le NAS. Mon fichier de config est prêt mais il est trop tôt pour l'utiliser et je devrai le faire dans un deuxième temps. Il est question d'un paramétrage lors de l'installation du SPK, quel est-il au juste ?

-

Configuration Syncthing

CyberFr a répondu à un(e) sujet de Cerise dans Installation, Démarrage et Configuration

@Cerise, je te recommande avant d'aller plus loin de lire deux tutoriels. Celui-ci présente - entre-autres - la différence entre une IP locale et une IP publique. Tu as indiqué des IP locales qui ne sont pas routables et qui ne peuvent être bloquées sauf si tu les mets accidentellement dans le pare-feu du NAS et là c'est une véritable catastrophe à laquelle tu t'exposes. Cela explique le message de Syncthing. Celui-là indique les mesures à prendre pour assurer la sécurité de ton NAS. Il y est aussi questions des IP publiques et locales.