Alexw59

-

Compteur de contenus

13 -

Inscription

-

Dernière visite

Messages posté(e)s par Alexw59

-

-

Bonsoir,

Merci Oracle pour l'info, j'ai bien fait de demander 🙂

Suite à votre message, j'ai ouvert VPNconfig dans bloc notes mis mon adresse ip public à la place de Your_server_1194, retiré le # à redirect-gateway def1

Ensuite dans le tuto Fenrir indique

CitationNoter la ligne "ca ca_bundle.crt", elle indique où trouver le certificat par rapport au fichier de configuration...

Que dois-je faire ? je dois ajouter cette ligne ?

Ensuite, que dois-je faire du fichier ? Ou dois-je l'importer ?

D'avance merci pour votre aide

0 -

Le 13/08/2016 à 17:13, Fenrir a dit :

Serveur OpenVPN

Avant de rentrer dans la configuration, un petit mot sur OpenVPN.

Il s'agit d'un projet libre et OpenSource de serveur VPN SSL/TLS, il utilise donc un certificat (et quelques autres mécanismes) pour chiffrer la communication, d'une manière très similaire à ce qui est fait par un site en HTTPS. Ce mode de fonctionnement lui permet une grande souplesse de configuration. À titre d'exemple, on peut le configurer pour écouter sur le le port TCP 443, comme le ferait un serveur HTTPS. Cette possibilité peut être utile si les ports standards sont fermés par un pare-feu. On peut aussi l'utiliser à travers un serveur proxy.

Néanmoins, et cela est valable pour tous les protocoles :

- un bon équipement réseau sera toujours capable de faire la différence entre une connexion normale et une connexion VPN

- il est nettement plus efficace (en terme de débit et de stabilité) d'utiliser le protocole UDP

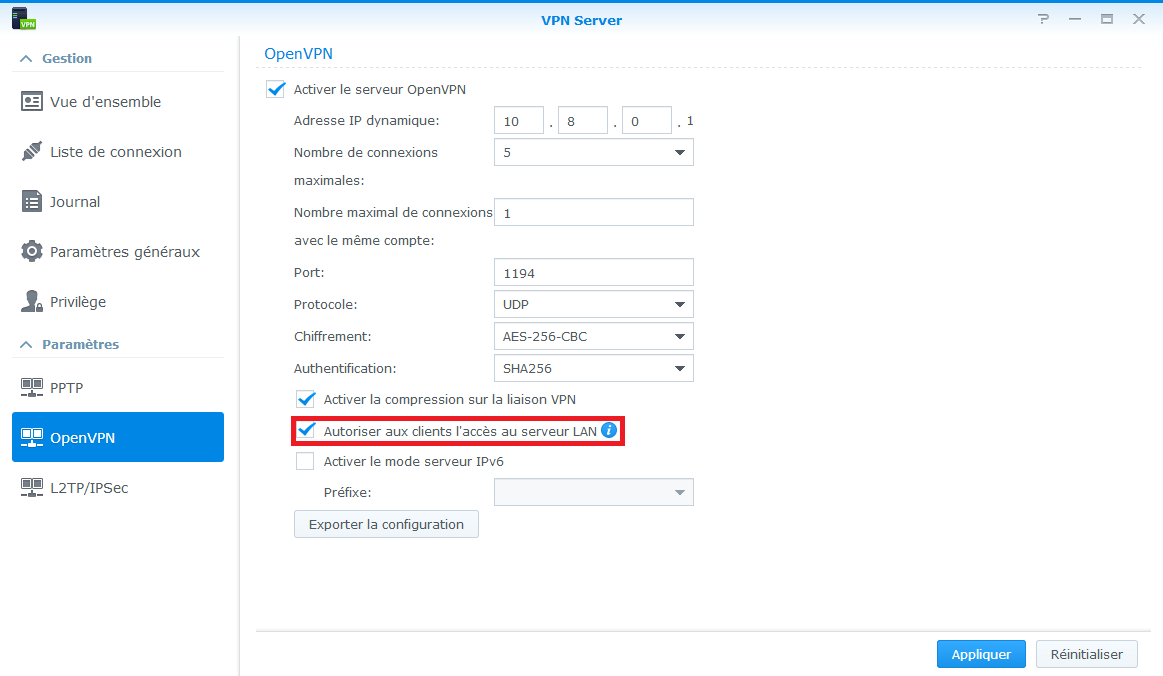

Commencez par activer le serveur OpenVPN, vous pouvez laisser tous les réglages par défaut sauf éventuellement le cadre rouge :

- Par défaut le serveur ne vous laisse accéder qu'au NAS. Si vous cochez cette case, vos clients VPN pourront aussi accéder aux autre ressources de votre réseau (une imprimante réseau par exemple, un autre nas, ...) mais leur accès à Internet passera aussi par le nas. C'est à activer en connaissance de cause.

- Vous pouvez aussi ajuster les options de chiffrement et d'authentification, les options de la capture ci-dessus sont un compromis entre sécurité/performances et compatibilité (testé avec le client officiel sous Windows et Android).

Votre NAS sera directement accessible à l'adresse 10.8.0.1.

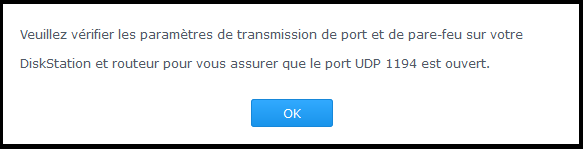

Cliquez sur "Appliquer" pour obtenir une petite notification :

Comme indiqué ici, il faudra autoriser et transférer le port UDP 1194 sur votre routeur ou votre MachinBOX.

Une fois la configuration terminée et enregistrée, vous devez cliquer sur "Exporter la configuration" pour obtenir les certificats et le fichier de configuration des clients.

Sauvegardez le zip et ouvrez le, il contient 4 fichiers :

- README.txt : ce fichier contient les instructions de configuration pour Windows et MAC

- openvpn.ovpn : c'est le fichier de configuration qu'il faudra importer dans votre client OpenVPN

- ca.crt : c'est l'autorité de certification racine utilisée par OpenVPN (c'est la même que pour votre nas)

- ca_bundle.crt : en général c'est la même chose, mais si vous utilisez une sous autorité, il contient la chaine complète de certification

nb : dans les versions récentes du paquet, le certificat est directement inclus dans le fichier .ovpn.

Comme indiqué dans le README.txt, il faut éditer le fichier de configuration avant de l'importer, les lignes importantes sont :

-

remote YOUR_SERVER_IP 1194

- il faut remplacer YOUR_SERVER_IP par l'adresse IP publique utilisée pour joindre votre nas (c'est probablement votre IP publique)

- même si c'est déconseillé, vous pouvez spécifier un nom de domaine à la place de l'adresse IP

-

#redirect-gateway def1

- selon que vous avez ou non coché la case entourée de rouge (cf plus haut), il faut enlever ou laisser le caractère de commentaire (le #) en début de ligne

-

#dhcp-option DNS DNS_IP_ADDRESS

- si vous n'avez pas dé-commenté l'option précédente, dans certaines conditions particulière, il faut préciser l'adresse d'un serveur DNS accessible depuis le client (@titis14)

Notez la ligne "ca ca_bundle.crt", elle indique où trouver le certificat par rapport au fichier de configuration (par défaut il s'attend à tout avoir au même endroit, laissez comme ça c'est plus simple).

nb : dans les versions récentes du paquet, le certificat est directement inclus dans le fichier .ovpn.

Enregistrez le fichier et copiez le avec le fichier ca_bundle.crt sur tous vos clients (c'est le même fichier et le même certificat pour tous vos clients).

C'est terminé pour la configuration du serveur OpenVPN, normalement les étapes se résument à :

- activer le serveur OpenVPN

- exporter un zip

- modifier la configuration pour ajouter votre adresse IP

- autoriser le port UDP 1194 sur le NAS

- ouvrir et transférer le port UDP 1194 sur le routeur

######################################################################################

Bonjour,

Je bloque à cette étape.

J'ai paramétré "L'openvpn" comme sur l'exemple, j'ai décoché la case "Autoriser l'accès aux clients au serveur Lan" et exporté le ZIP qui comportait 3 fichiers :

- ca.crt

- readme.txt

- VPNConfig.ovpn

J'ai ouvert le fichier README.txt pour le modifier :

Citation3. Edit VPNConfig.ovpn and replace YOUR_SERVER_IP with public IP of your DiskStation.

*If your DiskStation is behind a router, replace YOUR_SERVER_IP with the router's IP.

*Remove # before "redirect-gateway def1" to route all client traffic (including web-traffic) through this VPN Server.Je suppose que je dois remplacer les 2 "Your server IP" en rouge ?

pour #redirect-gateway def1 comme je n'ai pas coché la case "Autoriser aux clients l'accès au serveur Lan", suppose que je dois retirer le # en fond bleu ?

Pour le reste j'ai pas tous compris :

Citation-

#dhcp-option DNS DNS_IP_ADDRESS

- si vous n'avez pas dé-commenté l'option précédente, dans certaines conditions particulière, il faut préciser l'adresse d'un serveur DNS accessible depuis le client (@titis14)

N'ayant pas coché la case et devant supprimer le # je ne dois rien faire ?

CitationNotez la ligne "ca ca_bundle.crt", elle indique où trouver le certificat par rapport au fichier de configuration (par défaut il s'attend à tout avoir au même endroit, laissez comme ça c'est plus simple).

nb : dans les versions récentes du paquet, le certificat est directement inclus dans le fichier .ovpn.

Équivalent pour moi du ca.crt ?

CitationEnregistrez le fichier et copiez le avec le fichier ca_bundle.crt sur tous vos clients (c'est le même fichier et le même certificat pour tous vos clients).

En supposant que ça soit oui à ma précédente question, que dois-je faire ensuite pour copier le fichier sur tous mes clients et par clients s'agit-il des utilisateurs ?

Vous en remerciant par avance,

Cordialement,

0 -

SHR = Raid 1 ?

dans RAID

Bonjour,

Merci à tous pour avoir confirmé ce que je pensais mais comme je ne connaissais pas le sigle "SHR" j'avais forcément un petit doute 🙂

0 -

SHR = Raid 1 ?

dans RAID

Bonjour,

Je possède depuis 24h un DS218+ 2 x 6 To (les 2 DD était installés à la réception du nas).

Dans "Gestionnaire de stockage", je vois qu'il est indiqué :

SHR (avec la protection de données pour une tolérance de panne à 1 disque).

Est-ce que ça signifie que lorsqu'un des 2 disques lâche j'ai toujours une sauvegarde ? En gros, est-ce bien l'équivalent du raid 1 ?

D'avance merci pour votre aide.

0 -

Il y a 14 heures, StéphanH a dit :

Bonjour.

Je n’ai pas de souci avec cette caméra.

Son type est directement reconnu par SS.

Est ce bien ton cas ?

Rédigé avec TapatalkBonjour Tapatalk.

Le syno trouve la caméra, l'ip attribué par la box, port 80, mais c'est visiblement un problème de login et mot de passe, pourtant je rentre bien ceux que j'utilise sur D-Link.

0 -

Bonjour,

Je viens d'acheter un D.S218+ et je voulais enregistrer les vidéos de ma caméra dessus.

C'est une D-Link DCS-5222LB1, l'application "Surveillance station", trouve ma caméra. J'ai renseigné l'IP de la caméra, son port utilisé (80), mes login et mot de passe D-link, mais je n'arrive pas à la faire fonctionner, elle reste déconnectée.

Je ne sais plus quoi faire pour y remédier,

J'aurais donc besoin de votre aide pour la connecter.

Vous en remerciant par avance pour votre aide

0

[TUTO] VPN Server

dans Tutoriels

Posté(e)

Merci pour votre aide, mais là je sèche toujours sur openvpn.

J'ai installé OpenVpn pour W10, j'ai collé le fichier vpnconfig renommé dans le dossier OpenVPN dans "Programmes", j'ai ouvert le logiciel, j'ai ensuite importé le fichier

J'ai essayé de mettre à Username le nom du compte administrateur ainsi que le mot de passe, mais j'ai un message d'erreur.

Pourtant dans le fichier OpenVPNConfig, j'ai mis mon IP publique à YOUR_SERVER_1194, supprimé le "#" et enregistré comme indiqué dans le tuto, j'ai dû faire une erreur ou oublier quelque chose mais je ne vois pas où.

Merci d'avance pour votre aide.