-

Compteur de contenus

5863 -

Inscription

-

Dernière visite

-

Jours gagnés

57

Messages posté(e)s par CoolRaoul

-

-

Il y a 9 heures, StéphanH a dit :

C'est fou quand même qu'il n'y ait pas une case à cocher de base pour empêcher tout accès sans "S" ...

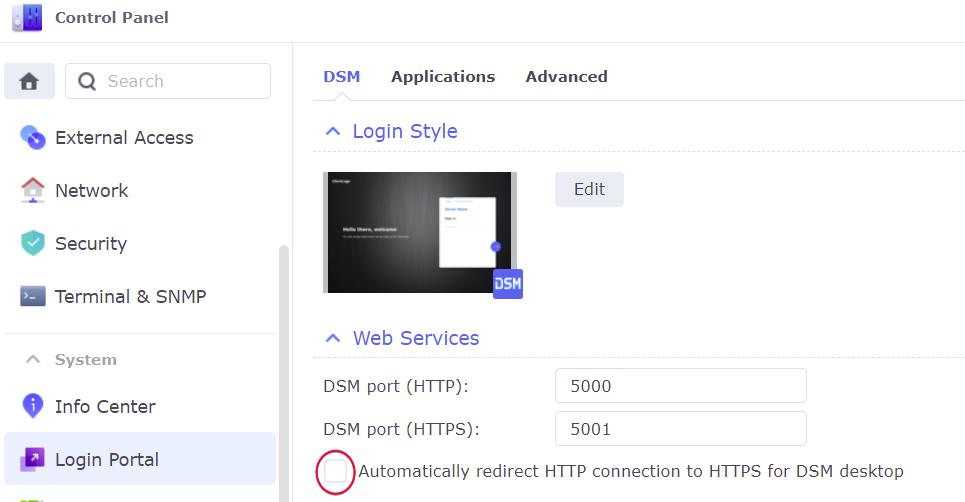

Pour forcer l'acces en HTTPS à l'interface d'administration (5000/5001) il y ceci aussi:

Toute tentative de connexion sur le port 5000 est automatiquement reroutée sur le port SSL.

Sinon il ne faut pas oublier que laisser l'acces HTTP ouvert n'est potentiellement risqué que pour les éventueles utilisateurs externes qui l'utilisent pour se connecter. Ca ne rend pas le NAS plus vulnérable, qu'il écoute activement sur ce port n'est pas un risque "en soi".

0 -

il y a 9 minutes, .Shad. a dit :

Ca sent plutôt le spam non ? 😛

Le futur spammeur qui teste la réactivité des modos en mode furtif je dirai.

0 -

WTF?

0 -

Il y a 19 heures, StéphanH a dit :

Personne d'autre n'a ce problème ?

Oui d'autres l'ont signalé aussi:

https://www.reddit.com/r/synology/comments/p2booi/dsm7_automatic_configuration_backup_failing/0 -

-

il y a 8 minutes, Zorineau a dit :

sur mon 213J en DSM7 le package s'installe bien, se lance et s'arrête tout seul sans notification

Pareil, et j'en ai parlé (avec la solution) un peu plus haut (en oubliant de spécifier que c'était sur un 213J aussi mais c'est dans ma signature)

0 -

il y a une heure, Antimousse a dit :

juste pour info en parlant de vpn, https://www.universfreebox.com/article/495156/free-va-proposer-prochainement-un-nouveau-support-vpn-aux-abonnes-freebox

Pour tester c'est trop tard par contre:

https://dev.freebox.fr/bugs/task/35342

- Ouverte par Marios Makassikis (mmakassikis) - 03/08/2021

- UPDATE 04/08 14h35 Les inscriptions sont closes.

A quelques minutes pres 😕

0 -

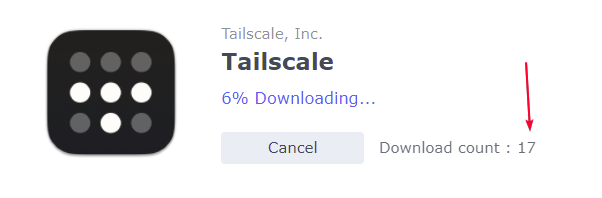

il y a 57 minutes, maxou56 a dit :

Oui c'est fourni par Synology, mais pas développé par Synology

Il est dans la section "Tierce partie" du centre de paquets.

Ah oui c'est exact, j'avais mal interprété la phrase "le paquet est mis à disposition par Synology" dans l'article

0 -

Pour info ça ne fonctionnait pas pour moi.

J'ai désinstallé le paquet officiel, remplacé par celui téléchargé ici:

https://github.com/tailscale/tailscale-synology/releases

et là plus de pb.0 -

Apparemment ca vient juste de sortir:

J'ai trouvé l'info ici: https://www.cachem.fr/synology-tailscale-wireguard-vpn/

0 -

Je ne comprends pas comment faire un nettoyage de tout çà... si vous avez la solution je suis preneur

Un coup de synoindex en ligne de commande devrait pouvoir régler ça:

https://www.nas-forum.com/forum/topic/58011-r%C3%A9solu-re-indexation-automatique/?do=findComment&comment=1319338283

0 -

Il y a 14 heures, .Shad. a dit :

l Je t'avoue que je n'utilise quasiment jamais cette commande, mais effectivement ça a l'air limité.

Je me demande bien pourquoi. 😕Apparemment c'est le même lsof "light" qu'on trouve dans BusyBox

0 -

Avec un peu plus de 5600 messages au compteur, je dois dire que ca fait un peu mal au *** .

Au passage, j'ai perdu le "slogan" de mon profil ("brigade synophile")**edit**

Bon, j'ai mis ça en signature du coup

0 -

Bonjour, je viens d'installer les "monitor tools" et je ne retrouve pas dans le lsof inclus dans ce paquet les options auxquelles je suis habitué.Je recommande d'ailleurs vivement l'installation de la suite de paquets SynoCli, ils sont très pratiques dès que vous commencez à prendre vos aises avec l'interface en ligne de commande.

On dirait d'ailleurs qu'il n'en supporte aucune (même pas --help).

0 -

pip installé sans sudo ?

Moi il me l'installe dans $HOME/.local

Bien que que non, j'ai fait ça en root, forcément (ça n'aurait pas pu installer quoi que ce soit dans /bin sinon).0 -

DSM 7.0-41890

dans Firmwares

il y a 11 minutes, axb a dit :J'envisage de restaurer la sauvegarde dsm6 si pas de solution.

C'est possible ça?

Extrait de Release Notes for DSM 7.0-41890

"After the installation of DSM 7.0, you will not be able to downgrade to a previous DSM version."0 -

DSM 7.0-41890

dans Firmwares

Je peux confirmer que c'est le cas.

Est-ce que la MAJ sera proposée dans le menu "mise à jour et restauration" ? Ou bien il faut forcement passer par la : https://www.synology.com/fr-fr/support/download/DS1819+#system ?

Mon NAS était en RC et me suis volontairement abstenu de faire la mise à jour manuelle forcée via la seconde méthode pour vérifier cela.

C'est devenu disponible ce matin dans la section mises à jour du panneau de configuration.0 -

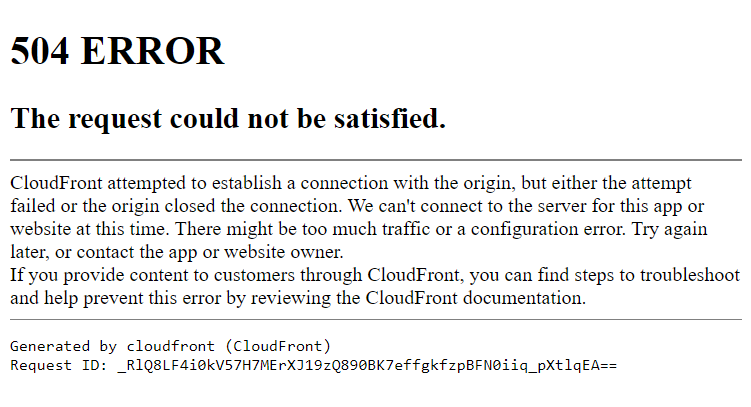

peut-être leurs serveurs inaccessibles ?

C'est bien ça 0

0 -

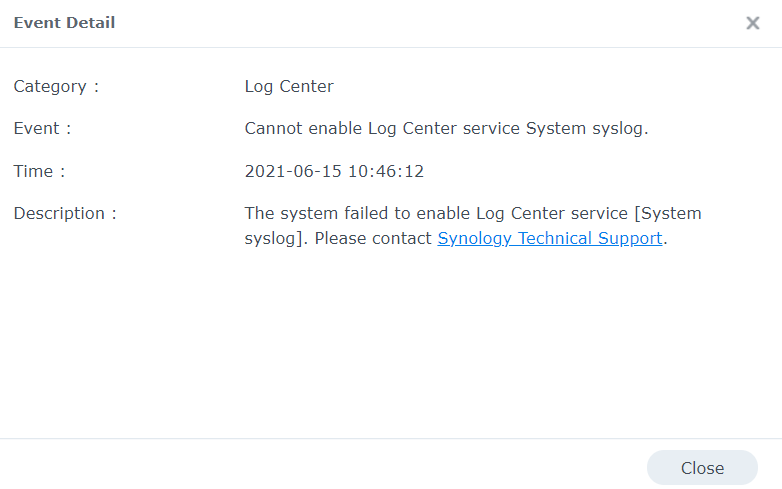

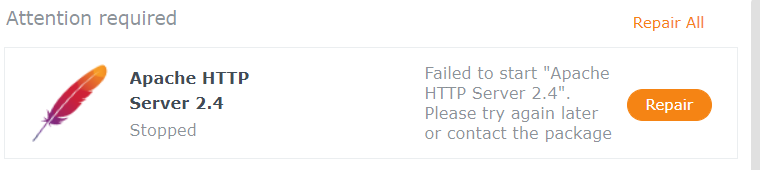

Je pense avoir réparé, vu que le rapport avec syslog me semblait bien probable, j'ai investigué de ce coté.Hélas c'est revenu

Avec un peu de reverse engineering , je constate que le process apache ouvre un socket unix en écriture:

openat(AT_FDCWD, "/run/apache24-error_log", O_WRONLY|O_CREAT|O_APPEND|O_LARGEFILE|O_CLOEXEC, 0666

mais aucun process n'est en lecture à l'autre bout, et ca bloque.

Il me restait un (très) vieux reste de "hack" perso que j'avais documenté ici:

https://www.nas-forum.com/forum/topic/42140-comment-parer-durablement-lattaque-chine-teste-r/?do=findComment&comment=1319237860

Apres avoir supprimé mon fichier "/usr/local/etc/syslog-ng/patterndb.d/local.conf", au reboot il semble que ce soit rétabli.

(je vais refaire un reboot supplémentaire pour en avoir le coeur net)

1 -

Le 06/06/2021 à 15:21, CoolRaoul a dit :

J'ai eu quelques frayeurs avec Apache (qui ne démarrait plus) et le log center. Un peu de bidouille et de "reverse engineering" plus tard ca me semble OK.

Ne me demandez pas comment j'ai réparé, c'est parti tout azimuth et je ne sais même pas ce qui à décoincé le bousin.Hélas c'est revenu

Avec un peu de reverse engineering , je constate que le process apache ouvre un socket unix en écriture:

openat(AT_FDCWD, "/run/apache24-error_log", O_WRONLY|O_CREAT|O_APPEND|O_LARGEFILE|O_CLOEXEC, 0666

mais aucun process n'est en lecture à l'autre bout, et ca bloque.

Le premier message d'erreur, au reboot à été celui-ci:

Accompagné de

Bien etendy "repair" ne marche pas plus qu'un désinstall/install.

J'ai ouvert un ticket au support Syno, mais je ne la sens pas trop cette affaire..

0 -

il y a 1 minute, MilesTEG1 a dit :

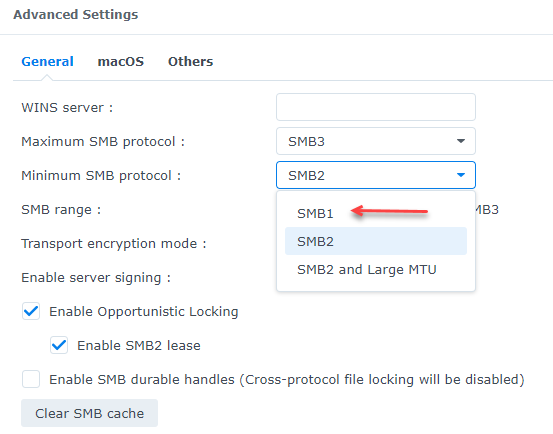

Oué mais c'est vraiment pas conseillé ! C'est ouvrir le NAS aux grosses failles de sécurité de cette version de protocole...

Dans le cas de @Nouch je déduis qu'il était déjà configuré de cette façon et qu'il souhaite continuer à iso fonctionnalité.

En plus j'imagine qu'il n'a pas rendu le port 445 de son NAS visible sur internet. Le risque se limite donc aux attaques par rebond interne, quand même plus restreint1 -

Il y a 2 heures, pluton212+ a dit :

pour SMB c'est normal si votre lecteur multimédia utilise le SMB1 devenu obsolète.

Il reste toujours possible de l'autoriser sur DSM7 en cas de besoin:

0

0 -

Il y a 1 heure, MilesTEG1 a dit :

la "barre des tâches" en haut qui contient quelques raccourcis épinglés. Je n'ai pas trouvé le moyen de faire en sorte que les fenêtres ne passent pas dessus quand elles s'ouvrent.

Tiens, pas chez moi!

La barre des taches est toujours visible, meme avec les fenêtres maximisées.

Testé sur Chrome et edge.**EDIT**

A pardon, bien entendu en les déplaçant à la souris, rien n'interdit de les mettre au dessus, mais faut le faire exprès.

0 -

il y a 2 minutes, PiwiLAbruti a dit :

Il n'y a pas besoin du paquet de SynoCommunity, Python 3.8 est intégré à DSM 7.0 :

Oui, @Einsteinium l'a déjà indiqué plus haut.

0

Où parle-t-on de la configuration de base

dans Le Bar

Posté(e) · Modifié par CoolRaoul

Il ne pourra rien faire de plus via le port 5000 que via le port 5001. Juste que le traffic entre le "hacker" et le NAS ne sera pas chiffré, pas de protection supplémentaire pour autant.

Mais bien entendu, pas la peine de l'ouvrir à l'extérieur non plus, le port SSL suffit.