Rechercher dans la communauté

Affichage des résultats pour « 6690 ».

-

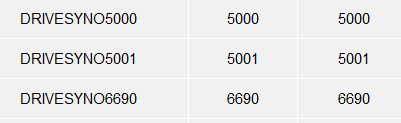

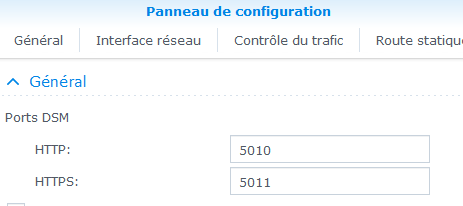

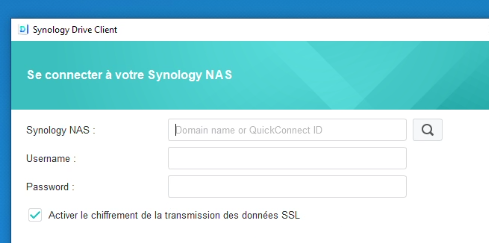

Bonjour à tous, Étant un newb sur les Synology, je me permet de poser ma question à la communauté 🙂 Je possède actuellement un Syno avec le paquet Synology Drive accessible depuis le WAN avec les ports classique : Mon problème se pose lorsque j'essaie de mettre un deuxième Synology Drive Server sur un deuxième appareil du même réseau accessible depuis le WAN. Je peux bien modifier les ports du DSM et donc faire mon NAT en conséquence pour le deuxième appareil : Sauf pour le port 6690 utilisé par le Synology Drive que l'on ne peut modifier dans l'interface de gestion du Synology ni sur la partie client du logiciel, je n'arrive pas à indiquer un port spécifique. Avez-vous déjà rencontré cette problématique ou avez-vous un piste pour contourner ce problème ? En vous remerciant, Maxence P.

-

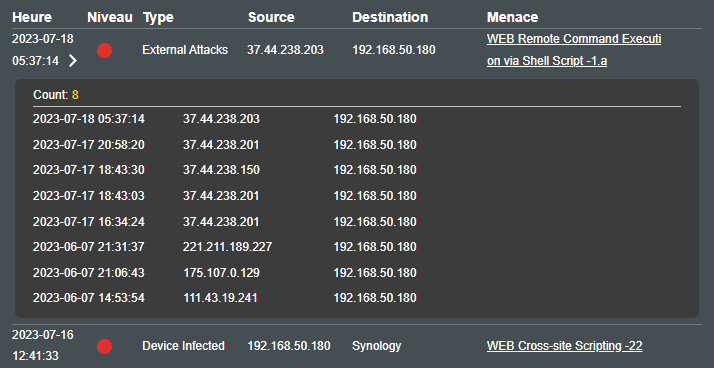

Bonjour, Hum petite chose déplaisante : Je vois aujourd'hui dans aiprotect de mon routeur asus : Il faut ignorer celles du 07 juin.. Je n'ai jamais d'alertes de ce genre. j'ai pourtant les pare feu d'actifs avec comme seuls ports ouverts à la france (80/443) (1984/6881) pour bittorent et 6690 pour drive. mon serveur impose l'utilisation de l'HTTPS avec un certificat let's encrypt du nas, je reverse proxy vers un pc NUC qui heberge emby serveur, vers mon routeur et vers un docker adguard. Sur le routeur, le NAT est réglé également assez restrictif ( 80/443/1984/6881/6690) Je n'ai donc rien d'exposé en direct et tout passe par des sous domaines en 443 via synology Depuis ce week end, j'ai installé en docker home assistant et je suis en train de bidouiller pour le tester.. mais il n'est pas accessible hors réseau local Comment traiter ces alertes ? quelles vérifications faire et quels corrections apporter ? merci

-

[RESOLU] Cacher le numéro de port dans l'url ?

Mic13710 a répondu à un(e) sujet de Suprême NAS dans Installation, Démarrage et Configuration

Si c'est du reverse proxy dont vous parlez alors vous avez probablement laissé des lignes sur le bas côté. Reprenez le complètement et normalement tout devrait fonctionner. Si ce n'est pas le cas, prière de reprendre la discussion directement à la suite du tuto. Le reverse proxy vous permet de ne pas avoir à utiliser d'autres ports que le 80 ou le 443 et vous évite de surcroit d'ouvrir d'autres ports que ceux-ci dans le routeur (sauf ports spécifiques à certaines applications comme par exemple le 6690 pour Drive). Donc déjà atteindre audio station en utilisant un port autre que le 80 ou 443 démontre que vous avez ouvert des ports qui ne le devraient pas puisque c'est le reverse proxy qui se charge des redirections en interne. Je verrouille ce sujet. -

Encore une fois, non. Synology Drive client, quel que soit le client, fonctionne avec le port 6690 et il en a toujours été ainsi depuis la toute première mouture de feu CloudStation. Pas de 6690, pas de fonctionnement. Ce sont les applications smartphones (DSxxx et Drive) qui elles fonctionnent différemment puisqu'il est possible de se connecter via des règles de proxy inversé. Pour ce qui est du fonctionnement en local c'est tout a fait normal. A partir du moment où le port est autorisé dans le parefeu du NAS (soit par une règle unique ou par une règle globale sur les adresses IP privées), vous pouvez vous connecter à Synology Drive à partir de votre réseau sans aucune action particulière. Et donc, vous utilisiez sans le savoir le port 6690 du NAS.

-

Bonjour @Mic13710 on est d'accord... c'est bien l'application Synology Sous windows qui fonctionne différemment même si c'est dommage car du coup on doit ouvrir un port de plus. Je n'ai pas testé sous Linux ou IOS donc c'est pourquoi je ne parle que de windows 🙂 Merci pour votre précision je n'était peut etre pas assez clair. Ha j'ai oublié : Je n'ai toujours pas expliqué pourquoi en local sans ouvrir le port 6690 sur mon NAS l'application Drive Client sous windows marchait Mais c'est pas grave les deux cas fonctionnent maintenant.

-

Vous confondez deux choses. Les applications DS (android ou autre) ont leur propres ports qu'on peut définir à sa guise. Synology Drive client ne fonctionne qu'avec le port 6690, que ce soit sous windows, mac ou linux. Ce port n'est pas modifiable et il faut bien l'ouvrir dans le routeur vers le NAS et l'autoriser dans le parefeu du NAS pour que les clients puissent fonctionner. Ce n'est donc pas une exigence windows mais synology.

-

Bonsoir, après relecture et tests je confirme : Pour l'application Drive Client sous windows il faut absolument ouvrir le port 6690 sur la box et sur le NAS Ce qui n'est absolument pas vrai pour les autres versions sous android ou web ou l'utilisation du proxy inversé sur le même port que les autres alias est suffisante. bon c'est pas si grave.. juste étrange d'avoir un comportement différent juste sous windows. Le sujet peut être clos.

-

Oui, pour le côté théorique un reverse proxy TCP peut aussi le faire, mais c'est de l'ordre de l'anecdote. Parce que 6690 ou 443, ça reste le même niveau de sécurité, chiffrement TLS et possibilité de limiter la surface d'exposition. Mon port 6690 est ouvert à l'extérieur depuis 5 ans, je n'ai jamais eu le moindre souci.

-

Et bien si. La panoplie Drive ne fonctionne qu'à travers ce port. Le seul moyen pour ne pas l'ouvrir vers l'extérieur serait d'avoir un VPN bi-directionnel qui donne accès aux deux réseaux privés, un serveur DNS local sur chaque NAS pour résoudre les ndd, et bien entendu, l'accès autorisé au port 6690 aux adresses privées dans le parefeu.

-

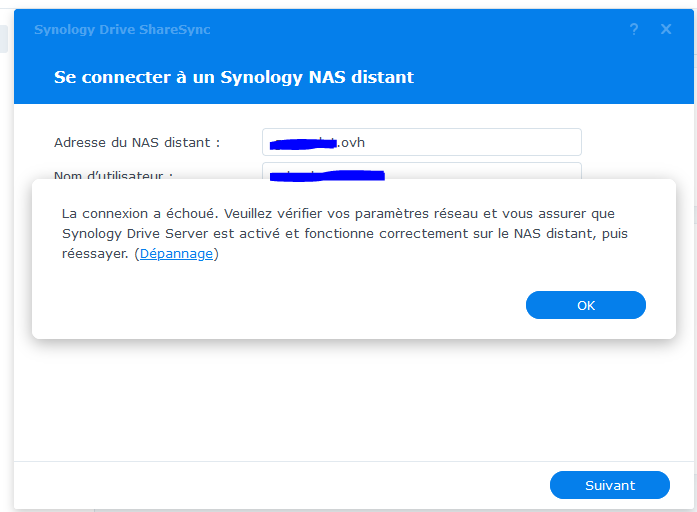

Salut @.Shad., Je pense que l'on c'est mal compris ou que je me suis mal exprimé Pour faire simple J'ai deux nas distant sur 2 freeBox et 2 ndd différents, voici un topo ndd1.ovh vers la freeBox 1 avec le port 443 rediriger vers la nas 1 sur le port 2 ( nas avec 4 ports réseaux ) sur le port 1 : il y a toutes l' adresse 192.168.1.28 réseau interne sur le port 2 : 192.168.1.253, c'est lui qui est exposé sur le net au travers du port 443 (ouvert que pour la France). ndd2.ovh vers une freeBox( distant) avec le port 443 redirigé vers le nas 2 sur le port 2 ( nas avec 4 ports réseaux ) . sur le port 1 : il y a toutes l' adresse 192.168.0.22 réseau interne sur le port 2 : 192.168.0.253, c'est lui qui est exposé sur le net au travers du port 443 (ouvert que pour la France). Du coup je pensais que je n’était pas obligé d’exposé le port 6690 sur ma box. J'ai ce message

-

Hello @firlin Je ne vois pas trop ce qu'un proxy inversé vient faire entre deux NAS utilisant Sharesync. Sharesync établit un pont sécurisé sur le port 6690 pour le transfert des données entre les NAS. Ca signifie : - Chaque box doit rediriger les requêtes sur son port TCP 6690 vers leur NAS respectif. - Chaque NAS doit autoriser l'accès au port TCP 6690 depuis l'IP distante (si IP source fixe, sinon ouvrir au pays concerné). - Tu te connectes à l'autre NAS via chaque nom de domaine : ndd1.fr:6690 ndd2.fr:6690 Là où un proxy inversé peut intervenir c'est pour se connecter à l'interface Drive de chacun des NAS, mais je ne pense pas que ce soit ce à quoi tu pensais.

-

[Résolu]Config SynoDrive avec ip locale impossible

YvesBert a répondu à un(e) sujet de YvesBert dans Synology Drive

Ben justement, avant de contacter mon gugusse, j'ai été voir le FW du nas, et là............ je me suis flanqué des grandes tartes dans la G....... Tu as vu juste !!! Le FW du NAS n'avait rien d'ouvert au niveau du 6690. Merci à toi Mic. Mon problème est réglé grâce à toi Problème clos 👍 -

[Résolu]Config SynoDrive avec ip locale impossible

Mic13710 a répondu à un(e) sujet de YvesBert dans Synology Drive

C'est probablement un blocage au niveau du parefeu du port 6690 vers l'IP du NAS. Essayez en désactivant le parefeu. -

Mais non ça n’est pas compliqué. il faut juste que tu comprennes certaines étapes ☺️ moi je n’ai ouvert que le port 443 pour tout faire passer et le reverse proxy, même dsm mais pour lui j’ai un profil d’accès qui interdit tout sauf les iP lan et vpn. (J’ai aussi le 6690 pour la synchronisation drive car ça ne peut pas passer par le reverse proxy…) Dans le pare-feu les ports ne sont ouverts qu’aux iP françaises. je ne pense pas être à l’abri d’une attaque mais en tout cas je n’ai pas aucune tentative visible. ps: j’ai aussi Crowdsec qui tourne 😉

-

Ne plus utiliser le compte "admin" ! Et avoir un compte administrateur personnalisé genre "mon_admin_Super_Mais_pas_admin_tout-court". Ne pas ouvrir DSM sur internet. Le faire passer par le serveur VPN du NAS. Utiliser un reverse proxy. Interdire les connexions des IP pas FR. (parefeu) etc... Mon NAS n'est accessible depuis internet que sur le port 443 pour plein de services, mais pas DSM (que via le VPN), et 6690 pour la synchronisation Drive, et pas d'attaque recensée par DSM.

-

synchronisation quand mon PC n'est pas sur le même réseau que le NAS

MilesTEG1 a répondu à un(e) sujet de val134 dans Synology Drive

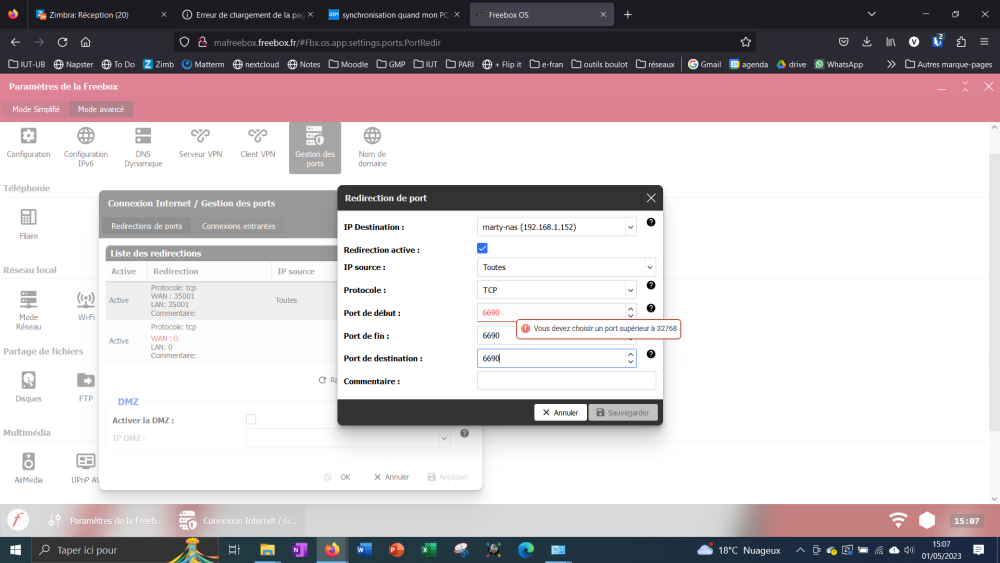

Hello again Tu ne rames pas tant que ça, tu es déjà arrivée à faire pas mal de chose c’est super (je te ferais une réponse plus détaillée plus tard quand je serais devant mon ordi). Mais en version courte ou presque : Pour ne pas trop se disperser, il faudrait faire les choses dans l'ordre Là j'ai l'impression que tu essayes diverses choses, mais un peu dans le désordre ^^ La première chose à faire, c'est de configurer correctement le pare-feu du NAS. 1) Le pare-feu du NAS : Avec les règles actuelles du pare-feu seules les IP Lan (donc locales) sont autorisées, ça inclue les IP données par le serveur DHCP de ta box (c’est ce qui affecte une iP a un périphérique), mais aussi les IP du serveur VPN de la freebox, c'est ce qui fait qu'en 4G quand tu te connectes au serveur VPN de la freebox, tu accèdes aux ressources réseau. D'ailleurs en parlant des règles paramétrées, je pense qu'on peut en enlever certaines... La n°1 n'est pas utile si tu n'as pas de réseau local avec des IP en 10.x.x.x... Supprime-là ou désactive-là. La n°2 : même chose, mais j'ajouterais que si tu utilises Docker sur ton NAS, il faut la laisser à toi de voir si tu en as besoin ou pas. La n°3 : essentielle, ça prend toutes les plages d'IP LAN classiques des box/routeurs FR. On pourrait réduire la plage d'IP, mais bon, autant laisser ainsi. Il faut ajouter une règle qui va autoriser les IP FR (si tu habites en France) à accéder au port 443. Pour cela il faut créer une nouvelle règle qu'il faudra placer avant la dernière règle qui refuse tout sur tout. Pour accélérer la recherche du pays, tu peux taper les premières lettres dans le champ de recherche (2). Tu déplaces cette règle nouvellement créée en avant-dernière position. La dernière règle devra toujours être celle qui refuse tout sur tout Tu crées ensuite une règle pour le port de synchronisation de Drive, le port 6690, de la même manière, et là aussi que sur les IP françaises. N'oublie pas de déplacer la règle en avant-dernière position. Tu devrais avoir alors ceci (si tu as supprimé la règle des 10.0.0.0...) : Là, maintenant ton pare-feu de NAS est correctement configuré, n'est pas une passoire, et est juste permissif de ce qu'il faut. Si jamais tu dois aller dans un autre pays, il faudra ajuster les pays autorisés Personnellement, je n'ai que ces ports (443 et 6690) ouverts sur internet, avec un autre pour l'ICMPv6 (mais c'est une autre histoire, et tu n'en auras probablement jamais besoin), et je n'ai aucun souci d'accès, que ce soit avec le VPN, ou sur les applications qui passent par le reverse proxy. Donc, ton pare-feu bloquait bien comme il le fallait les connexions. Précisions : si à l'avenir tu voulais ajouter des services à ton NAS, comme NoteStation, Synology Photos, etc... tu n'auras besoin que de rajouter des entrées dans le reverse proxy 😉 Normalement, pas de nouveaux ports à ouvrir sur internet. 2) La Freebox, et le port 6690 impossible à choisir Ici, ça ne va pas être dur. Il faut aller dans ton interface de gestion de compte freebox et demander une IPv4 Fullstack, car tu as ce qu'on appelle une IP CGNAT, donc partagée avec plusieurs personnes, donc tu n'as qu'une fraction des ports de connexion disponibles. Et là tu n'as pas le pour 6690, et donc pas le 443 disponible depuis internet... C'est râlant, mais avec la pénurie d'IPv4, les FAI font de plus en plus cela. Mais chez free, c'est rapide d'obtenir une IP avec tous les ports (FullStack). Donc dans ton compte de gestion free ( https://adsl.free.fr/ ), tu vas dans Ma Freebox, puis tu cliques sur Demander une IP fix V4 Full-stack. Il faudra attendre un petit peu, je ne me rappelle pas du délai, car j'ai demandé la mienne avant même que ma fibre soit branchée chez free... Une fois que tu auras une IP full-stack, il faudra redémarrer la freebox, et là tu pourras choisir les ports 6690 et 443 à rediriger vers ton NAS. 3) Le serveur VPN de la Freebox, via Wireguard : Alors, maintenant passons au serveur VPN Wireguard de la Freebox. Déjà, pourquoi t'ai-je orienté dessus ? Parce que c'est facile, et rapide à mettre en place, et qu'en prime, c'est un des protocoles les plus performants, et je pense, sécurisé (bon là, je me mouille peut-être un peu 😅). Il faut savoir que ton NAS peut aussi faire office de serveur VPN (OpenVPN, L2TP pour les plus utilisés), mais Synology n'a toujours pas daigné mettre en place ce qu'il fallait pour avoir le protocole Wireguard ... 🤬). Sache que si tu changes de FAI, tu n'auras plus le serveur VPN wireguard de la freebox, il te faudra alors mettre en place un protocole du paquet VPN Server sur le NAS. Ce n'est pas vraiment complexe. Mais la freebox est plus simple et rapide à mettre en place. Donc, par rapport au serveur VPN de la FB (=freebox), chez moi les adresses IP que j'ai en étant connecté via ce VPN, sont en 192.168.27.xxx. Je vais partir du principe que c'est aussi ton cas. Si ce n'est pas le cas, faudra adapter les IP plus bas. 4) Le Reverse Proxy & les Profils de contrôle d'accès Pourquoi je parle de cela que maintenant ? C'est parce qu'il faut d'abord les infos précédentes sur le VPN, mais aussi par rapport à ce message : Tu n'as pas mis la plage d'adresse IP du VPN 😆 dans le profil de contrôle d'accès. Ajouter une ligne, avant la dernière qui refuse tout pour autoriser la plage d'IP : 192.168.27.0/24 . Sinon, quand tu te connecteras au VPN de la freebox, tu ne pourras pas accéder aux ressources du NAS, car ton IP sera une qui ne sera pas autorisées. Ensuite, dans ce message, tu montres comment tu as configuré l'entrée du RP (=Reverse Proxy) pour Drive : Sauf que là, avec le profil de contrôle d'accès défini pour l'URL drive.ton-domaine.synology.me, tu ne pourras pas, ni tes parents, accéder au drive depuis l'extérieur. Il me semble que tu souhaites pourtant partager l'accès avec tes parents, non ? Si c'est bien le cas, ne mets pas de profil de contrôle d'accès sur cette entrée du RP. En revanche, il faut bien le mettre pour l'entrée du RP concernant DSM ! PS : tu peux nommer comme bon te semble le profil de contrôle d'accès 😉 car moi j'ai mis DSM et SRM, car j'ai un routeur Synology dont l'OS s'appelle SRM. __________________________________________ Enfin, pour ta méthode de test depuis une connexion 4G/5G, je valide, je procède de la même manière. C'est probablement mieux, mais pénible pour ta soeur ^^ sauf si elle doit accéder à DSM... Si les mots de passes des comptes sont robustes, et si le 2FA est activé, normalement, les risques sont minimes de laisse l'accès à Drive et Filestation ouvert sur internet (si tu as bien tout appliqué de ce qui précède). Après, si ça ne gêne pas tes proches de se connecter via un VPN, c'est sûr que là c'est top 😉 Après avoir ajuster avec tout ce que j'ai dit dans ce message, il faudrait que tu testes ceci : Accéder depuis le LAN aux différents services : DSM, Drive, etc... (Normalement pas de problèmes) ; Accéder à Drive depuis internet : normalement ça devrait fonctionner. Accéder à DSM depuis internet : normalement ça ne devrait pas fonctionner, grâce au pare-feu. Une fois connectée au VPN depuis internet : Accéder à Drive : normalement ça devrait fonctionner. Une fois connectée au VPN depuis internet : Accéder à DSM : normalement ça devrait fonctionner. S'il y a une étape qui ne fonctionne pas, ce n'est pas normal. Faudra qu'on creuse. Et enfin, pour la synchronisation Drive, depuis un ordi, mais que quand tu auras récupéré une IP full-stack, il faudra vérifier que la connexion se fait bien dans le client Drive depuis une connexion 4/5G, donc depuis internet. Voilà voilà, je ne pense pas avoir raté une de tes interrogations 😉 Pouf, le pavé est fini. Si tu as réussi à tout lire jusque-là sans avoir la tête qui explose, bravo 👏🏻🎉 @val134 maintenant, au travail, remarque, c'est peut-être déjà fini 😁 -

synchronisation quand mon PC n'est pas sur le même réseau que le NAS

val134 a répondu à un(e) sujet de val134 dans Synology Drive

autre chose, j'ai essayé de faire la redirection de port sur la freebox pour le drive (6690) mais voilà ce qu'il me dit ... oups ... nos messages se sont croisés pas de soucis ... j'ai mon temps -

synchronisation quand mon PC n'est pas sur le même réseau que le NAS

MilesTEG1 a répondu à un(e) sujet de val134 dans Synology Drive

@val134 Bon ça avance 🙂 Tu peux supprimer le certificat n°2 : Il ne te sert à rien avec un certificat wildcard du 1. Pense à bien associer le certificat qui reste à tous les domaines présents dans "Paramètres", car là tes services sont associés au certificat que tu vas supprimer.) Ha je n'avais pas fini de lire le message ni regarder la capture qui suivait 🤣 Ne tiens pas compte de la ligne précédente. Pour les photos, tu ne veux pas utiliser Synology Photos ? Pour DS File, il te faut configurer une entrée de reverse proxy pour FileStation. Pour la synchronisation Drive, j'ai déjà répondu précédemment. Pour tes parents, ce sera via FileStation. Pour ces usages, il n'y a pas besoin d'accéder à DSM. Par exemple comme ceci : Enfin pour toi, afin d'accéder à DSM, il va falloir te pencher sur le serveur VPN. Ou mieux vu que tu as une freebox, utiliser le serveur Wireguard de ta freebox pour accéder à ton réseau local quand tu n'es pas chez toi, et ainsi ne pas avoir besoin d'ouvrir l'accès de DSM sur internet. Quand tu auras réussi à configurer le serveur VPN (où qu'il soit), il faudra créer un profil de contrôle d'accès pour ton entrée de reverse proxy de DSM : Dans la liste des adresses IP, il faudra que tu mettes les plages d'IP (CIDR) que tu veux autoriser : mon LAN est dans la plage 192.168.2.xxx -> 192.168.2.0/24 Le réseau de mon serveur VPN est dans la plage 192.168.10.xxx -> 192.168.10.0/24 etc... Et la dernière règle est celle qui refuse tout : Et enfin tu choisis ce profil de contrôle d'accès dans ton entrée de reverse proxy : Voilà 🙂 Ha, je n'ai pas précisé, mais dans le pare-feu, tu n'auras que le port 443 du reverse proxy, et que le port 6690 de la synchronisation Drive d'ouvert sur internet. Ne met rien d'autre. Enfin quand tu auras paramétré le serveur VPN. En attendant, si tu as vraiment besoin d'accéder à DSM depuis internet, n'ouvre que ton port à lui, qui j'espère est un n° personnalisé. -

Synology Drive client et synchronisation

Koala0662 a répondu à un(e) sujet de Koala0662 dans Installation, Démarrage et Configuration

J'ai peut être trouvé d'où le problème venait. J'ai ouvert le port 6690 sur ma box, ouvert le port sur le parefeu du Nas, et je peux à ce moment là faire une synchro à partir du nom synology.me au lieu de l'adresse ip privé du Nas. Je vous tiens au courant si j'ai encore ce genre de souci au niveau du du certificat. Encore merci. -

synchronisation quand mon PC n'est pas sur le même réseau que le NAS

val134 a répondu à un(e) sujet de val134 dans Synology Drive

Bonjour merci pour votre réponse la création de domaine avait été faite. je me demande si je ne devrais pas commencer par ouvrir et rediriger le port 6690 sur la box ... par contre je ne sais du tout comment faire ... un tuto à me conseiller ? merci beaucoup -

synchronisation quand mon PC n'est pas sur le même réseau que le NAS

MilesTEG1 a répondu à un(e) sujet de val134 dans Synology Drive

@val134 : bonjour 👋🏻 j’ai rédigé un tuto assez simple (sur un autre forum) qui concerne l’utilisation du nom de domaine synology. je pense que ça pourrait te convenir. j’y traite aussi de la génération du certificat let’s encrypt et aussi du reverse proxy. Et elle aussi la configuration du pare-feu (le tuto sur nas-forum est beaucoup plus fourni en explications et détails, le miens va plus vite mais explique quand même hein 😊) mais sache que la synchronisation drive ne peut pas passer via le reverse proxy, seule l’interface web drive le peut. Donc pour la synchronisation il te faudra ouvrir et rediriger le port 6690 dans la box/routeur et dans les pare-feu. -

@Fidjial Quand tu fais une capture d'écran, tu veux bien la poster en image et non en PDF ? C'est pénible de devoir télécharger le fichier puis l'ouvrir. Il existe plein d'outils qui permettent ça, voire d'envoyer directement sur un service d'hébergement comme imgur. Cela dit, tes règles me semblent encore bien trop permissives. Tu n'as pas de restrictions de pays ? ( @Mic13710 vient de poster pendant que je rédige mon message 🙂 ) Voilà ma config (adaptée à mes besoins bien sûr) : Je n'ouvre que le strict minimum : port 443 (HTTPS...) et port 6690 (Drive Server, pour la synchronisation) Je viens de supprimer le 32400 plus nécessaire, le PMS est sur un autre NAS. Ces deux ports sont donc les seuls ouverts sur mon routeur (en plus du port ICMPv6). Mes conseils : Restreint les accès uniquement aux pays où tu veux accéder à ton NAS depuis l'extérieur ; Utilise le reverse proxy (port 443) pour accéder aux services du NAS qui peuvent passer par lui ; Ne passe que par le serveur VPN pour accéder aux services sensibles du NAS : SSH, DSM, etc... Change les ports par défaut des applications DSM. Ça, je n'y avais pas pensé 🙂. C'est une bonne idée ^^ En revanche, si on veut désactiver qu'un seul service, il faut aller éditer la règle. Décocher la case de la règle pour un seul service est plus rapide ^^

-

[Résolu]Accès externe DS 216

Mic13710 a répondu à un(e) sujet de pouil dans Installation, Démarrage et Configuration

Sauf cas très particulier, pour des questions de sécurité, on évite de transférer les ports http vers le NAS. Je pense qu'il est inutile dans le cas présent de transférer le 80 et le 5000. Le 443 n'est utile que si le reverse proxy et/ou le serveur web sont utilisés sur le NAS. Et si le reverse proxy permet de rejoindre le 5000 ou le 5001 du NAS, il n'est pas utile de transférer le 5001. D'autres ports sont peut-être à rediriger comme par exemple le 6690 si Drive est utilisé, ou bien le 1194 pour open VPN, etc... Bref, tout dépend des services actifs et des paramétrages du NAS. -

@TuringFan Bonjour, ATTENTION, on s'écarte du sujet principal qui est DNS Server ! Comme tu n'en parles pas, le port 6690 pour Drive est-il bien ouvert/autorisé dans le pare-feu de ton NAS principal et bien transféré (NAT) dans ta box vers ton NAS principal ? C'est obligatoire pour que les synchros soient efficientes. Sinon peut-être que ce lien te sera utile, à voir ? Comme je n'utilise plus Drive, difficile de t'en dire plus. Cordialement oracle7😉

.thumb.jpeg.6d4a20ab91cf5ebdac93ce5619d5ee8f.jpeg)