-

Compteur de contenus

214 -

Inscription

-

Dernière visite

-

Jours gagnés

3

Messages posté(e)s par Geoff1330

-

-

DHCP DNS Pi-hole

dans Le Bar

mon routeur est un Linksus velop MX5300.

Je suis sur de ne pas avoir un 2eme serveur DHCP.

Pour la plage des IP sous DHCP, je suis effectivement bien plus bas et mes IP dédier sont hors DHCP. L'image vient d'internet, ce n'est pas ma config 😉

Merci pour ton aide et tes analyses 🙂

0 -

DHCP DNS Pi-hole

dans Le Bar

Merci Shad

Mais justement, je ne vois pas ou je dois configurer le DNS du DHCP

voici a quoi ressemble mon interface du routeur.

J'ai mis l'IP du Pi-hole dans ' Static DNS 1 ' mais les appareilles ne reçoivent pas cette ip

0 -

-

Bonjour,

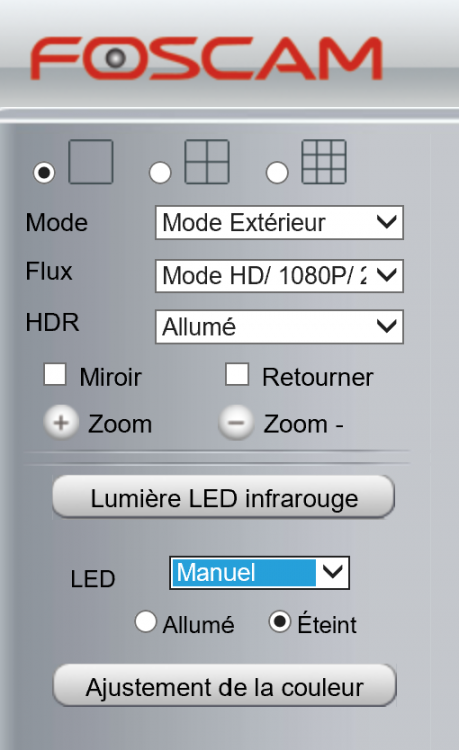

Sur ma Foscam, je peux mettre les LED en manuel et les laisser eteint. C'est une FI9900

0 -

DHCP DNS Pi-hole

dans Le Bar

Bonjour,

Grace au super Tuto pour installer Pi-hole, Je l'utilise maintenant depuis quelques mois.

Mais j'aimerai aller un peu plus loin avec ma config:

Sur mon routeur Linksys je fait pointer le DNS vers le Pi-hole et donc dans l'interface de ce dernier, je vois bien mon routeur Linksys qui envoie TOUT le trafic.

J'aimerai maintenant pouvoir voir mes différents appareils dans Pi-hole. Pour cela, je voudrais que mon routeur envoie, via le DHCP, le DNS du P-H

(je peux le mettre manuellement dans un téléphone ou pc, mais c'est chiant de devoir chaque fois changer quand je me déplace)

Et c'est la que ça coince. Je ne trouve pas comment faire.

J'ai cherché sur le net sans trouver, peut-être que vous pouvez m'aider?

Merci

0 -

il y a 1 minute, bruno78 a dit :

T’inquiète, c'est fait depuis mon premier NAS 🙂 Mais c'est toujours bien de le rappeler pour les autres personnes qui pourrait lire ceci 😉

0 -

il y a 2 minutes, bruno78 a dit :

Lets encrypt demande un accès au port 80, donc tu dois diriger le 80 vers le 80 ....

oui bien sur, mais pour tester, je l'avais rediriger vers le 5000. J'ai bien fais parce que j'ai découvert qu'il n’était pas ouvert (du coup)

Je fais des recherches du coter de Proximus (belgique) maintenant. Je pense que le soucis est que je n'utilise pas la bbox de proximus, mais un routeur linksys en PPPoE

De toute façon, j'ai une semaine pour trouvé la solution puisque je suis bloqué avec Lets encrypt ^^

0 -

il y a 41 minutes, Kramlech a dit :

Je pose peut-être des questions basiques, mais en général j'élimine les cause évidentes avant de creuser plus profond ...

Tu as bien redirigé les ports 80 et 443 vers ton NAS ? Tu accèdes bien au NAS depuis l'extérieur via ton nom de domaine ?

oui et oui 😉

enfin, via le sous-domaine.

maintenant, j'ai pas testé le port 80 parce que je n'ai aucune envie d'installer un serveur web 😉

(EDIT)

Je viens de rediriger le port 80 vers le 5000 du nas... je n'arrive pas a avoir le DSM...

par contre, le port 5000 vers le 5000 cela fonctionne.

J'ai bien un problème avec le 80 du coup.

0 -

il y a 39 minutes, Kramlech a dit :

Deux questions : es-tu certain que tu est propriétaire du domaine ? Est-ce un domaine acheté, ou un "sous domaine" de Synology" ? Est-ce que dans ton pare-feu, tu n'aurais ouvert uniquement les deux adresses IP LetsEncrypt comme cela était indiqué dans certains post ? (depuis, ces IP ont changé)

Damned, grillé par Bruno78

C'est un domaine pris chez OVH. j'ai quelques sous-domaine pour les différents nas que je gère.

Dans le pare-feu, j'ai bien ouvert à "tous".

Merci pour votre aide.

0 -

@bruno78 Merci pour l'info. obliger d'attendre du coup.

0 -

Bonjour,

J'ai le même problème:

J'essaye de créer un certificat, j'ai bien ouvert le port 80 et 443.

Quand j'essaye de générer le certificat, il me met le message "échec de la connexion à let's Enscrypt. assurez-vous que le nom de domaine est valide"

puis un moment j'ai "Le nombre maximum de demande de certificat est atteint pour ce nom de domaine".

Du coup, je ne comprend pas 😞

0 -

Il y a 14 heures, Thierry94 a dit :

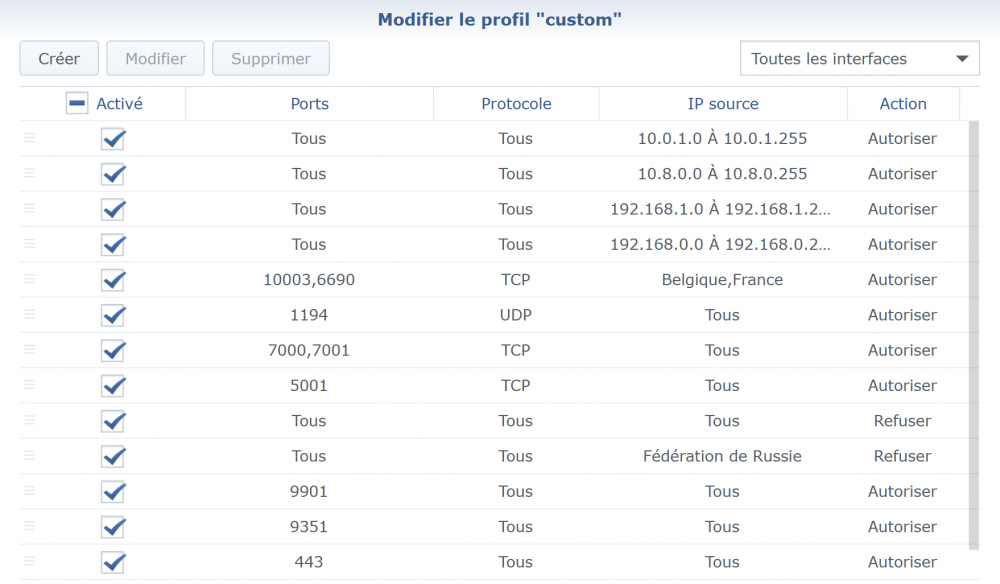

Mettre une règle qui refuse tout un pays n'est pas forcément redondante avec la dernière ligne du pare-feu.

En effet la dernière ligne ne prend en charge une entrée que si elle n'a respecté aucune des règles précédentes.

Par exemple une tentative de connexion depuis la Russie sur ton VPN (UDP sur le 1194) ou à DSM (5001) ne sera pas refusée par le pare-feu ... mais je probablement par le contrôle IP suite à plusieurs tentatives de connections ratées si tu as bien sécurisé ton NAS.Si tu veux que toutes les entrées venant de Russie soient systématiquement refusées par le pare-feu il faut mettre une règle de refus correspondante en premier ou juste derrière celles du réseau local

Donc si je comprend bien le truc,

Je peux mettre Tous/Russie/Refuser en première ligne et je serais sur que tout est bloqué de la Russie?

J'avais mis cette ligne parce que justement, j'avais beaucoup de tentatives de connections ratées venant de Russie. (et du coup le 5001 n'est pas ouvert sur mon routeur)

0 -

En fait, je ne suis vraiment pas du genre à faire des postes comme celui-ci,

je peux passé des jours à chercher avant de demander de l'aide.

et j'ai déjà eu le soucis au part avant, sans vraiment comprendre pourquoi.

Alors sur ce coup la, ouais, tu es mon sauveur 🙂

Je penserais à toi à mon prochain passage par Nivelles 😉

0 -

MERCIIIII 🙂

Tu es mon sauveur 🙂

effectivement, après les changements, cela fonctionne direct.

👍

0 -

Bonjour,

J'ai un petit soucis de pare-feu pour le moment:

Je viens d'installé Note Station pour faire quelques tests de cette application.

La version Desktop fonctionne parfaitement bien. en Interne comme en Externe.

par contre DS Note, c'est autre chose: J'ai fais un portage d'application pour utilisé le port 9351 et j'ai configuré mon routeur.

Cela fonctionne uniquement si mon Pare-feu est désactivé. une fois réactivé, plus moyen d'utilisé DS note.

(J'avais déjà eu le soucis avec Drive version PC)

Mais je ne comprend vraiment pas ce qui cloche dans ma config

Merci pour votre aide.

0 -

Je suis intéressé, j'attend juste la réponse d'un autre DS218 à vendre à 180€ 😉

0 -

oui, j'arrive en local.

J'ai trouvé mon erreur:

Le firewall 😂 en déinstallant vpnserveur, il avait retiré les droits sur le firewall et j'avais complement oublié de verifier cela.

C'est donc en ordre 😉

0 -

Bonjour le Forum.

J'ai un soucis avec mon openVPN:

il y a une semaine, je n'arrivais plus a ouvrir une connexion OpenVPN.

J'ai résolus le problème en désinstallant VPN serveur du Nas puis en le réinstallant et tout reconfigurer.

Maintenant, J'arrive à me connecter au VPN, mais pas moyen d'ouvrir un dossier partagé ou de me connecté sur le NAS avec son IP 10.0.0.5:5000.

J'ai se problème autant sur mon Mac (TunnelBlick) que sur mon iPhone.

Je pense que le soucis vient du Syno parce que j'ai exactement la même configuration sur un autre NAS et celui-là fonctionne très bien.

Merci pour votre aide.

Geoff

Voici les log du mac

2019-12-05 11:12:06.375535 *Tunnelblick: macOS 10.15.1 (19B88); Tunnelblick 3.8.1 (build 5400); prior version 3.8.0 (build 5370) 2019-12-05 11:12:06.925813 *Tunnelblick: Attempting connection with VPNConfig using shadow copy; Set nameserver = 769; monitoring connection 2019-12-05 11:12:06.926172 *Tunnelblick: openvpnstart start VPNConfig.tblk 56024 769 0 1 0 49456 -ptADGNWradsgnw 2.4.7-openssl-1.0.2t 2019-12-05 11:12:06.966747 *Tunnelblick: openvpnstart starting OpenVPN 2019-12-05 11:12:07.181667 OpenVPN 2.4.7 x86_64-apple-darwin [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [MH/RECVDA] [AEAD] built on Sep 11 2019 2019-12-05 11:12:07.181810 library versions: OpenSSL 1.0.2t 10 Sep 2019, LZO 2.10 2019-12-05 11:12:07.184132 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:56024 2019-12-05 11:12:07.184214 Need hold release from management interface, waiting... 2019-12-05 11:12:07.551400 *Tunnelblick: openvpnstart log: OpenVPN started successfully. Command used to start OpenVPN (one argument per displayed line): /Applications/Tunnelblick.app/Contents/Resources/openvpn/openvpn-2.4.7-openssl-1.0.2t/openvpn --daemon --log /Library/Application Support/Tunnelblick/Logs/-SUsers-Sgeoff-SLibrary-SApplication Support-STunnelblick-SConfigurations-SVPNConfig.tblk-SContents-SResources-Sconfig.ovpn.769_0_1_0_49456.56024.openvpn.log --cd /Library/Application Support/Tunnelblick/Users/geoff/VPNConfig.tblk/Contents/Resources --machine-readable-output --setenv IV_GUI_VER "net.tunnelblick.tunnelblick 5400 3.8.1 (build 5400)" --verb 3 --config /Library/Application Support/Tunnelblick/Users/geoff/VPNConfig.tblk/Contents/Resources/config.ovpn --setenv TUNNELBLICK_CONFIG_FOLDER /Library/Application Support/Tunnelblick/Users/geoff/VPNConfig.tblk/Contents/Resources --verb 3 --cd /Library/Application Support/Tunnelblick/Users/geoff/VPNConfig.tblk/Contents/Resources --management 127.0.0.1 56024 /Library/Application Support/Tunnelblick/kcplakeblmiehagacajfjimeaojikpakffaafbio.mip --management-query-passwords --management-hold --script-security 2 --route-up /Applications/Tunnelblick.app/Contents/Resources/client.up.tunnelblick.sh -d -f -m -w -ptADGNWradsgnw --down /Applications/Tunnelblick.app/Contents/Resources/client.down.tunnelblick.sh -d -f -m -w -ptADGNWradsgnw 2019-12-05 11:12:07.568682 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:56024 2019-12-05 11:12:07.621731 MANAGEMENT: CMD 'pid' 2019-12-05 11:12:07.622046 MANAGEMENT: CMD 'auth-retry interact' 2019-12-05 11:12:07.622148 MANAGEMENT: CMD 'state on' 2019-12-05 11:12:07.622265 MANAGEMENT: CMD 'state' 2019-12-05 11:12:07.622411 MANAGEMENT: CMD 'bytecount 1' 2019-12-05 11:12:07.629261 *Tunnelblick: Established communication with OpenVPN 2019-12-05 11:12:07.630253 *Tunnelblick: >INFO:OpenVPN Management Interface Version 1 -- type 'help' for more info 2019-12-05 11:12:07.632854 MANAGEMENT: CMD 'hold release' 2019-12-05 11:12:07.656386 *Tunnelblick: Obtained VPN username and password from the Keychain 2019-12-05 11:12:07.656717 MANAGEMENT: CMD 'username "Auth" "xxxx"' 2019-12-05 11:12:07.656784 MANAGEMENT: CMD 'password [...]' 2019-12-05 11:12:07.657351 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info. 2019-12-05 11:12:07.657380 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts 2019-12-05 11:12:07.662694 MANAGEMENT: >STATE:1575540727,RESOLVE,,,,,, 2019-12-05 11:12:07.720076 TCP/UDP: Preserving recently used remote address: [AF_INET]80.200.xx.xxx:1194 2019-12-05 11:12:07.720194 Socket Buffers: R=[786896->786896] S=[9216->9216] 2019-12-05 11:12:07.720229 UDP link local (bound): [AF_INET][undef]:1194 2019-12-05 11:12:07.720245 UDP link remote: [AF_INET]80.200.xx.xxx:1194 2019-12-05 11:12:07.720375 MANAGEMENT: >STATE:1575540727,WAIT,,,,,, 2019-12-05 11:12:07.736767 MANAGEMENT: >STATE:1575540727,AUTH,,,,,, 2019-12-05 11:12:07.736946 TLS: Initial packet from [AF_INET]80.200.xx.xxx:1194, sid=0060ef90 1cfde631 2019-12-05 11:12:07.737794 WARNING: this configuration may cache passwords in memory -- use the auth-nocache option to prevent this 2019-12-05 11:12:07.817158 VERIFY OK: depth=1, C=TW, ST=Taiwan, L=Taipei, O=Synology Inc., OU=Certificate Authority, CN=Synology Inc. CA, emailAddress=product@synology.com 2019-12-05 11:12:07.819205 VERIFY OK: depth=0, C=TW, ST=Taiwan, L=Taipei, O=Synology Inc., OU=FTP Team, CN=synology.com, emailAddress=product@synology.com 2019-12-05 11:12:08.320959 Control Channel: TLSv1.2, cipher TLSv1/SSLv3 DHE-RSA-AES256-GCM-SHA384, 1024 bit RSA 2019-12-05 11:12:08.321108 [synology.com] Peer Connection Initiated with [AF_INET]80.200.xx.xxx:1194 2019-12-05 11:12:09.576863 MANAGEMENT: >STATE:1575540729,GET_CONFIG,,,,,, 2019-12-05 11:12:09.577072 SENT CONTROL [synology.com]: 'PUSH_REQUEST' (status=1) 2019-12-05 11:12:09.596383 PUSH: Received control message: 'PUSH_REPLY,route 10.0.1.0 255.255.255.0,route 10.8.0.0 255.255.255.0,route 10.8.0.1,topology net30,ping 10,ping-restart 60,ifconfig 10.8.0.6 10.8.0.5' 2019-12-05 11:12:09.596577 OPTIONS IMPORT: timers and/or timeouts modified 2019-12-05 11:12:09.596607 OPTIONS IMPORT: --ifconfig/up options modified 2019-12-05 11:12:09.596626 OPTIONS IMPORT: route options modified 2019-12-05 11:12:09.596882 Outgoing Data Channel: Cipher 'AES-256-CBC' initialized with 256 bit key 2019-12-05 11:12:09.596914 Outgoing Data Channel: Using 512 bit message hash 'SHA512' for HMAC authentication 2019-12-05 11:12:09.596979 Incoming Data Channel: Cipher 'AES-256-CBC' initialized with 256 bit key 2019-12-05 11:12:09.597005 Incoming Data Channel: Using 512 bit message hash 'SHA512' for HMAC authentication 2019-12-05 11:12:09.597817 Opening utun (connect(AF_SYS_CONTROL)): Resource busy (errno=16) 2019-12-05 11:12:09.597890 Opening utun (connect(AF_SYS_CONTROL)): Resource busy (errno=16) 2019-12-05 11:12:09.597932 Opening utun (connect(AF_SYS_CONTROL)): Resource busy (errno=16) 2019-12-05 11:12:09.597969 Opening utun (connect(AF_SYS_CONTROL)): Resource busy (errno=16) 2019-12-05 11:12:09.598003 Opening utun (connect(AF_SYS_CONTROL)): Resource busy (errno=16) 2019-12-05 11:12:09.598037 Opening utun (connect(AF_SYS_CONTROL)): Resource busy (errno=16) 2019-12-05 11:12:09.598290 Opened utun device utun6 2019-12-05 11:12:09.598406 MANAGEMENT: >STATE:1575540729,ASSIGN_IP,,10.8.0.6,,,, 2019-12-05 11:12:09.598537 /sbin/ifconfig utun6 delete ifconfig: ioctl (SIOCDIFADDR): Can't assign requested address 2019-12-05 11:12:09.612883 NOTE: Tried to delete pre-existing tun/tap instance -- No Problem if failure 2019-12-05 11:12:09.612950 /sbin/ifconfig utun6 10.8.0.6 10.8.0.5 mtu 1500 netmask 255.255.255.255 up 2019-12-05 11:12:09.616051 MANAGEMENT: >STATE:1575540729,ADD_ROUTES,,,,,, 2019-12-05 11:12:09.616103 /sbin/route add -net 10.0.1.0 10.8.0.5 255.255.255.0 add net 10.0.1.0: gateway 10.8.0.5 2019-12-05 11:12:09.623334 /sbin/route add -net 10.8.0.0 10.8.0.5 255.255.255.0 add net 10.8.0.0: gateway 10.8.0.5 2019-12-05 11:12:09.625902 /sbin/route add -net 10.8.0.1 10.8.0.5 255.255.255.255 add net 10.8.0.1: gateway 10.8.0.5 11:12:09 *Tunnelblick: ********************************************** 11:12:09 *Tunnelblick: Start of output from client.up.tunnelblick.sh 11:12:11 *Tunnelblick: NOTE: No network configuration changes need to be made. 11:12:11 *Tunnelblick: WARNING: Will NOT monitor for other network configuration changes. 11:12:11 *Tunnelblick: DNS servers '172.22.250.232 172.22.250.233' will be used for DNS queries when the VPN is active 11:12:11 *Tunnelblick: NOTE: The DNS servers do not include any free public DNS servers known to Tunnelblick. This may cause DNS queries to fail or be intercepted or falsified even if they are directed through the VPN. Specify only known public DNS servers or DNS servers located on the VPN network to avoid such problems. 11:12:11 *Tunnelblick: Flushed the DNS cache via dscacheutil 11:12:11 *Tunnelblick: /usr/sbin/discoveryutil not present. Not flushing the DNS cache via discoveryutil 11:12:11 *Tunnelblick: Notified mDNSResponder that the DNS cache was flushed 11:12:11 *Tunnelblick: Notified mDNSResponderHelper that the DNS cache was flushed 11:12:11 *Tunnelblick: End of output from client.up.tunnelblick.sh 11:12:11 *Tunnelblick: ********************************************** 2019-12-05 11:12:11.912982 Initialization Sequence Completed 2019-12-05 11:12:11.913102 MANAGEMENT: >STATE:1575540731,CONNECTED,SUCCESS,10.8.0.6,80.200.xx.xxx,1194,, 2019-12-05 11:12:12.132970 *Tunnelblick: Warning: DNS server address 172.22.250.232 is not a public IP address and is not being routed through the VPN. 2019-12-05 11:12:12.242561 *Tunnelblick: Warning: DNS server address 172.22.250.233 is not a public IP address and is not being routed through the VPN. 2019-12-05 11:12:18.604710 *Tunnelblick: This computer's apparent public IP address (164.15.8.1) was unchanged after the connection was made 2019-12-05 11:12:58.938362 *Tunnelblick: Disconnecting; 'Disconnect' (toggle) menu command invoked 2019-12-05 11:12:59.246103 *Tunnelblick: Disconnecting using 'kill' 2019-12-05 11:12:59.420757 event_wait : Interrupted system call (code=4) 2019-12-05 11:12:59.421368 /sbin/route delete -net 10.0.1.0 10.8.0.5 255.255.255.0 delete net 10.0.1.0: gateway 10.8.0.5 2019-12-05 11:12:59.424731 /sbin/route delete -net 10.8.0.0 10.8.0.5 255.255.255.0 delete net 10.8.0.0: gateway 10.8.0.5 2019-12-05 11:12:59.427502 /sbin/route delete -net 10.8.0.1 10.8.0.5 255.255.255.255 delete net 10.8.0.1: gateway 10.8.0.5 2019-12-05 11:12:59.430144 Closing TUN/TAP interface 2019-12-05 11:12:59.430593 /Applications/Tunnelblick.app/Contents/Resources/client.down.tunnelblick.sh -d -f -m -w -ptADGNWradsgnw utun6 1500 1602 10.8.0.6 10.8.0.5 init 11:12:59 *Tunnelblick: ********************************************** 11:12:59 *Tunnelblick: Start of output from client.down.tunnelblick.sh 11:13:00 *Tunnelblick: WARNING: Not restoring network settings because no saved Tunnelblick DNS information was found. 11:13:00 *Tunnelblick: Flushed the DNS cache with dscacheutil -flushcache 11:13:00 *Tunnelblick: Notified mDNSResponder that the DNS cache was flushed 11:13:00 *Tunnelblick: End of output from client.down.tunnelblick.sh 11:13:00 *Tunnelblick: ********************************************** 2019-12-05 11:13:00.633064 SIGTERM[hard,] received, process exiting 2019-12-05 11:13:00.633100 MANAGEMENT: >STATE:1575540780,EXITING,SIGTERM,,,,, 2019-12-05 11:13:00.893028 *Tunnelblick: Expected disconnection occurred.0 -

Partage VPN

dans Le Bar

Bonjour ami Français,

Je fais un petit post pour une demande particulière. (Si cela ne convient pas aux Modo, bah, supprimer le post ;-) )

Voilà, je suis Belge (et oui, tout le monde n'est pas parfait) et de temps en temps, j'aimerai voir ou revoir des emissions tv qui n'est disponible que en France.

Je me demandais si quelqu'un voulait bien me faire une petite connection VPN pour pouvoir regarder ces emissions?

cela serais super sympa :-)

Je suis ouvert à toute proposition :-)

Merci

Geoff

0 -

j'ai trouvé une solution qui fonctionne chez moi.

Pour rappel, j'ai un DS415+

J'avais activé le WOL et le redémarrage automatique après une coupure de courant. Cela ne fonctionnait pas.

MAIS en ajoutant une planification de démarrage, par exemple j'ai mis 1h du matin (je suis sur qu'il y a pas de courant a ce moment là), au moment de l'allumage de la prise, comme par magie, le NAS démarre.

Je peux maintenant, allumé ma prise à tout moment, le NAS démarre chaque fois en même temps.

(après, je n'ai plus cas éteindre le NAS a distance assez facilement avec l'interface web ou DS Finder, et je fais un minuteur sur ma prise TP-Link qui s'éteint 3 minutes après et le tour est joué :-) )

Conclusion:

- WOL -> Activé

- activation après coupure de courant -> Activé

- planification de demarrage -> Activé

0 -

Bonjour,

Je déterre se post parce que j'ai +/- la meme question de base mais avec un materiel different.

J'ai un DS415+ qui est branché sur une prise à coupure à distance TP-Link dans une résidence secondaire.

Cette prise me permet d'allumer ou éteindre le courant à distance (avec une apps sur le smartphone)

J'aimerai que le NAS s'allume automatiquement quand j'allume le courant.

Sachant que je suis en Belgique avec une BBOX3, je n'ai pas la possibilité de faire du WOW (WOL)

Je ne veux pas mettre d'allumage programmé tout les 10 minutes parce que si je l'éteint et que j'oublie d'éteindre la prise, il redémarrera automatiquement après.

Si vous avez une astuce, je suis preneur

0 -

Je reviens vers vous parce que je pense avoir trouvé le problème:

Il y avait le partage du disque dans la Time Capsule qui était activé. depuis que je l'ai désactivé, cela semble fonctionner.

Mais du coup, je me pose la question de comment faire cohabité les deux...

Bien belle journée a vous

0 -

Bonjour,

J'ai le même problème: Time Machine ne fait plus les sauvegardes et j'ai pas mal de problème pour me connecter sur le NAS

DS415+

Macbook sur El Captain et un autre sur Sierra.

Le seul moyen que j'ai trouvé pour le moment c'est de désactiver le service AFP, valider les changements, réactiver AFP et revalider.

Je ne sais plus quoi faire pour arrangé les choses :-(

0 -

Merci :-)

oui, j'aurai préféré avec un interface graphique :-/

je vais être obligé de regarder pour une solution hardware alors :-/

0

DHCP DNS Pi-hole

dans Le Bar

Posté(e)

J'avais le même soucis quand j’étais chez Proximus avec le routeur en PPoE 😉

Ma config actuel (parce que j'ai déménagé et donc tout n'est pas connecté)

En câbler: Internet -> Modem Voo en mode Bridge (j'ai même du les appeler pour recevoir une IP publique) -> Routeur Linksys -> NAS

il n'y a rien d'autre, l'airport n'est pas encore connecté et même le pont Philippe Hue n'est pas connecté)

En wifi: GSM, Ordi, Prise.

Je suis donc dans une configuration la plus basique en se moment.

Le routeur est config en 10.0.1.x et tout mes appareils ont bien une IP du routeur.