dd5992

Membres-

Compteur de contenus

216 -

Inscription

-

Dernière visite

-

Jours gagnés

6

dd5992 a gagné pour la dernière fois le 25 février 2020

dd5992 a eu le contenu le plus aimé !

À propos de dd5992

.png.96b3b3865e7602c8e02642dcb636f80b.png)

- Date de naissance 07/29/1955

Mon Profil

-

Sex

Male

-

Pays / Ville

Ile de France

Visiteurs récents du profil

dd5992's Achievements

-

dd5992 a commencé à suivre Free change l'adresse IPV6 de ma Freebox POP sans le dire ...

-

Free change l'adresse IPV6 de ma Freebox POP sans le dire ...

dd5992 a posté un sujet dans Internet et réseaux

Bonjour, Ce message vise à vous informer que ça peut arriver et à vous demander si vous avez constaté la même chose. J'ai une Freebox POP avec un routeur Synology RT2600ac qui est serveur DHCP. Le tout est configuré en IPV4 et IPV6 et fonctionne très bien depuis 4 ans. La semaine dernière mon réseau local a été pris d'une maladie bizarre : Certaines connections étaient OK, d'autres étaient très ralenties et d'autres encore complètement bloquées ; ceci aussi bien pour des connexions locales que globales, entrantes ou sortantes, sans que je puisse trouver une logique. Après de multiples tests, j'ai fini par voir dans le RT2600ac que la liaison IPV6 était en mode "Connexion limitée", et j'ai pu constater par un passage dans le Freebox OS de ma box, que la tranche d'IPV6 affectée à ma box par Free avait été modifiée (passée de 2a01:e0a:X:Y::/64 à 2a01:e0a:Z:T::/64). J'avais mon coupable ! L'adresse IPV4 quant à elle n'a pas été affectée. Les paramètres du routeur remis à jour avec le nouveau bloc d'adresses, tout est rentré dans l'ordre. Je croyais que le bloc d'adresses IPV6 affecté à ma box était fixé une fois pour toutes, mais il est vrai qu'il n'y a pas à ma connaissance d'engagement de Free à ce sujet. Si ça vous arrive, vous savez quoi faire. -

Accès à distance avec smarphone.

dd5992 a répondu à un(e) sujet de Hitman_11 dans Installation, Démarrage et Configuration

Il fonctionne avec ou sans. Pour ma part je n'utilise pas Quickconnect. -

Accès à distance avec smarphone.

dd5992 a répondu à un(e) sujet de Hitman_11 dans Installation, Démarrage et Configuration

Pour l'accès aux dossiers partagés et aux fichiers depuis un smartphone, il y a DS File. -

Déconnexion intempestive (2)

dd5992 a répondu à un(e) sujet de Herror404 dans Installation, Démarrage et Configuration

Désolé, je n'ai pas d'idée. Peut être faudrait-il appeler de nouveau la hotline Free, car l'idée de jouer sur le paramètre DHCPv6 n'était sûrement pas la bonne. Il faudrait d'ailleurs remettre la valeur par défaut (non coché) de ce paramètre. -

Déconnexion intempestive (2)

dd5992 a répondu à un(e) sujet de Herror404 dans Installation, Démarrage et Configuration

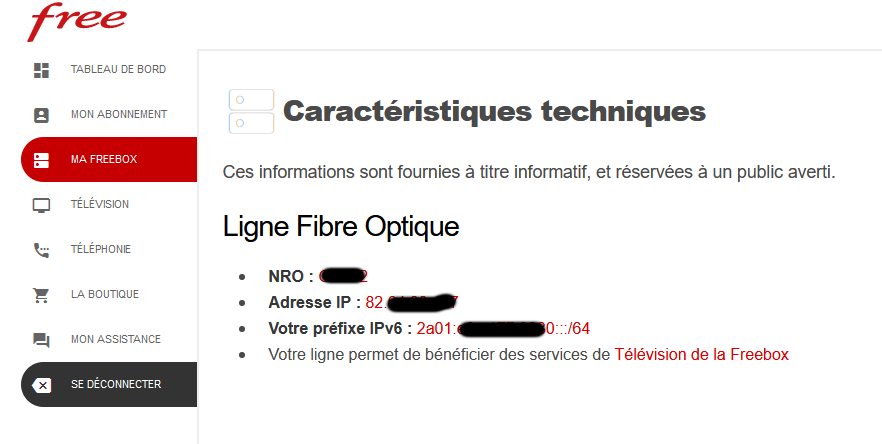

Si tu regardes sur ton compte Free dans "Caractéristiques techniques de la ligne" tu vois quelque chose comme ça : Tu as donc à la fois une adresse IPV4 et une IPV6. Demander une adresse IPV4 Full Stack va simplement échanger ton adresse IPV4 partagée contre une autre qui te sera propre. -

Déconnexion intempestive (2)

dd5992 a répondu à un(e) sujet de Herror404 dans Installation, Démarrage et Configuration

Bonjour @Herror404, Le fait de demander une IPV4 Full Stack ne fait que compléter la liste des ports IPV4 accessibles de l'extérieur. C'est donc sans inconvénients, même si c'est irréversible. Je ne sais pas si ça peut régler ton problème qui semble lié à l'utilisation d'IPV6, mais ça ne peut pas faire de mal. Attention, cette opération change la valeur de l'IVP4 qui t'est assignée. -

@MilesTEG1 et @EVOTk C'est utile aussi par exemple pour accéder de l'extérieur à une machine virtuelle gérée par VMM.

-

Configuration IPv6 sur RT1900ac avec Freebox

dd5992 a répondu à un(e) sujet de felix_fr dans Routeur 1900AC

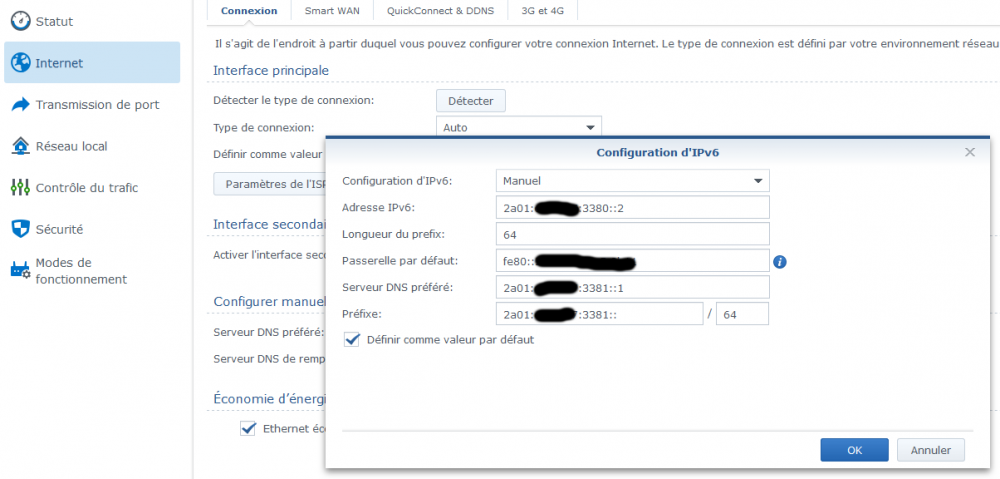

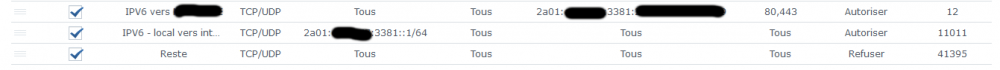

@ademain : je suis heureux d'avoir pu t'aider. Pour ce qui est des adresses IPV6 du routeur par exemple, il faut savoir qu'en IPV6, chaque équipement, ou plutôt chaque interface réseau (ethernet, wifi, ...) peut avoir plusieurs IPV6. Par exemple, le routeur aura sur son interface WAN (côté freebox) une adresse en fe80, qui est locale et non routable et une adresse routable (en 2a01:... chez free). De même, côté LAN, il y aura les deux également. Sur la capture ci-après (configuration IPV6 du routeur syno - en mode manuel) apparait : Adresse IPV6 : Adresse IPV6 routable côté WAN Passerelle par défaut : l'adresse non routable côté LAN Serveur DNS préféré : adresse IPV6 routable côté LAN (J'ai installé le paquet DNS serveur sur le routeur Syno et il est comme ça utilisé par tout le réseau local). Préfixe : le préfixe (64 premiers bits) des adresses affectées aux différents équipements du réseau local. Pour ce qui est du firewall, il faut : Décider quelles connexions tu souhaites autoriser (et donc lesquelles tu souhaites interdire) en terme de adresse IPV6 et de port. Desactiver le firewall de la box, car sinon il ne laisse passer aucune connexion entrante, L'activer sur le routeur (par qui transitent toutes les connexions entrantes, en intégrant les règles qui autorisent ce que tu veux (en plus des régles IPV4 que tu peux avoir mises). Par exemple pour permettre le traffic sortant et l'accès à un seul NAS synology, voir la capture suivante. Ne pas oublier de mettre une règle interdisant tout le reste comme dernière règle (car pour chaque tentative d'accès, chaque règle du firewall est testée de haut en bas par rapport aux caractéristiques de la requète, et la première rencontrée qui correspond, détermine si la requète est acceptée ou non. Dans ces trois règles, la première accepte les connexions IPV6 entrantes vers mon NAS pour les ports d'entrée 80 et 443 seulement. La seconde accepte toutes les requètes provenant de mon réseau local (aussi bien sortantes vers internet que du réseau local au réseau local). La dernière refuse tout le reste. De cette manière, seuls les ports 80 et 443 de ton serveur nas sont exposés sur internet. -

OK très bien, c'est bien là que j'ai regardé et rien n'est configuré. Pourtant ça fonctionne très bien autant en mode routeur qu'en mode bridge et autant de l'intérieur de mon réseau local que de l'extérieur. Du coup, je crois bien que je vais rester en mode bridge, après avoir testé que tout ce que j'utilise fonctionne bien.

-

C'est bien possible 😉 ! Pour ma part, je n'ai aucun nom de domaine configuré dans Freebox OS.

-

Désolé, j'avais en effet oublié ce "détail". Pour continuer les investigations, je me suis mis en mode bridge. L'adresse 192.168.0.254 ne fonctionne pas en effet, mais la règle reverse proxy : https://freebox.ndd.tld -> https://mafreebox.freebox.fr fonctionne très bien. Avant de passer en mode bridge, j'avais essayé en mode routeur la même règle de reverse proxy, qui fonctionne également. Conclusion (provisoire) : cette règle peut être généralisée. Pourtant je ne comprends toujours pas pourquoi il faut absolument que la cible de la règle reverse proxy soit en httpS (en HTTP, ça ne marche pas). Excuses moi, mais je ne comprends pas ce que tu as fait.

-

Merci @dd5992 J'en déduis qu'en mode bridge, aucune solution ? 😞 @Vinky : Je ne dirais pas ça. Pour moi il n'y a pas de différence entre les modes routeur et bridge de ce point de vue, mais je n'ai testé la solution que je donne qu'en mode routeur. Pourrais tu juste tester en changeant simplement dans la règle du reverse proxy pour l'accès à la freebox en https://freebox.ndd.tld -> https://192.168.0.254 Ça fonctionne chez moi en mode routeur et je pense que ça doit marcher chez toi en mode bridge.

-

La réponse est : Rien à voir avec l'IPV6, ça fonctionne complètement avec https://freebox.ndd.tld -> https://192.168.0.254

-

Bon alors là, je suis très étonné. Sans conviction, j'ai essayé la manip suivante : Dans mon DNS local, j'ai défini (en IPV4 et IPV6) le domaine ma-freebox.ndd.tld pointant vers 192.168.0.254 et avec un enregistrement AAAA, vers l'adresse IPV6 externe de ma freebox : 2a01:xxxx:yyyy:zzzz::1 et j'ai modifié la règle du reverse proxy en https://freebox.ndd.tld -> https://ma-freebox.ndd.tld et là, tout fonctionne parfaitement, aussi bien localement qu'à l'extérieur. Note1 : j'ai activé l'IPV6 dans mon réseau local. Note2 : si la règle du reverse proxy est https://freebox.ndd.tld -> http://ma-freebox.ndd.tld alors ça ne marche pas. Je continue les investigations pour voir si c'est l'IPV6 ou le HTTPS qui fait que ça marche. C'est tout de même bluffant !

-

Bonjour, Je reviens sur l'accès à la freebox à travers un reverse proxy et en effet, @Vinky et @PiwiLAbruti, les choses ont changé depuis cet été. J'ai essayé de creuser, mais visiblement pas assez 🤥. Ce qui marchait avant : J'ai un routeur Syno RT2600AC derrière la freebox révolution. Mon reverse proxy est porté par le DS918+ en aval du routeur. La freebox est en mode routeur (avec le RT2600AC dans la DMZ de la freebox), mais le fonctionnement est strictement identique avec la freebox en mode bridge (même chose pour le disfonctionnement constaté depuis cet été). La règle de reverse proxy pour la freebox est : https://freebox.ndd.tld -> http://mafreebox.freebox.fr J'utilisais cette façon de faire 1) pour avoir un accès complet à la freebox depuis l'extérieur, 2) pour disposer du contrôle d'accès par les profils proposé par DSM. Tout marchait très bien de l'intérieur du réseau local ou de l'extérieur. Et maintenant : J'ai dans les deux cas (réseau local ou extérieur) le message d'erreur suivant : "unknown host, use ip address or mafreebox.freebox.fr". Du réseau local, l'utilisation de mafreebox.free.fr, ainsi que 192.168.0.254 fonctionnent parfaitement. J'ai essayé de remplacer la règle reverse proxy par https://freebox.ndd.tld -> http://192.168.0.254 : mêmes messages aussi bien en local qu'à distance. Il semble que la freebox refuse de répondre à une requête qui ne vient ni directement de mafreebox.freebox.fr ni directement de 192.168.0.254. Qu'en pensez vous ? Merci de partager vos réflexions.