-

Compteur de contenus

350 -

Inscription

-

Dernière visite

-

Jours gagnés

3

Tout ce qui a été posté par CMDC

-

Perso, je m'en contrefout ! C'est juste pour les "noobs" qui n'arrêtent pas de poster à ce sujet

-

Besoin d'aide ;) : téléchargement et upload lent avec mon NAS Synology relié à la Freebox Pop

CMDC a répondu à un(e) sujet de Aurore23 dans Configuration du routeur

Après, les téléchargements en BT ne font pas forcément (surement?) référence ! Il faut faire des mesures de téléchargement, par exemple, d'une grosse image ISO(une distrib Ubuntu par exemple) , ou quelque chose comme ça ! -

Bonsoir à tous, Je me rend compte qu'un grand nombre d'entre nous a des problèmes au sujet du DDNS, car ils souhaitent , fort justement, se connecter à leur(s) NAS à partir du Web . Y a-t-il un sujet, voire un TUTO sur ce sujet ? Merci de vos lumières

-

Ma nouvelle Livebox6 met la pagaille dans mon réseau

CMDC a répondu à un sujet dans Internet et réseaux

En général, quand c'est le "b*rdel" sur le réseau, je coupe, en priorité, IPV6, et ensuite j'observe, je réfléchis et puis j'agis ! -

réseau [Résolu] NAS Inaccessible

CMDC a répondu à un(e) sujet de KreaNum dans Installation, Démarrage et Configuration

Je crois que chez Orange l'adresse IP publique n'est pas fixe; dans ton cas elle a peut-être changé, non ? -

Je ne comprends pas, que le mode point d'accès soit égal au mode bridge, de même que le MESH soit différent du mode point d'accès ! Peux-tu éclairer ma lanterne ? Pour ma part, ce que je crois savoir : Perso , j'ai du Netgear RBK50 en mode point d'accès avec des satellites qui sont donc, de facto, en réseau MESH . Je n'ai plus aucune fonctionnalité de routage ni de VPN, ni quoi que ce soit en dehors de la gestion du WIFI ! Seulement la gestion du WIFI, épicétou ! Le VPN est géré par un NAS et la BOX (WIFI désactivé) fait office de (petit) routeur pour gérer un (petit) réseau domestique d'environ 20 machines

-

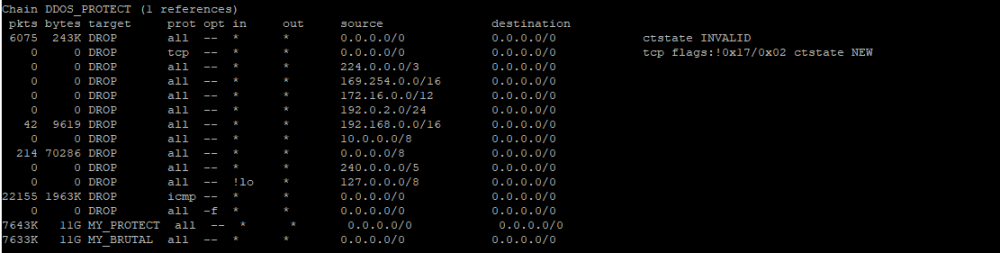

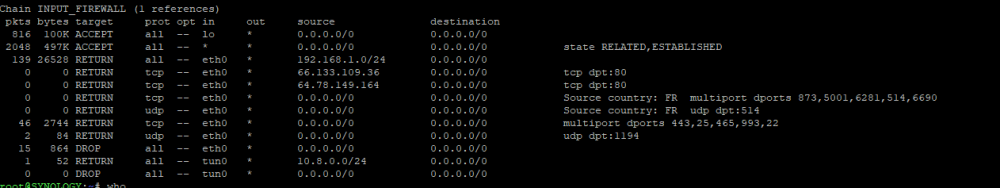

Si tu nous balance 15 lignes d'analyse sur le première ligne de ma copie d'écran avec l'analyse des CSTATE invalid , c'est bien ! et les 214 autres ? et les intrusions en 192.168.0.0 ? Puis-je me permettre ? Humilité , humilité et enfin humilité ! Surtout ne rien négliger !

-

Je suis, à titre personnel, de part mes anciennes fonctions (SSI), extrêmement paranoïaque ! Donc, si, sur un autre fil, je combats la règle du "normalement", ici, j'applique la règle du "ceinture et bretelles" My two cents

-

On en vient donc à la fameuse règle du normalement ! Normalement on ne devrait pas recevoir des IP "non normalisées" .... Normalement, sauf que ..... Un exemple ? j'ai implémenté les fameuses règles DDoS que je cite une peu plus haut sur mes NAS ; voilà le résultat des courses : On s'aperçoit que "normalement" on rejette des IP en 0.0.0.0/8 et en 192.168.0.0/16 En en revient donc , en SSI , à rejeter cette règle du "normalement" My two cents !

-

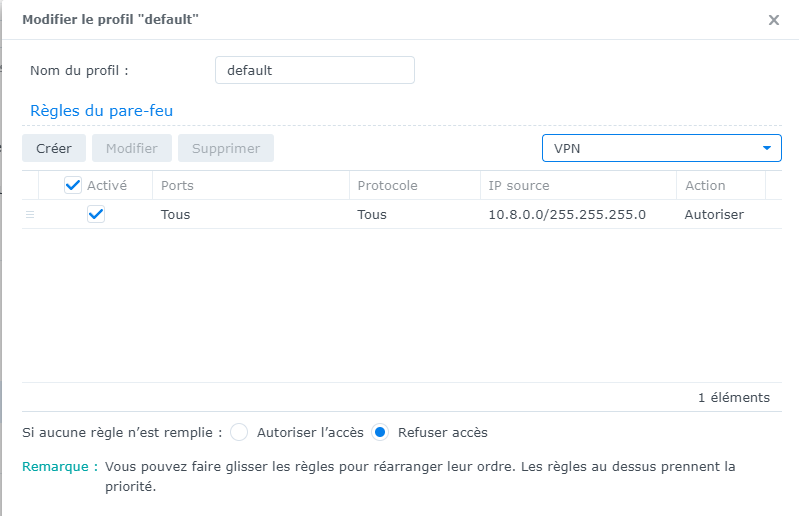

Vaste débat ! Il est en effet peu probable qu'un hacker utilise ce type d'adresse ! Sauf si .... ... On ne connait pas forcément les limites du génie des hackers. Ce qui fait qu'il faut produire des règles le plus restrictives possible ! Donc changer la règle par défaut de l'interface VPN en Refuser l'Accès et donc forcement ajouter la règle d'accès par le réseau 10.0.0.0/8 si on utilise un VPN. Après, chacun fait ce qui lui plait hein ? EDIT> En tout cas merci pour ce superbe tuto @.Shad.

-

J'utilise un DS216j comme serveur mail et les IP sont stockées dans un Base de Données (SQLITE de mémoire) et il est loin d'être à genoux Toutafé, mais au moins c'est déjà une bonne base ! J'ai testé avec et sans et franchement, il n'y a pas photo ! ABSOLUMENT :+1: Comme il est dit dans le nouveau tuto de sécurisation , 3 essais pour sept jour avant blocage ! Bon, moi je suis passé à 5, mais c'est parce que je suis un "pignoleur"

-

-

Je suis tout à fait d'accord avec toi au sujet de la règle (10.0.0.0/255.0.0.0). qu'il ne faut absolument pas mettre dans l'interface LAN1; c'est contre les règles élémentaires de protection contre le SPOOFING ; SOURCES ; si un attaquant arrive avec ce type d'adresse, c'est la "fête du slip" pour lui . Il faut l'intégrer aux règles de l'interface VPN comme par exemple ceci (car je n'utilise qu'OpenVPN) et surtout bien cocher la case Refuser accès

-

Plutôt préférer le port tcp/465 qui utilise SSL , un cryptage réputé plus sécurisé, plutôt que tcp /587 pour SMTPS Cela dépend si tu voyages ou non; chez c'est ouvert au monde entier car je n'utilise pas forcément un VPN pour lire ou envoyer des mails avec ma phablette . Si, à l'étranger tu utilises un VPN situé en France, alors oui, éventuellement tu peux restreindre les accès . Il existe ICI une liste d'IP que tu peux bloquer définitivement pour ton plus grand bien

-

Sauvegarde FTP automatique de son site vers un NAS

CMDC a répondu à un(e) sujet de GregB dans Installation, Démarrage et Configuration

Peut-être qu'il faut demander à Sébr ce qu'il en pense ? -

[Résolu]Connexion SSH via VPN serveur, sans passer par le port de la box : Operation timed out

CMDC a répondu à un(e) sujet de ayam dans Terminal Telnet et SSH

Bon, alors c'est du résolu ! -

[Résolu]Connexion SSH via VPN serveur, sans passer par le port de la box : Operation timed out

CMDC a répondu à un(e) sujet de ayam dans Terminal Telnet et SSH

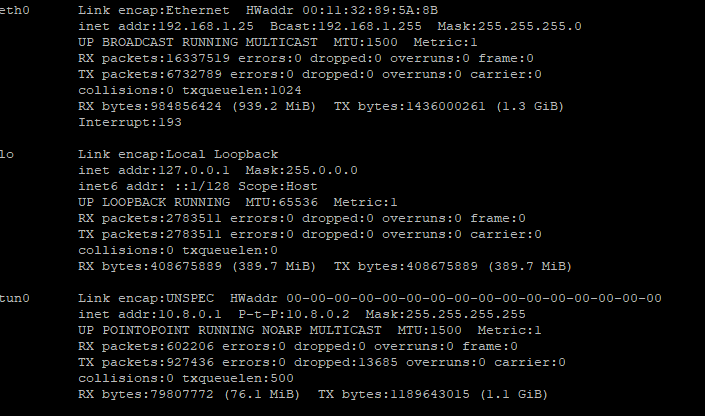

ssh admin@10.2.0.1 Je dis 10.2 car j'ail la flemme de regarder l'adresse du NAS en L2TP Moi c'est 10.8.0.1 car j'utilise OpenVPN EDIT> J'ai regardé et c'est bien 10.2.0.1 D'ailleurs, je ne sais pas si c'est dit dans le TUTO Sécurisation du NAS, mais c'est une excellente (car utilisée par moi ) initiative pour éviter d'ouvrir les port ssh -

Problème de synchronisation qui ne se fait pas bien.

CMDC a répondu à un(e) sujet de Synologive dans Synology Drive

20230926-1043-27.2584133.mp4 Peut-être qu'il y a un filtre sur les *.pdf ? -

Je ne sais pas si cela a déjà été dit (j'ai le flemme de lire les 28 pages), mais pour ces commandes qui durent très longtemps, il vaut mieux précéder la commande par nohup ex : nohup badblocks ...... & L'effet étant que le processus va continuer à tourner même si vous vous déconnectez .

-

Bien sur c'est ici

-

Utiliser Download Station avec VPN

CMDC a répondu à un(e) sujet de PascalZ dans Installation, Démarrage et Configuration

Pour moi, mais je peux me tromper, quand tu actives le VPN tout le trafic passe par lui -

Synchronisation du Pc local vers NAS

CMDC a répondu à un(e) sujet de Fabrice A dans Installation, Démarrage et Configuration

CloudStation Backup semble tout à fait dans tes cordes, c'est de la sauvegarde instantanée de ton PC sur ton NAS -

Accés au NAS à distance

CMDC a répondu à un(e) sujet de Protection Civile 02 dans Vos commentaires et suggestions

A l'intérieur de votre réseau naturellement que oui et à l'extérieur, si n'importe-où veut dire internet , la réponse et oui aussi; mais par contre il faudra faire un peu de configuration, comme ouverture de ports sur la box etc.. etc... Mais c'est très faisable et de nombreux tutoriaux sont présent sur ce site -

Salut mon ami , J'ai profité d'une chouette grippe de la mort qui tue qui me retient à la maison pour mettre à jour mon DS 213J en 6.0. Du coup, vu que j'ai du temps, j'ai "migré" mes reverse proxy de apache vers nginx, grâce à ce super tuto. Du coup j'ai un peu simplifié et j'ai simplement créé un fichier nommé "/etc/nginx/sites-enabled/vhosts.conf" que j'ai rempli de la manière suivante: ssl_session_cache shared:SSL:10m; ssl_session_timeout 10m; proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_http_version 1.1; proxy_redirect http:// $scheme://; proxy_set_header X-Client-Verify SUCCESS; proxy_set_header X-Client-DN $ssl_client_s_dn; proxy_set_header X-SSL-Subject $ssl_client_s_dn; proxy_set_header X-SSL-Issuer $ssl_client_i_dn; server { listen 80; server_name ~^dsm..*$; return 301 https://$server_name$request_uri; } server { listen *:443 ssl; server_name ~^dsm..*$; underscores_in_headers on; #uniquement necessaire pour le vhost DSM location / { proxy_pass http://localhost:5000/; } } Tout ça parce-que sur internet je préfère toujours utiliser https et donc rediriger http vers https Voili voilou, si tu souhaites compléter ton super tuto et effacer ma réponse, pas de problème

-

SSH : 'access denied' avec le compte root uniquement

CMDC a répondu à un(e) sujet de Johnito dans Terminal Telnet et SSH

C'est effectivement bien mieux pour la sécurité de ton nas; Si je peux me permettre de rappeler des règles de sécurité élémentaires: il faut créer un utilisateur qui soit superuser du nas que l'on appellera "user" pour l'exemple puis désactiver le compte admin pour empêcher les pirates de te tester avec ces deux utilisateurs archi-connus qui sont root et admin. Ensuite tu insères la ligne suivante dans le fichier /etc/sudoers user ALL=(ALL) NOPASSWD: ALL Ensuite quand tu te connectes via ssh sur ton nas avec ce compte "user" tu exécutes aussitôt la commande "sudo bash" et tu es le roi du pétrole