-

Compteur de contenus

6647 -

Inscription

-

Dernière visite

-

Jours gagnés

159

Tout ce qui a été posté par .Shad.

-

Synology Cloud Sync et Amazon Drive

.Shad. a répondu à un(e) sujet de JulSa_ dans Installation, Démarrage et Configuration

Merci du retour ! -

[Résolu]Aucun dossier dans Photo Station DS220+

.Shad. a répondu à un(e) sujet de P'tit Fût du FlamantRose dans Photo Station + Videos + Blog

C'est étrange en effet... Et donc dans Moments, si tu actives la bibliothèque partagée, tu vois bien les photos dans le dossier partagé "photo" ? -

On va faire le point sur la manière dont fonctionne Pi-Hole. Lorsque vous êtes sur votre réseau, si vous n'avez rien touché, la box va diffuser via DHCP sa propre IP comme serveur DNS. Cela veut dire que tous les clients vont utiliser les IP envoyées par la box. Normalement cela se résume à envoyer sa propre IP (par exemple 192.168.1.1), et dans ce cas-là les DNS consultés seront ceux que la box elle-même utilise, généralement ceux du FAI. Ça c'est le fonctionnement lorsque vous n'avez rien touché. Si vous souhaitez que les clients utilisent automatiquement l'IP de Pi-Hole, il faut modifier dans les paramètres de votre serveur DHCP (donc dans la box ou votre routeur) la ou les IP des serveurs DNS distribués aux clients. Et mettre celle de Pi-Hole, probablement celle du NAS dans votre cas. Il n'y a plus aucune raison de modifier manuellement les IP statiquement sur les clients, car Pi-Hole d'activer et de personnaliser le filtrage en fonction des clients. Donc vous pouvez très bien dire à tel périphérique de ne pas faire de filtrage de publicité, ou d'ajuster ses listes de blocage. Vous en dire plus est compliqué, j'ai cru comprendre que dans le cas de @cadkey il utilise Pi-Hole sur son NAS, aucune idée pour @anorec, et même ainsi il y a énormément de méthodes possibles pour héberger Pi-Hole sur son NAS (bridge, macvlan, host). Il faut augmenter le niveau de verbose les gars 😄

-

@MilesTEG1 Pas de problème pour partager, je mets déjà les screenshots : Et pour le fichier JSON : nas_dashboard.json Mais dans les faits il y aura des trous je pense chez toi, car j'ai téléchargé des plugin en plus pour grafana (la pie-chart par exemple), ou encore le monitoring de Docker, qui est repris plus loin dans le tutoriel, mais je ne sais pas si tu es allé jusque-là ? Pour ton erreur avec le Raid Status, personnellement je n'ai pas utilisé la variable $host dans la partie WHERE de la requête, j'évite d'utiliser les variables, j'ai choisi plutôt l'IP de l'agent, qui doit normalement apparaître dans la liste déroulante. C'est l'IP que tu as indiquée à Telegraf dans le fichier telegraf.conf pour la valeur du paramètre "agents". @Nasme Il ne faut pas sélectionner Grafana comme data source, c'est uniquement la data source InfluxDB liée au NAS. Essaie ce que j'ai proposé à @MilesTEG1 juste avant.

- 1449 réponses

-

1

-

- snmp

- monitoring

-

(et 1 en plus)

Étiqueté avec :

-

Clique sur $interval et met $_interval à la place (enfin celui dans la liste). La dashboard ce n'est pas le mien, le mien je l'ai fait from scratch, mais ça demande de jouer un peu avec Grafana pour comprendre un peu comment ça marche.

- 1449 réponses

-

- snmp

- monitoring

-

(et 1 en plus)

Étiqueté avec :

-

Salut, C'est généralement dû à une erreur lors d'un docker-compose down et donc il reste un container qui n'est plus dans aucun réseau. Il y a d'autres causes possibles, le plus simple étant généralement de supprimer le conteneur manuellement (docker rm <nom_du_conteneur> en SSH, via DSM ou via Portainer). Normalement ça doit bien marcher dès la première fois, c'est étrange... Assures-toi quand même que Telegraf peuple bien la base de données dans InfluxDB, il suffit de voir les logs d'InfluxDB : docker logs <nom_du_conteneur_influxdb> -f Tu as un affichage en temps réel, si tu as un code 204 dans le log c'est bon ça veut dire que les données sont correctement écrites par Telegraf. 😉

- 1449 réponses

-

- snmp

- monitoring

-

(et 1 en plus)

Étiqueté avec :

-

Bienvenue parmi nous 🙂

-

Bienvenue parmi nous 🙂

-

Bienvenue parmi nous. Tu devrais trouver ton bonheur dans la section tutoriels. Et commencer par le tutoriel sur la sécurité serait une très bonne idée.

-

Je vais ajouter la précision dans mon tutoriel, ce qui peut me paraître évident ne l'est pas forcément pour tous. 🙂

- 1449 réponses

-

- snmp

- monitoring

-

(et 1 en plus)

Étiqueté avec :

-

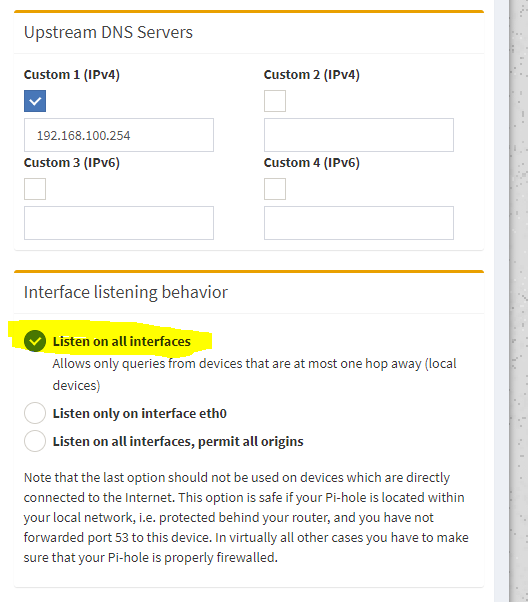

Ce que j'ai surligné.

-

Essaie ce réglage : Vu que ton routeur héberge le conteneur, il ne va pas chercher plus loin, il faut autoriser la possibilité de remonter un cran en arrière.

-

Bienvenue parmi nous. Je ne sais pas si c'est contre les règles du forum et si tu le souhaites, mais peut-être certains ici seraient heureux de connaître l'adresse de ton forum.

-

Comme je te disais, toutes les lignes de configuration de la partie relative à Influxdb dans le fichier telegraf.conf sont commentées, elles ont donc un "#" devant chaque valeur de variable. Si c'est commenté, ça veut dire que telegraf utilisera une valeur par défaut, ou retournera une erreur. Il faut donc supprimer, à la manière de mon impression d'écran précédente (et comme dans le tutoriel), le "#" des lignes pour lesquelles on assigne une valeur. Et logiquement influxdb retournera un code 200, ce qui signifie que tout est OK 👌

- 1449 réponses

-

- snmp

- monitoring

-

(et 1 en plus)

Étiqueté avec :

-

Synology Cloud Sync et Amazon Drive

.Shad. a répondu à un(e) sujet de JulSa_ dans Installation, Démarrage et Configuration

Si je ne dis pas de bêtise, les données sauvegardées sur Glacier ne sont justement, comme le nom d'indique bien, pas accessibles à chaud. Voir si ça pose problème ou pas, j'imagine que dans la majorité des cas non. Mais à l'époque j'avais regardé ils sont imbattables sur les tarifs. Moi j'utilise C2, beaucoup plus cher déjà, mais je n'ai que 500 Go à sauvegarder sur le cloud, donc forcément ça reste raisonnable. -

Ça c'est un problème différent, je viens de tomber sur ça : https://dev.freebox.fr/bugs/task/23492 Ton modèle de NAS ne possède pas un processeur qui embarque un GPU, donc il faut que ce soit le périphérique client qui soit capable de le faire. Sinon comme le dit @GARUDASEB, si la Freebox est capable de transcoder via des applications comme Plex ou Emby (le lien précédent parle de p2f), tu peux installer ces applications version serveur sur le NAS via Docker, ton NAS étant un modèle "+" récent il est compatible, il y a des tutos à ce sujet sur le forum : Et tu installes le client Plex sur ta Freebox, qui se connectera au NAS.

-

Vous n'êtes pas autorisé à utiliser ce service

.Shad. a répondu à un(e) sujet de Lemiche84 dans Installation, Démarrage et Configuration

Étrange que l'interface HTTP ne soit pas disponible mais la HTTPS si ? Quel type de réinitialisation du NAS as-tu faite ? -

Salut, D'après ce que je lis tes appareils utilisent le protocole DLNA pour lire tes fichiers multimedia, et normalement le NAS n'a rien à faire vu que ta TV est premium et que ta box Android est sensée gérer le transcodage elle-même. Tu ouvres l'application Lecteur multimedia sur DSM : Et tu t'assures que tout est décoché dans cet onglet. Essaie de voir dans un premier temps si ça arrange les choses.

-

Bienvenue parmi nous 🙂

-

HDD 8To considéré comme moitié

.Shad. a répondu à un(e) sujet de raistlin dans Installation, Démarrage et Configuration

Attend la fin de vérification de cohérence de la parité pour voir. Pour moi tant que l'opération n'est pas finie il est toujours dans l'ancienne configuration, 2 x 4 To SHR donc 4 To utilisables. -

Salut, non pour influx ça ne fonctionne pas car il renvoie une erreur 401 : accès refusé. La bonne nouvelle dans l'histoire c'est que telegraf arrive déjà à communiquer avec influxdb 😛 nas_telegraf est utilisé à plusieurs reprises dans le tutoriel, c'est le nom de la base de données, son utilisateur et son mdp (tout ceci est tout à fait personnalisable, vu que tout reste en local les credentials que j'ai proposés sont simples, mais c'est au choix de l'utilisateur.). C'est également l'utilisateur et le mot de passe l'authentification http pour influx. Est-ce que tu as bien dé-commenté comme il faut chaque paramètre que tu utilises dans telegraf.conf ? ## The full HTTP or UDP URL for your InfluxDB instance. ## ## Multiple URLs can be specified for a single cluster, only ONE of the ## urls will be written to each interval. # urls = ["unix:///var/run/influxdb.sock"] # urls = ["udp://127.0.0.1:8089"] # urls = ["http://127.0.0.1:8086"] urls = ["http://influxdb:8086"] ## The target database for metrics; will be created as needed. ## For UDP url endpoint database needs to be configured on server side. database = "nas_telegraf" ## The value of this tag will be used to determine the database. If this ## tag is not set the 'database' option is used as the default. database_tag = "" ## If true, no CREATE DATABASE queries will be sent. Set to true when using ## Telegraf with a user without permissions to create databases or when the ## database already exists. skip_database_creation = true ## Name of existing retention policy to write to. Empty string writes to ## the default retention policy. Only takes effect when using HTTP. retention_policy = "" ## Write consistency (clusters only), can be: "any", "one", "quorum", "all". ## Only takes effect when using HTTP. write_consistency = "any" ## Timeout for HTTP messages. timeout = "30s" ## HTTP Basic Auth username = "nas_telegraf" password = "nas_telegraf" Pour moi c'est un problème du côté l'HTTP AUTH, à vérifier dans le docker-compose d'Influx, s'il est activé : INFLUXDB_HTTP_AUTH_ENABLED=true Et si les credentials correspondent côté Influx et Telegraf. Et n'oublie pas d'aller te présenter dans la section adéquate du forum. 😉

- 1449 réponses

-

- snmp

- monitoring

-

(et 1 en plus)

Étiqueté avec :

-

Bienvenue parmi nous 🙂

-

Bienvenue ! 🙂

-

Perfect Viewer pour lire ses bouquins sur Nas ?

.Shad. a répondu à un(e) sujet de Enermax29 dans Logiciels Compatibles

Oui prends déjà ton NAS en main avant de te lancer dans ce genre d'installation 🙂 Je ne sais pas si tes logiciels acceptent un chemin SMB, essaie de monter un lecteur réseau avec le bon dossier partagé, et utilise la lettre de lecteur comme je l'ai suggéré dans mon message précédent. -

Perfect Viewer pour lire ses bouquins sur Nas ?

.Shad. a répondu à un(e) sujet de Enermax29 dans Logiciels Compatibles

Je ne connais pas ces logiciels. Mais le cheminement c'est a priori le cheminement de ton lecteur réseau. Si par exemple tu as un dossier partagé "documents", et un sous-dossier "bibliothèque" comprenant ta bibliothèque de livres, le tout monté sur Z: depuis Windows, tu entres le chemin Z:\bibliothèque En revanche, si tu te lances dans Docker à l'occasion, n'hésite pas à tester Calibre-Web, je trouve ça très pratique, ça se base sur une bibliothèque Calibre (que tu peux stocker sur le NAS) et fournit une interface web qui te permet d'interagir avec, et retrouver notamment les fonctionnalités que tu recherches (pas de tag "en cours" en revanche je crois, juste lu/non lu). Ça prend également en charge les liseuses Kobo et Kindle.

.png.c1ce62910554a5e8a2915ffddd97fe16.png)