-

Compteur de contenus

6647 -

Inscription

-

Dernière visite

-

Jours gagnés

159

Tout ce qui a été posté par .Shad.

-

Superbe expérience de mon côté avec une Shield TV Pro 2019, elle est branchée sur mon ancienne Smart TV Samsung de 2014, et elle fonctionne de manière très fluide. Comparativement, j'ai acheté une TV Sony Bravia munie d'Android TV, qui décode tous mes médias sans difficulté, et bien la Shield est quand même un cran au-dessus. J'ai pris la Pro car j'ai eu la chance de l'avoir au prix de la standard. Je pense que la standard s'en sort tout aussi bien.

-

Debit tres faible

.Shad. a répondu à un(e) sujet de Obiwan75 dans Installation, Démarrage et Configuration

Et le périphérique depuis lequel tu visualises ? -

Bienvenue parmi nous 🙂

-

SyncThing / OwnCloud / NextCloud : Pourquoi utilisez-vous ces solutions ?

.Shad. a répondu à un(e) sujet de MilesTEG1 dans Paquets par SynoCommunity.com

J'imagine que oui, aucune idée je n'utilise pas Nextcloud. 🙂 Il doit bien y avoir un fichier de config .json ou .xml quelque part je présume. -

SyncThing / OwnCloud / NextCloud : Pourquoi utilisez-vous ces solutions ?

.Shad. a répondu à un(e) sujet de MilesTEG1 dans Paquets par SynoCommunity.com

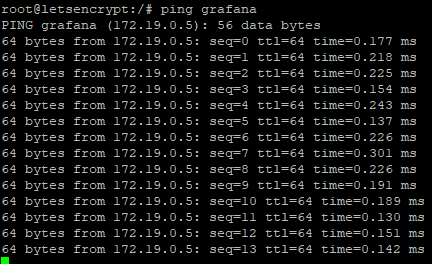

Si tu mets deux conteneurs dans un même bridge personnalisé (comprendre pas celui par défaut, mais un créé par l'utilisateur), s'ils s'appellent respectivement nextcloud et mariadb, chacun pourra se ping mutuellement via son nom : J'ai pris l'exemple chez moi d'un conteneur letsencrypt (qui fait office de proxy inversé) qui ping mon conteneur grafana. Donc au lieu de NAT le port de MariaDB sur sa passerelle (le NAS), tu ne NAT pas et tu tapes dans l'adresse de la base de données : mariadb:3306 Tous les ports d'un conteneur sont accessibles à un autre conteneur situé dans le même réseau bridge personnalisé. -

SyncThing / OwnCloud / NextCloud : Pourquoi utilisez-vous ces solutions ?

.Shad. a répondu à un(e) sujet de MilesTEG1 dans Paquets par SynoCommunity.com

Je ne sais rien des bonnes pratiques en base de données, je n'ai jamais eu de cours d'informatique et c'est un domaine pour lequel je dois me décider à y consacrer du temps. 😛 En l'état j'ai un utilisateur dédié pour chaque base de données, et chaque base de données est dédié à une application. J'ai une préférence pour la ligne de commande quand même que phpMyAdmin, dans lequel je me perds assez rapidement. Pour l'option "lien" j'évite de l'utiliser car elle est dépréciée par Docker depuis quelques temps. On préfère mettre les conteneurs qui doivent se causer dans un ou plusieurs réseaux bridge et communiquer via le nom de conteneur. -

SyncThing / OwnCloud / NextCloud : Pourquoi utilisez-vous ces solutions ?

.Shad. a répondu à un(e) sujet de MilesTEG1 dans Paquets par SynoCommunity.com

Tu as une variable d'environnement PMA_PORT qui permet de modifier le port par défaut de ta base de données. Pour l'encodage je ne peux pas t'aider, je n'ai jamais utilisé l'image Docker de phpMyAdmin. Mais je compte installer ça bientôt sur une autre bécane donc si j'ai une solution à proposer je te reviendrai. 😉 -

Bienvenue parmi nous, tu devrais trouver toute la documentation nécessaire pour tes projets dans la section Tutoriels. 🙂

-

SyncThing / OwnCloud / NextCloud : Pourquoi utilisez-vous ces solutions ?

.Shad. a répondu à un(e) sujet de MilesTEG1 dans Paquets par SynoCommunity.com

Il faut le créer en amont via SSH : sudo docker network create database_network database_network est évidemment un exemple, tu peux utiliser toto ou jeanlucmelenchon. Ensuite il est disponible dans la sélection. Le bridge par défaut n'autorise pas facilement la communication entre conteneurs, or c'est ce que tu recherches dans ce cas entre Nextcloud et MariaDB. -

SyncThing / OwnCloud / NextCloud : Pourquoi utilisez-vous ces solutions ?

.Shad. a répondu à un(e) sujet de MilesTEG1 dans Paquets par SynoCommunity.com

Pour le port 8080 c'est normal c'est le port exemple pour tous les conteneurs pour expliquer le NAT, il n'y a rien sur 8080 pour Nextcloud. 😛 Pour phpmyadmin, si tu utilises la base de données du NAS alors tu as d'emblée le paquet qui existe (et qui marche bien). Si tu souhaites tout faire en conteneur, il existe une image officielle : https://hub.docker.com/r/phpmyadmin/phpmyadmin/ Je n'ai pas essayé, je me sers du NAS. -

SyncThing / OwnCloud / NextCloud : Pourquoi utilisez-vous ces solutions ?

.Shad. a répondu à un(e) sujet de MilesTEG1 dans Paquets par SynoCommunity.com

Il suffit de lire les consignes ici : https://hub.docker.com/r/linuxserver/nextcloud ce n'est franchement pas fondamentalement différent. L'idée étant quand même de comprendre ce qu'on est en train de faire, la philosophie. -

SyncThing / OwnCloud / NextCloud : Pourquoi utilisez-vous ces solutions ?

.Shad. a répondu à un(e) sujet de MilesTEG1 dans Paquets par SynoCommunity.com

Perso j'utilise le paquet MariaDB du NAS, mais tu peux très bien créer un conteneur docker MariaDB. Pour Docker, j'ai fait un tutoriel, il n'est pas exhaustif mais permet de poser les bases (voir ma signature). -

Bienvenue parmi nous 🙂

-

Avant achat des questions peut être idiotes mais je suis novice et vieux

.Shad. a répondu à un(e) question de taujup dans Questions avant achat

Si c'est bien une question avant achat, je ne rentrerai pas dans les détails et te dirai simplement que oui c'est tout à fait faisable. La discussion concernant le modèle de NAS que tu peux lire en amont est intéressante. À titre personnel je te conseillerais un modèle +, les DS218+ étant d'excellents modèles. -

Parce que j'aime bien ce blog, et que ça parle de 10 Gb : https://www.lamaisonbleue.net/10-gbe-archi-2020/

-

Il va reconstruire le RAID pour chaque disque, pour moi ça ne change pas grand chose, personnellement j'avais mis le disque suivant quand le précédent avait été ajouté à la grappe.

-

Cloud privé NAS, accès à distance (disque virtuel) ?

.Shad. a répondu à un(e) question de Moustique3 dans Questions avant achat

Question peut-être bête, mais vu que tu ne sembles pas spécialement mettre l'accent sur la confidentialité des données, as-tu d'abord regardé si des solutions comme Dropbox, Google Drive, et consorts... ne conviendraient pas ? Elles sont justement faites pour les gens qui ne sont pas les rois de l'informatique. Au passage, quelque soit la solution envisagée, je ne sais pas s'il est possible de donner des droits différents à un même utilisateur sur des périphériques différents (concernant les périphériques Android qui seraient en lecture seule). Avec Synology Drive, les données seront dans un dossier mais pas dans un lecteur réseau comme tu as l'air de le vouloir. La solution de @PiwiLAbruti via VPN le permet, je crois qu'en passant par WebDAV tu peux arriver à un résultat similaire. -

SyncThing / OwnCloud / NextCloud : Pourquoi utilisez-vous ces solutions ?

.Shad. a répondu à un(e) sujet de MilesTEG1 dans Paquets par SynoCommunity.com

Je suis assez d'accord sur la partie application mobile, le manque de synchro hors-ligne me force à utiliser resilio-sync en parallèle, multiplication des solutions que je préfère éviter... Pour Moments, je le trouve très compétitif, sur un segment où Google Photos écrase la concurrence. Après, j'ai mis en place Drive pour un ami dont le bureau se compose de 4 employés, le fonctionnement est assez transparent et simple. Ils se fichent d'être connecté ou hors ligne, ça fonctionne et synchronise dès que possible. Le problème étant je n'ai pas de point de comparaison sur une utilisation professionnelle, hormis peut-être One Drive, mais dont l'intégration totale me fatigue parfois (C'est une prouesse sur la suite Office 365 je trouve d'arriver à enregistrer un fichier localement 😄) -

Un NAS ne transcodera pas de manière fluide un fichier encodé en 4K (HDR). Ce sont des petits processeurs peu énergivores qu'ils embarquent. La Shield y arrivera normalement.

-

On apprécie que les nouveaux se présentent dans la section appropriée, en précisant le matériel qu'ils ont et l'utilisation qu'ils en font, et encore mieux, d'ajouter le matériel en signature. Et ça évite accessoirement de devoir le répéter sur chaque demande d'aide. Et c'est de la courtoisie. 🙂 Quant à ton souci, ça fait penser à un défaut d'alimentation, as-tu un transformateur équivalent ? voir si le problème ne viendrait pas de là. Si c'est à l'intérieur du NAS c'est plus embêtant, mais certains sur ce forum ont quelques éléments de réponse, je pense à @jacaj principalement. En tout cas, je pense que tu peux sortir les disques et les lire sous une distribution Linux classique, voir avec @maxou56. Il faudra juste les remettre aux mêmes emplacements dans le NAS que lorsque tu les as retirés.

-

Ce ne sera pas sur mon NAS mais sur mon serveur Linux maison, je compte faire un test mémoire en amont avant de faire le test badblocks 😉

-

Ok donc c'est tout à fait safe et recommandé, et avec 16 Go de mémoire je devrais pouvoir considérablement réduire la durée des tests. Merci beaucoup !

-

[Résolu]Pare-feu et QuickConnect

.Shad. a répondu à un(e) sujet de Pandore62 dans Installation, Démarrage et Configuration

Parce que tu n'as pas compris comment fonctionne un proxy inversé, car DSM est tout à fait accessible au travers d'un proxy inversé sans exposer le port DSM HTTP ou HTTPS. Parce qu'un proxy inversé, s'il écoute sur le port 443 (fonctionnement ultra classique), cause en chiffré avec les clients. Ce n'est pas plus sécurisé si tu considères qu'utiliser comme intermédiaire les serveurs de Synology est 100% fiable. Commence par lire le tutoriel ou Wikipédia pour te faire une idée de l'intérêt d'un proxy inversé, ça devrait ensuite être plus clair pour toi. 🙂 -

Une DMZ fait en sorte qu'il n'y a aucun pare-feu entre le périphérique et celui qui est dans la DMZ. Si tu y places un périphérique qui dispose d'un pare-feu et de tous les éléments de sécurité nécessaires et recommandés, comme un routeur, le DMZ ne représente aucun danger, les routeurs étant généralement mieux lotis en terme de sécurité que les box. Pour ma part je n'utilise pas la DMZ, mon pare-feu se connecte sur ma box en bridge, et négocie directement la session avec le FAI. La box ne sert qu'à recevoir le signal internet, seuls le pare-feu et les décodeurs TV y sont reliés. Mais cette option n'est pas toujours disponible chez tous les FAI, ni suivant toutes les technologies (je ne sais pas si c'est réalisable avec la fibre ? je suis en cuivre). Attention avec l'iPhone, je sais qu'il y a des questions d'IPv4 et d'IPv6, mais je n'ai pas de produit Apple et ne pourrai pas t'en dire plus, appelons @maxou56 à la rescousse, je crois l'avoir lu réagir à ce sujet.

-

[Résolu]Pare-feu et QuickConnect

.Shad. a répondu à un(e) sujet de Pandore62 dans Installation, Démarrage et Configuration

Quelque soit le port, à partir du moment tu as un proxy inversé en frontend qui peut rediriger vers l'application voulue, il n'y a aucune raison de continuer à exposer ce port. Dans certains cas, on est obligé, le proxy inversé ne fonctionne par exemple pas pour le transit des données vers Drive (6690) et là tu es obligé d'ouvrir ce port vers l'extérieur si tu souhaites pouvoir synchroniser des données à distance. Même chose pour Active Backup for Business. Les connexions restent malgré tout sécurisées car chiffrées de bout en bout, simplement le protocole exige de devoir discuter en direct avec l'application, et pas avec le proxy inversé.

.png.c1ce62910554a5e8a2915ffddd97fe16.png)