-

Compteur de contenus

6647 -

Inscription

-

Dernière visite

-

Jours gagnés

159

Tout ce qui a été posté par .Shad.

-

Bienvenue cher légume, au plaisir d'échanger !

-

Accès externe application transmission

.Shad. a répondu à un(e) sujet de malinious dans Internet et réseaux

Pas de souci, on est là pour ça (et c'est déjà beaucoup plus propre 😛) -

Je te conseille de te câbler directement sur ton NAS via ton fixe, sans passer par box, routeur, ni switch. Tu imposes sur ton fixe une adresse IP de type 192.168.1.x, x étant différent de 20, avec un sous-réseau 255.255.255.0 Synology Assistant devrait retrouver ton NAS. Ensuite tu vérifies que le NAS a bien son adressage défini par le DHCP (ta box). Tu le rebranches sur le réseau et tu essaies d'y accéder via son 192.168.1.20:5000 dans ton navigateur. Tiens-nous au courant.

-

Copier de fichier 10Mo/s

.Shad. a répondu à un(e) sujet de Ouicestmoi Jérôme dans Internet et réseaux

Assures-toi dans un premier temps d'être en Gigabit dans DSM -> Panneau de configuration -> Réseau -> Interface réseau. Tu déplies ensuite le menu LAN et tu nous dis ce que tu as à la ligne "Etat du réseau" -

Bienvenue parmi nous. Hésite pas à relire les tutos relatifs à la sécurité sans prendre les diagonales, ça pourrait t'éviter bien des ennuis un jour 🙂

-

Est-ce que tu accèdes à l'interface DSM par son adresse IP ?

-

Bonjour, Est-ce que MailPlus Server pourrait fonctionner via IPv6 seulement ? Les FAI belges ne proposant pas une IPv4 statique de manière raisonnable, j'envisager de basculer sur l'IPv6, que mon FAI propose a priori. Avant de me documenter plus avant sur l'IPv6 et son implémentation, je préfère m'assurer que ce soit réalisable. 😉 Merci !

-

Connexion entre sous-réseaux différents (DS415+)

.Shad. a répondu à un(e) sujet de Jo_biblio dans Installation, Démarrage et Configuration

Te connecter en direct ça veut dire relier ton NAS et ton laptop via un câble internet, sans passer un switch. -

Connexion entre sous-réseaux différents (DS415+)

.Shad. a répondu à un(e) sujet de Jo_biblio dans Installation, Démarrage et Configuration

Si tu fais le changement, pour peu que tu aies fait une erreur au niveau de la nouvelle IP ou du sous-réseau, tu vas galérer et devoir te connecter en direct sur le NAS avec un laptop et te mettre sur le même sous-réseau pour corriger ça. il est bien plus intéressant de réserver une IP basée sur l'adresse mac dans ton serveur DHCP. Pour moi la manière la plus prudente de migrer ton NAS de réseau : - Basculer d'attribution d'IP statique à l'attribution par le DHCP, en ayant pris soin au préalable de réserver l'IP qu'il utilise actuellement sur le sous-réseau 36 dans le DHCP de ce sous-réseau. - Vérifier que le NAS est toujours accessible, utiliser Synology Assistant si problème. - Faire une réservation sur le sous-réseau 38. - Éteindre et raccorder le NAS au sous-réseau 38. - Vérifier qu'il est bien accessible à l'adresse attendue. - Utiliser Synology Assistant sinon. A mon avis, le routage d'un sous-réseau à l'autre est configuré au niveau des routeurs, pas au niveau des périphériques présents sur le sous-réseau. -

Connexion entre sous-réseaux différents (DS415+)

.Shad. a répondu à un(e) sujet de Jo_biblio dans Installation, Démarrage et Configuration

As-tu essayé de te placer dans le sous-réseau en 38 et de ping un périphérique sur le 36 ? -

Accès externe application transmission

.Shad. a répondu à un(e) sujet de malinious dans Internet et réseaux

Tu as visiblement une IP dynamique, donc tu as un Dynhost chez OVH qui fait le lien avec ton IP. Disons par exemple : dynhost.mondomaine.fr A IP_dyn_publique tes enregistrements CNAME sont construits ainsi : tr.mondomaine.fr CNAME dynhost.mondomaine.fr nas.mondomaine.fr CNAME dynhost.mondomaine.fr ... Vérifie que tu es ok de ce côté-là. Concernant ta règle, je pense qu'il y a un problème car tu rediriges les requêtes arrivant sur le port 443 de ta box, vers le port 26798 de ton Synology. Or le but, c'est de transmettre ces requêtes de la box vers le proxy inversé du NAS, c'est lui l'aiguilleur. Donc pour moi tu dois mettre 443 en port interne et externe. C'est le proxy inversé qui ensuite, en se basant sur le sous-domaine (nas, tr, etc...) qui va savoir que ça correspond à tel IP locale (localhost dans ce cas précis) sur tel port. Sur le pare-feu du NAS, tu dois juste t'assurer de l'ouverture du port 443. -

Bienvenue parmi nous !

-

DynHost OVH - plusieurs domaines avec Virtual Host

.Shad. a répondu à un(e) sujet de Lud dans Installation, Démarrage et Configuration

Merci de ton retour 🙂 -

Bienvenue ! C'est le cas de beaucoup de gens ici 😄 En espérant que tu trouves réponse à tes questions 🙂

-

Accès externe application transmission

.Shad. a répondu à un(e) sujet de malinious dans Internet et réseaux

Hello, Tout d'abord on aime bien que les utilisateurs du forum passent par la case présentation. Pour éviter tout problème lié à un changement d'IP de l'hôte, autant utiliser l'IP de boucle locale (loopback), ainsi tu ne dépends pas du sous-réseau utilisé sur ton LAN, il suffit de remplacer : 172.22.240.12 par : localhost Ensuite, dans ta zone DNS sur OVH as-tu bien une entrée CNAME tr.mon.domaine.fr qui pointe vers ton IP ? (dynamique ou fixe) PS : Je te conseille d'éviter d'utiliser l'HSTS, cette option a tendance à être tenace si on souhaite s'en débarrasser, privilégie plutôt une redirection http -> https à l'HSTS. -

[DS415+] Probleme reverse proxy

.Shad. a répondu à un(e) sujet de SirOch dans Installation, Démarrage et Configuration

Dans /etc/nginx/nginx.conf Attention cependant que le fichier est écrasé à chaque réinitialisation de nginx. Si tu comptes modifier le fichier, tu peux t'inspirer de l'ancien tutoriel sur la mise en place d'un reverse proxy (avant que Synology n'inclut la fonctionnalité dans le portail des applications). -

[Réglé] Secteurs défectueux sur un DS918+ en SHR

.Shad. a répondu à un(e) sujet de Honu2070 dans Installation, Démarrage et Configuration

On peut faire appel à @seagate_surfer éventuellement s'il a des recommandations à faire pour le changement du disque. -

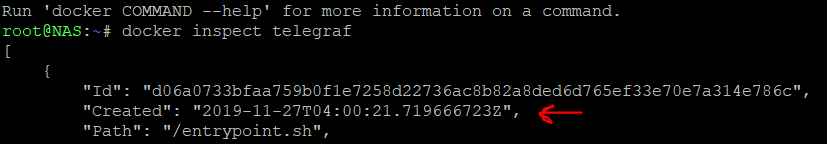

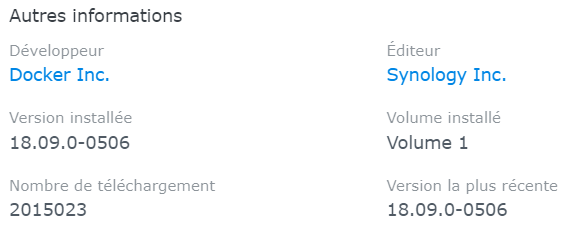

Hello, Chez moi ça remarche déjà depuis quelques temps, j'ai vérifié sur mon container telegraf, il a été créé à l'heure correspondant au cronjob d'ouroboros. Ma version de docker : Il se peut cela dit qu'il faille recréer les containers après la dernière màj.

-

Bonjour et Bienvenue, Tu trouveras certaines informations qui pourraient t'être utiles dans le tutoriel suivant : Si tu as des questions, pose-les dans un sujet externe à ta présentation. On compte sur toi ! 😛

-

La plupart des TV, même 4K, sont en 10/100mbits, une hérésie ? oui je trouve, c'est un argument de plus pour des produits comme une Shield ou autre android box face à un serveur qui transcode.

-

adresse d'acces

.Shad. a répondu à un(e) sujet de phil117 dans Installation, Démarrage et Configuration

Cela dépend si ta box peut faire du loopback, c'est-à-dire être capable de rester en local si elle remarque que le nom de domaine Synology pointe sur sa propre IP publique. Il faudrait que d'autres personnes te répondent, je ne sais pas comment nslookup est sensé se comporter si ta box fait effectivement du loopback, affiche-t-il l'IP locale en lieu de place de par exemple l'IP que tu renvoies sur ton screen (81.242...) ? Je ne sais pas. Je ne peux que te conseiller de mettre en place un serveur DNS local, Synology fournit un paquet très accessible pour le faire, et ça te permettra de t'affranchir de cette éventuelle limitation. -

[Réglé] Secteurs défectueux sur un DS918+ en SHR

.Shad. a répondu à un(e) sujet de Honu2070 dans Installation, Démarrage et Configuration

Oui c'est une solution. Tu peux également faire un test avec l'outil d'analyse de la marque de ton disque, ça peut toujours faire gagner du temps sur le remplacement. 😉 -

Salut @Reset60, T'es un chanceux toi 😄 Oublie les disques 7200 tr/min pour un NAS, surtout s'il n'est pas isolé dans une pièce à part. C'est juste plus bruyant, et tu ne verras aucune différence de performance, surtout s'il s'agit juste de faire du stockage de données. Et tu le paieras plus cher. @ bientôt

.png.c1ce62910554a5e8a2915ffddd97fe16.png)