-

Compteur de contenus

12454 -

Inscription

-

Dernière visite

-

Jours gagnés

214

Mic13710 a gagné pour la dernière fois le 14 juillet

Mic13710 a eu le contenu le plus aimé !

À propos de Mic13710

.png.82d82e6111184898e8646dafb7012559.png)

Mon Profil

-

Sex

Male

-

Pays / Ville

Bouches du Rhône

Mic13710's Achievements

-

Je parlais de mon cas. Puisque j'ai 2 sites interconnectés, j'ai choisi d'avoir un pi-hole par site et de les utiliser pour les deux. Vous pouvez très bien avoir 2 serveurs DNS sur votre unique réseau. Vous assurez ainsi la redondance. Ils ne sont utiles que chez vous, ils n'ont donc pas à être délocalisés. Pas besoin de casser la tirelire. Comme je l'ai dit, un Raspberry PI2 suffit largement et on en trouve à petit prix sur leboncoin.

-

Si vous utilisez un ndd type xxx.synology.me,une fois crée (quelques clics) le certificat est renouvelé automatiquement tous les 2 mois par DSM. Donc, la question ne se pose pas. Le port 6690 c'est l'accès à Synology Drive. Point. Je n'utilise pas la version navigateur de Drive. Ceci dit, l'URL est de la forme https:\\<mon ndd vers file station>/?launchApp=SYNO.SDS.Drive.Application#MyDrive Si vous voulez passer par OpenVPN sans utiliser un nom de domaine pour ouvrir le navigateur Drive, vous pouvez je pense utiliser directement l'ip du NAS avec le port de File Station comme ceci : <IP du NAS>:<port de file station>/?launchApp=SYNO.SDS.Drive.Application#MyDrive A vérifier.

-

A votre avis ? Si vous voulez dire au DHCP quel serveur DNS utiliser, il faudrait d'abord mettre en place le serveur DNS sinon ça ne marchera pas! Bien sûr ! Pas uniquement pour Drive mais pour toutes les autres applications. Il n'y a pas de rapport entre le certificat et l'ouverture de ports. Ce sont deux choses différentes. Le certificat c'est pour un nom de domaine, l'ouverture de ports c'est pour accéder aux applications. Ce serait plus simple et pas moins sécurisé de vous connecter directement à travers le 6690

-

Test Synology DS925+ : un très bon NAS, mais il y a un hic

Mic13710 a répondu à un(e) sujet de rodo37 dans Tests & Reviews & Comparatifs

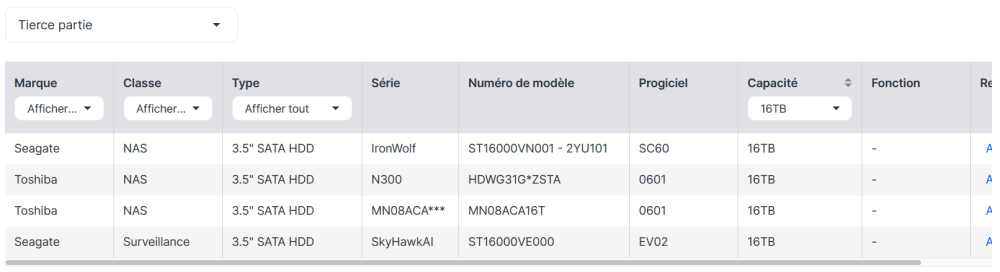

Ah bon ? Vous êtes sûr de ça ? Cliquez sur "Tierce partie" dans les liens que vous avez donnés et vous verrez que ça va tout de suite beaucoup mieux 😉 Exemple pour le 923+, juste les 16To pour ne pas avoir une liste longue comme le bras... -

Je ne sais pas s'il est possible d'avoir 2 pi-hole sur un même NAS. Mes pi-hole sont sur 2 Rasp, un sur chaque site (voir ma signature), les deux sites étant reliés via Site Magic (Ubiquiti) qui est basé sur wireguard. J'ai en tout 4 adresses privées locales pour mes serveurs DNS, les 2 pi-hole plus celles des NAS sur lesquels j'ai des serveurs DNS locaux. Ainsi, quel que soit le serveur interrogé, les adresses locales sont bien résolues localement. Pour le Rasp, un V2 est plus que suffisant. J'ai un V2 et un V3 pour pi-hole.

-

Bizarre ça. Chez moi il est down depuis plusieurs jours et le ping n’aboutit pas.

-

Salut @.Shad., Le problème avec les serveurs DNS c'est que leur hiérarchie n'est pas respectée. Le client peut faire appel à n'importe quel serveur de la liste. Si le DHCP distribue plusieurs IP DNS, il vaut mieux que ces serveurs résolvent les requêtes de la même manière. Je suis plutôt pour une deuxième instance pi-hole (ce que j'ai), ou bien à la limite passer par le serveur DNS du NAS avec une zone correctement paramétrée. Surtout pas d'autres serveurs externes qui sont incapables de résoudre les adresses locales.

-

Désinstaller Surveillance station

Mic13710 a répondu à un(e) sujet de laurentia29 dans Surveillance Station

-

Ca fait tout de même 10 ans ! Il y avait encore la possibilité de récupérer les archives avec le lien donné par @Lelolo mais le site est down depuis quelques temps et je ne sais pas s'il sera rétabli un jour. Il faut vérifier de temps en temps si ça revient. En attendant, vous pouvez fouiller la toile à la recherche du .pat.

-

Une 330 voire même une 470ohm faisait l'affaire. Pour les autres résistances, je ne sais pas. Je ne connais ni leurs valeurs, ni leur utilité et n'en ai pas entendu parler. Je n'ai pas de NAS de ces séries. Le rajout de résistance est la seule modif effectuées par Synology. Je pense qu'elle suffit à elle même. Si vous voulez aller plus loin, il va falloir creuser de votre côté.

-

ajouter un disque non certifié compatible en raid 5

Mic13710 a répondu à un(e) sujet de patounet06 dans RAID

Le problème c'est qu'à la prochaine panne, ce sera fatal. Je vous recommande vivement de le faire le plus rapidement possible. Avec la 100ohm, le courant absorbé par le circuit d'horloge est beaucoup trop important pour le besoin réel du circuit. Il surchauffe et risque de griller. A vous de voir si vous prenez le risque ou si vous jouez la prudence. De toute manière, ce "patch" n'est qu'un bricolage pour maintenir en vie le NAS. Le problème CPU demeure et votre NAS peut tomber en panne à tout moment. -

ajouter un disque non certifié compatible en raid 5

Mic13710 a répondu à un(e) sujet de patounet06 dans RAID

Sans doute, mais cette info n'a pas sa place ici. Elle serait plus adaptée dans ce sujet : On y explique que la résistance de 100ohm est trop faible et doit être augmentée à 300ohm approx. -

Accès au NAS depuis Windows 11 : message "une erreur étendue s'est produite"

Mic13710 a répondu à un(e) sujet de storlok dans Accès à vos données

Si vous passez par une installation à partir de zéro, cad à partir de disques vierges, est-ce que ça bloque ? Je pense que oui, mais comme je l'ai dit, on ne sait jamais. Sinon, je vous ai déjà donné la meilleure idée que j'avais. Je n'ai plus rien en stock, désolé. Il vous reste à trouver toutes les versions dans la liste donnée plus haut pour arriver à la dernière dispo sur le site. Ou bien attendre que le site d'archive reprenne du service. -

accès au nas à partir d'un autre réseau

Mic13710 a répondu à un(e) sujet de dom2 dans Installation, Démarrage et Configuration

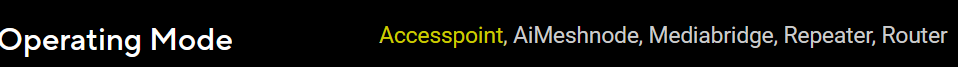

C'est sûr que de cumuler les routeurs (RT et AX) comme vous le faites complique le réseau. Le AX est franchement de trop. Il aurait fallu une simple borne wifi et le tour était joué. Ceci étant dit, selon les caractéristiques sur le site Asus, le AX peut être paramétré en point d'accès : Il ne s'agit pas de faire un système mesh avec d'autres Wifi mais bien de créer votre propre réseau wifi avec son SSID et son mot de passe. Le mode point d'accès fonctionne comme une extension de votre RT, c'est à dire que les adresses IP et les paramètres réseaux sont gérés par le DHCP du RT, le point d'accès servant de passerelle entre vos clients en wifi et votre réseau. Comment faire sur un routeur Asus : https://www.asus.com/fr/support/faq/1015009/ -

J'ai 3 PC sous windows. Pas de problème chez moi sur les PC en W11. Dernières sauvegardes effectuées ce matin. Par contre, celui sous W10 que je n'avais pas utilisé depuis 2-3 semaines était noté en attente de mise à jour du client au niveau du serveur. Je viens de faire la mise à jour et ... j'ai le même message "Erreur d'internet.." ! Par trop le temps de lancer des investigations mais c'est peut-être lié à la version de windows. Quelle est celle de tes PC ?