-

Compteur de contenus

5940 -

Inscription

-

Dernière visite

-

Jours gagnés

61

Tout ce qui a été posté par CoolRaoul

-

Mais qui a suggéré de se connecter en http? On a simplement dit que laisser le port non chiffré ouvert était sans danger du moment qu'on ne l'utilise pas, rien de plus. (et donc, bien sur, que de ce fait c'est inutile de l'ouvrir à l'extérieur on est d'accord la dessus) Cela dit, je répète, aucun danger à le laisser ouvert: vu qu'on ne l'utilise pas il n'y aura rien à capturer puisque aucun traffic.

-

Sur le port en clair ça sera les pseudo et pass que le "hacker" utilise lors de ses essais pour tenter de se connecter, quelle importance? Je suis d'accord que fermer le port non SSL est légitime, mais simplement parce que ça ne sert à rien de le laisser ouvert, pas pour raison de sécurité.

-

Il ne pourra rien faire de plus via le port 5000 que via le port 5001. Juste que le traffic entre le "hacker" et le NAS ne sera pas chiffré, pas de protection supplémentaire pour autant. Mais bien entendu, pas la peine de l'ouvrir à l'extérieur non plus, le port SSL suffit.

-

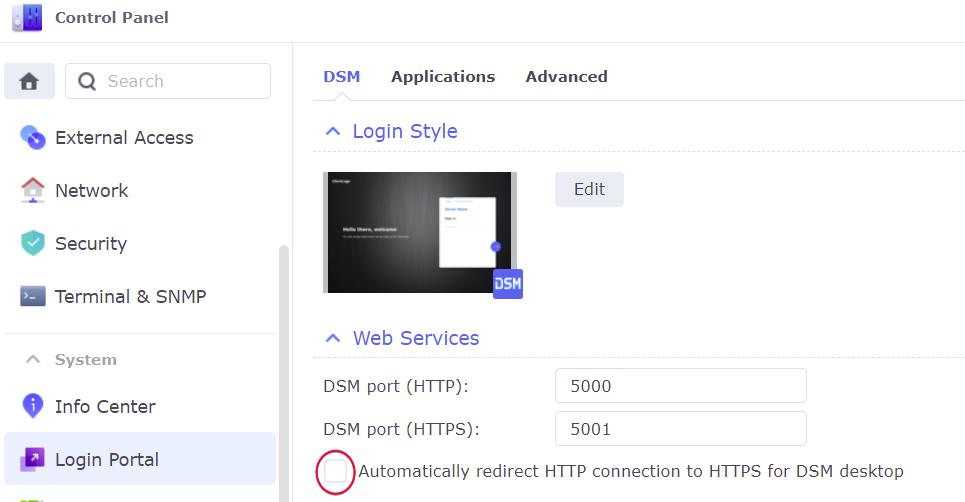

Pour forcer l'acces en HTTPS à l'interface d'administration (5000/5001) il y ceci aussi: Toute tentative de connexion sur le port 5000 est automatiquement reroutée sur le port SSL. Sinon il ne faut pas oublier que laisser l'acces HTTP ouvert n'est potentiellement risqué que pour les éventueles utilisateurs externes qui l'utilisent pour se connecter. Ca ne rend pas le NAS plus vulnérable, qu'il écoute activement sur ce port n'est pas un risque "en soi".

-

Le futur spammeur qui teste la réactivité des modos en mode furtif je dirai.

-

WTF?

-

Oui d'autres l'ont signalé aussi: https://www.reddit.com/r/synology/comments/p2booi/dsm7_automatic_configuration_backup_failing/

-

-

Pareil, et j'en ai parlé (avec la solution) un peu plus haut (en oubliant de spécifier que c'était sur un 213J aussi mais c'est dans ma signature)

-

Pour tester c'est trop tard par contre: https://dev.freebox.fr/bugs/task/35342 Ouverte par Marios Makassikis (mmakassikis) - 03/08/2021 UPDATE 04/08 14h35 Les inscriptions sont closes. A quelques minutes pres 😕

-

Ah oui c'est exact, j'avais mal interprété la phrase "le paquet est mis à disposition par Synology" dans l'article

-

Pour info ça ne fonctionnait pas pour moi. J'ai désinstallé le paquet officiel, remplacé par celui téléchargé ici: https://github.com/tailscale/tailscale-synology/releases et là plus de pb.

-

Apparemment ca vient juste de sortir: J'ai trouvé l'info ici: https://www.cachem.fr/synology-tailscale-wireguard-vpn/

-

[TUTO] Monitoring réseau (Telegraf + InfluxDB 1.8 + Grafana)

CoolRaoul a répondu à un(e) sujet de .Shad. dans Tutoriels et Astuces

Apparemment c'est le même lsof "light" qu'on trouve dans BusyBox -

Avec un peu plus de 5600 messages au compteur, je dois dire que ca fait un peu mal au *** . Au passage, j'ai perdu le "slogan" de mon profil ("brigade synophile") **edit** Bon, j'ai mis ça en signature du coup

-

[TUTO] Monitoring réseau (Telegraf + InfluxDB 1.8 + Grafana)

CoolRaoul a répondu à un(e) sujet de .Shad. dans Tutoriels et Astuces

Bonjour, je viens d'installer les "monitor tools" et je ne retrouve pas dans le lsof inclus dans ce paquet les options auxquelles je suis habitué. On dirait d'ailleurs qu'il n'en supporte aucune (même pas --help). -

Quick Connect or not Quick Connect

CoolRaoul a répondu à un(e) sujet de Doludo dans Installation, Configuration et Stockage

Mon explication date de 2013 et à l'époque je ne pouvais me baser que sur les informations dont on disposait à ce moment-là. Le white paper est daté de du 18/12/2019 selon les métadonnées PdF -

Pas dans la mesure ou mon hypothèse (selon laquelle avoir préalablement configuré un reverse DNS protègereait d'un passage en IPV4 partagé inopiné et du changement d'IP qui en découle) est valide: il n'y aurait alors *pas* de changement d'IP. Saufs si ils s'assoient dessus, d'où ma remarque précédente:

-

Je suis exactement dans la même configuration (je dispose de tout le range de ports entrants) Par contre, j'imagine qu'être réellement en "full stack" suppose en plus une sorte de garantie de la part de Free que ça ne changera pas.

-

Ca me semble avoir du sens. Sinon mon reverse s'applique aussi aux autres clients Free qui partagent mon IP, pas glop je trouve. A moins qu'ils fassent sauter le reverse en même temps que le compte est basculé en IP partagée (ca serait un peu gros quand même) **EDIT** A partir du moment ou le reverse DNS est configuré, c'est le FQDN associé qui est retourné en reverse lookup (essayer ici: http://www.kloth.net/services/nslookup.php) Imaginez avoir positionné en reverse ceci-est-ma-box.mon-domaine.com (ou vous êtres propriétaire de "mon-domaine.com" , c'est obligatoire) C'est ce FQDN qui sera associé à cette IP, pour vous et vos "voisins d'IP"

-

Moi non plus, zut **EDIT** Mais comme j'avais un reverse DNS j'imagine que ça rend impossible le partage d'IP dans mon cas non?

-

Vos avis sur le nouveau forum officiel?

CoolRaoul a répondu à un(e) sujet de unPixel dans Vos commentaires et suggestions

Ca ne s'arrange pas si on en croit ce témoignage: https://www.synoforum.com/threads/deleted-threads-over-in-the-community.873/ ils sont désormais en mode blocage et censure -

New Synology DS220+, DVA3219, FS6400 And UC3200 NAS Revealed

-

Sur les box de la génération précédente (V6 et Mini), non seulement il semble bien que non, mais depuis la dernière mise à jour Freebox IPV6 est activé de force.

-

[TUTO] Acceder, via les applications KeePass, à une BDD Keepass stockée sur votre NAS (WebDav)

CoolRaoul a répondu à un(e) sujet de d4RSH dans Tutoriels et Astuces

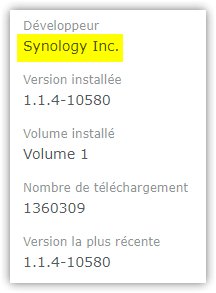

Le paquet que j'utilise se nomme seulement "Drive" mais il est bien de Synology aussi: Je ne connais pas ce "Drive/Cloud"

.png.c1ce62910554a5e8a2915ffddd97fe16.png)