Tout ce qui a été posté par Mic13710

-

un tuto synckback ?

Oui mais ça n'a aucun rapport avec le NAS. Si problème, c'est plutôt du côté du support syncback qu'il faut chercher.

-

VPN sur LAN2 ?

Pourquoi pas. Si vous paramétrez correctement votre parefeu pour que le LAN2 soit protégé, vous pouvez dans votre routeur très bien diriger votre flux VPN vers le LAN2.

-

Impossible d'installer DSM, erreurs 13 / 46 en boucle

C'est le problème de tout support. Vous tombez parfois (de plus en plus rarement) sur des gens compétents, et puis il y a les autres.... beaucoup trop nombreux avec une fâcheuse tendance à se multiplier. Même l'IA peut faire mieux, c'est dire.

-

un tuto synckback ?

Où je suis à côté de la plaque ce que je n'exclue pas, mais syncback est une application PC. Que le NAS serve de support pour les sauvegardes, rien de plus normal. Par contre, ce n'est pas lui qui est en capacité de gérer les notifications de fin de sauvegarde vu qu'il ne connaît pas la source. Seul le PC source pourrait éventuellement faire ça.

-

Impossible d'installer DSM, erreurs 13 / 46 en boucle

Puisque le test de la carte mère n'a pas révélé de défaillance, avez vous tenté le reset de deuxième niveau qui réinstalle complètement DSM ? https://kb.synology.com/fr-fr/DSM/tutorial/How_to_reset_my_Synology_NAS_7#t2 De deux choses l'une : soit c'est uniquement DSM et dans ce cas vous devriez pouvoir faire sa réinstallation après un reset mode 2 ou une installation de zéro à partir de disques neufs, soit c'est le CMOS qui est vérolé et là... Synology n'y fera rien à distance.

-

Impossible d'installer DSM, erreurs 13 / 46 en boucle

Malheureusement, c'est purement un problème lié a DSM ou à votre NAS voire des deux, et il sera difficile de vous dépatouiller sans l'intervention du fabriquant. Et comme ils ne peuvent pas prendre la main à distance sans un DSM accessible, il va falloir vous armer de patience.

-

[Résolu]iPad et hyper backup

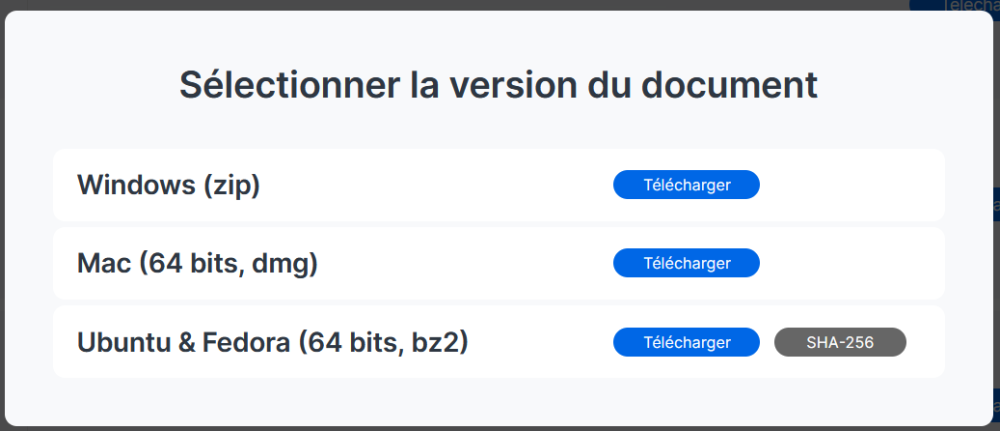

A ma connaissance, le seul moyen de consulter les HBK en dehors du NAS c'est Hyper Backup Explorer disponible uniquement pour les plateformes Windows, Mac et Linux. https://www.synology.com/fr-fr/releaseNote/HyperBackupExplorer Il ne vous reste plus qu'a trouver un PC pour charger l'explorer.

-

Impossible d'installer DSM, erreurs 13 / 46 en boucle

Il faudrait ouvrir un ticket auprès de Synology en donnant le plus de détails possibles. Même s'ils n'ont pas accès, ils pourront certainement vous indiquer la marche à suivre en fonction du code d'erreur.

-

Impossible d'installer DSM, erreurs 13 / 46 en boucle

Avez vous fait un test de la carte mère ? https://kb.synology.com/fr-fr/DSM/tutorial/Why_am_I_unable_to_install_my_Synology_NAS_and_why_is_my_power_LED_is_flashing_constantly

-

Impossible de connecter au NAS en Webdav (Windows et macOS)

Avez-vous suivi les instructions de connexion de la base de connaissance Synology ? https://kb.synology.com/fr-fr/DSM/tutorial/How_to_access_files_on_Synology_NAS_with_WebDAV

-

Problème de parefeu

Avez-vous consulté la base connaissance Synology ? https://kb.synology.com/fr-fr/DSM/tutorial/How_to_access_files_on_Synology_NAS_with_WebDAV

-

Problème de parefeu

C'est normal qu'en désactivant la dernière règle, ça fonctionne puisque vous autoriser tout. Votre NAS est open bar. Tant qu'une règle n'est pas remplie, on passe à la suivante. Si rien ne bloque, tout passe. Ensuite, vous ne pouvez pas accéder à DSM de l'extérieur puisqu'aucune règle ne l'autorise. La seule règle qui fonctionne c'est le serveur FTP. Vous n'avez pas rajouté video station comme je vous l'ai dit et si vous voulez d'autres applications, il va falloir aussi les autoriser. Vous ne parlez pas non plus de votre routeur où vous devez rediriger les ports des différentes applications vers le NAS. Si ce n'est pas fait, il y a aucune chance pour que vous puissiez atteindre le NAS.

-

Impossible de connecter au NAS en Webdav (Windows et macOS)

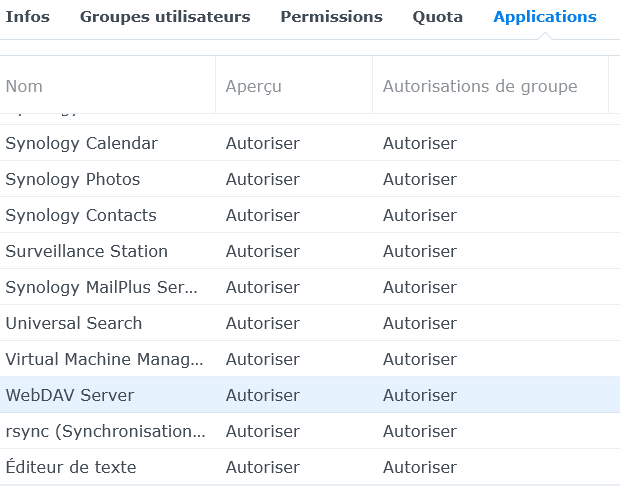

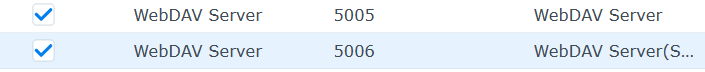

Ce qui suppose que vous voulez l'utiliser de l'extérieur. Avant d'exposer votre NAS sur le web, je vous conseille vivement de commencer par sécuriser votre NAS. Un parefeu désactivé c'est la porte du NAS grande ouverte. Il y a un tuto sur la sécurisation dans la partie Tutoriels. Pour votre problème, est-ce que le ou les utilisateurs sont autorisés à utiliser Webdav ?

-

Prtoblèmes de backup

Si vous ne l'avez pas encore remarqué, ce forum comporte des rubriques et il y a une description pour chacune d'elle. "Nos membres racontent" c'est pour des anecdotes, pas pour poser des questions. Je déplace. Merci de faire attention où vous postez vos demandes.

-

Impossible de connecter au NAS en Webdav (Windows et macOS)

-

Problème de parefeu

La première règle est inutile et peut être supprimée puisqu'elle est couverte par la deuxième. La troisième ne sert à rien car le serveur DLNA ne fonctionne que dans le périmètre du réseau privé. Si vous voulez utiliser DSVideo, il faut modifier la règle en ouvrant le port https de video station. Attention, Video Station et son application nomade DSVideo ont été supprimés de DSM depuis la version 7.2.2.

-

Accès au NAS depuis Windows 11 : message "une erreur étendue s'est produite"

@storlok, merci pour le retour. Malheureusement, en faisant cela vous inhibez la sécurité des échanges avec le NAS et tout ça parce que votre version de DSM n'est pas à jour. Là je ne suis pas d'accord. De nombreuses failles de sécurité ont été corrigées depuis votre version de DSM. Je vous encourage fortement à faire ces mises à jour qui en plus vous apportent de nouvelles fonctionnalités. Et vous pourrez ainsi passer à SMB3 et réactiver la signature des échanges pour vos lecteurs mappés. Le site d'archivage dont vous trouverez le lien dans un de mes messages plus haut est à nouveau opérationnel. Plus d'excuse pour ne pas faire ces mises à jour !

-

Synology publie d'importantes mises à jour IA pour la suite Office, améliorant la productivité et la sécurité du cloud privé

Tout à fait d'accord. J'ose espérer qu'on peut désactiver le bazar et le faire simplement. Où alors c'est encore un truc que nous impose Synology comme ils en ont pris l'habitude depuis quelques temps.

-

Une histoire de gâteau d'anniversaire...

Genre une tâche programmée dans votre agenda favori 😉

-

Une histoire de gâteau d'anniversaire...

6 ans c'est déjà bien au delà des standards donnés par les constructeurs qui sont plutôt autour des 2-3 ans. Il ne faut pas se fier aux tests effectués par l'UPS. Ils ne durent que quelques secondes ce qui ne sollicitent pas la batterie suffisamment longtemps pour connaître son état réel. Rien ne vaut un test périodique (tous les 6 mois ou au moins 1 fois par an) sur une charge significative et connue comme par exemple une lampe halogène, l'UPS déconnecté de la charge habituelle (NAS, routeur, PC, switch, etc..). On vérifie l'autonomie en fonction de la puissance de la charge et celle de l'UPS et du temps de fonctionnement à pleine charge donné par le constructeur. Ca ne garantit pas que l'UPS tiendra la charge à la prochaine coupure (la batterie peut lâcher à tout moment), mais au moins on vérifie que la batterie et l'UPS sont OK au moment du test. Et si la batterie est limite lors du test, mieux vaut alors la changer à titre préventif.

-

Volume1 dégradé+ dsm plus présent visiblement

Attention avec la version de Synology Assistant. Les NAS avec des versions de DSM inférieures à 6.2.3 ne peuvent être détectés que jusqu'à la version 7.0-50029. Note de version pour la 7.0.1-50044 : Vous pouvez retrouver les anciennes versions ici : https://archive.synology.com/download/Utility/Assistant

-

Volume1 dégradé+ dsm plus présent visiblement

Avant d'arriver à remplir votre volume, vous avez forcément eu pas mal d'avertissements sur l'état de remplissage des disques. Ca ne date pas d'hier. DSM peine à gérer un groupe avec aucune capacité disponible. Il eut fallu remplacer vos disques par des plus gros bien avant ce point critique. Il y a quelques possibilités pour récupérer vos données. Voici une kb Synology pour vous aider : https://kb.synology.com/fr-fr/DSM/tutorial/How_to_fix_hard_drive_failure_and_retrieve_the_data_from_your_hard_drives Pour la solution via un PC (https://kb.synology.com/fr-fr/DSM/tutorial/How_can_I_recover_data_from_my_DiskStation_using_a_PC), le disque ne pourra pas être lu à partir d'un port USB. Il faut un PC avec des connecteurs SATA dispos.

-

Miniboy - débutant avec un DS720+

Bonjour @Miniboy, soyez le bienvenu sur le forum. Pour bien commencer avec votre NAS, je vous conseille d'aller faire un tour dans la section des tutoriels où vous trouverez un tuto qui date un peu mais toujours d'actualité sur comment débuter avec un NAS et un autre très important sur la sécurisation de votre NAS.

-

Synology Drive et synchro locale

A moins que cela ait changé (Synology modifie souvent et malheureusement pas toujours dans le bon sens...), on peut choisir (case à décocher) la non création d'un dossier SynologyDrive dans le dossier client. Vous n'avez sans doute pas vu cette option (cochée par défaut) lors de la création du dossier client ce qui explique l'ajout du dossier dans votre dossier d'origine. Si vous voulez en changer, vous supprimez la synchro, supprimez le dossier SynologyDrive et vous paramétrez un nouveau client en prenant soin cette fois de décocher la case.

-

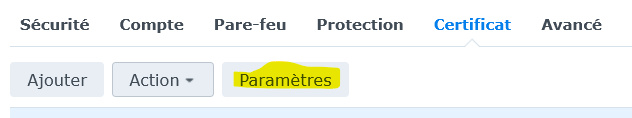

Mes extensions pour la connexion externe sont tous non digne de confiance