Tout ce qui a été posté par Mic13710

-

lien accès dossier partagé en public : masquer les numéros de ports

Votre lien ne fonctionne pas mais peu importe. Est-ce que xplanepilotecontrole.synology.me est le nom de domaine enregistré chez synology ? Si vous ne voulez pas que le port apparaisse dans le lien, le seul moyen direct est de passer par le port https par défaut (443). Il faut dans la box diriger le port 443 vers le NAS et autoriser ce port dans le parefeu. Pour le nom d'hôte, il est préférable de donner un nom spécifique. Je vous avais proposé file.xplanepilotecontrole.synology.me parce que le lien est rattaché à file station mais vous pouvez choisir un autre nom lié au domaine enregistré chez synology :<le nom que vous voulez>.xplanepilotecontrole.synology.me - Port https : 443. Rien dans http ou bien le 80 mais surtout ne pas l'ouvrir de l'extérieur vers le NAS et ne pas l'autoriser dans le parefeu. Et pour que ce nom d'hôte soit lié à file station, il faut l'indiquer dans DSM. Panneau de configuration/Portail de connexion onglet Applications. Pavé File Station. Domaine personnalisé : vous mettez le nom d'hôte complet que vous avez donné (<le nom que vous voulez>.xplanepilotecontrole.synology.me) et vous enregistrez. Normalement, tous les liens que vous créerez seront de la forme : https:\\<le nom que vous voulez>.xplanepilotecontrole.synology.me\sharing\abcdefghi Erratum : contrairement à ce que j'avais supposé plus haut, les liens existants ne peuvent toujours pas être modifiés dans DSM mais il fonctionnent quand même en remplaçant l'ancienne en-tête par la nouvelle, par exemple : ancien lien : https://xplanepilotecontrole.synology.me:1235/sharing/BjGRzcpo5 nouveau lien https://<le nom d'hôte>/sharing/BjGRzcpo5

-

lien accès dossier partagé en public : masquer les numéros de ports

Les liens partagés existants ne sont pas modifiés après la manip. Ce n'est pas dynamique. Ce seront seulement les nouveaux liens qui le seront. Vous ne pouvez pas non plus modifier les liens déjà créés directement dans DSM mais normalement, si vous modifiez l'appel de vos liens existants en conservant la suite /sharing/xxxxx ça devrait fonctionner. Par exemple votre ancien lien https://tuile.synology.me:1234/sharing/PiLu1Ntr devrait fonctionner en https://file.tuile.synology.me/sharing/PiLu1Ntr Edit : Après vérification, DSM autorise maintenant la modification des liens dans le gestionnaire. Vous pouvez donc corriger les en-têtes de chacun des liens existants, mais si vous en avez beaucoup, le travail risque d'être fastidieux. Si la modification de l'en-tête fonctionne côté client, il ne sera pas nécessaire de la faire dans le gestionnaire ou du moins de la faire en urgence. Ou alors vous supprimez les anciens liens et vous les recréez avec les réglages donnés plus haut. Cela revient au même car il faudra de toute manière modifier les liens clients. Edit 2 : liens accessibles mais non modifiables

-

lien accès dossier partagé en public : masquer les numéros de ports

Pas plus que le 443. Tout port ouvert expose le point terminal (ici le NAS). Ce n'est pas le port le problème. Ce qui est important c'est d'abord que les ports ouverts vers l’extérieur soient chiffrés (https, sftp, ..) et que les protections soient mises en place pour bloquer toute tentative. Cette idée que changer les numéros de ports par défaut protège des attaques relève du voeux pieux. Il est très facile de trouver les ports ouverts pour une ip donnée. Personnellement j'ai conservé les ports par défaut et je n'ai pas plus de tentatives d'intrusion que n'importe qui. Si vous ne voulez pas voir le numéro de port et avoir une adresse du style https://file.tuile.synology.me/sharing/PiLu1Ntr il faut modifier l'en-tête de vos liens. Pour cela, Panneau de configuration/Accès externe/Avancé : nom d'hôte : file.tuile.synology.me ou un autre ndd (toto.tuile.synology.me) - port https : 443 Il faudra bien évidemment ouvrir dans le routeur le 443 vers le NAS et modifier le parefeu pour qu'il autorise ce port.

-

Présentation

Bonjour @Karnagy, soyez le bienvenu sur ce forum.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

Le problème est maintenant résolu. N'hésitez pas à ouvrir un nouveau message en cas de problème. Ceci est une réponse automatique.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

Belle initiative 👌 C'est tout de même bien dommage de cantonner le NAS à cette seule tâche. Un modèle J eut été largement suffisant et aussi moins gourmand en énergie. Vous pouvez lui en demander beaucoup plus sans que cela ait un impact sur les téléchargements dont la seule vraie limitation sera votre connexion internet. Je ne saurais trop vous recommander de vous intéresser aux nombreuses possibilités offertes par votre NAS. Photo, musique, cloud, docker, serveurs VPN, DNS, multimedia, applications de sauvegarde et tant d'autres choses, je suis sûr que vous découvrirez des fonctionnalités qui faciliteront la gestion et l'utilisation de vos données personnelles et celles de votre famille. A vous de voir.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

Je viens de voir que vous aviez rajouté après coup la capture d'écran demandée dans le message du deuxième pdf. Je ne l'avais pas vue lors de ma première lecture (logique puisqu'elle n'y était pas à ce moment là). La seule interface qui m'intéressait était celle qui comportait les règles. Si les seuls ports utilisés sont les 1234, 4567 et 15231 et qu'ils sont bien redirigés dans le routeur vers le NAS alors c'est bon. Petite remarque tout de même, vu le peu de services sollicités, votre DS723+ va tourner plus qu'au ralenti. Tant de puissance pour quelques téléchargements épisodiques, c'est un peu comme prendre la Ferrari pour aller chercher sa baguette de pain à la boulangerie du coin de la rue. Va falloir lui donner du grain à moudre sinon il va s'ennuyer grave 😉

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

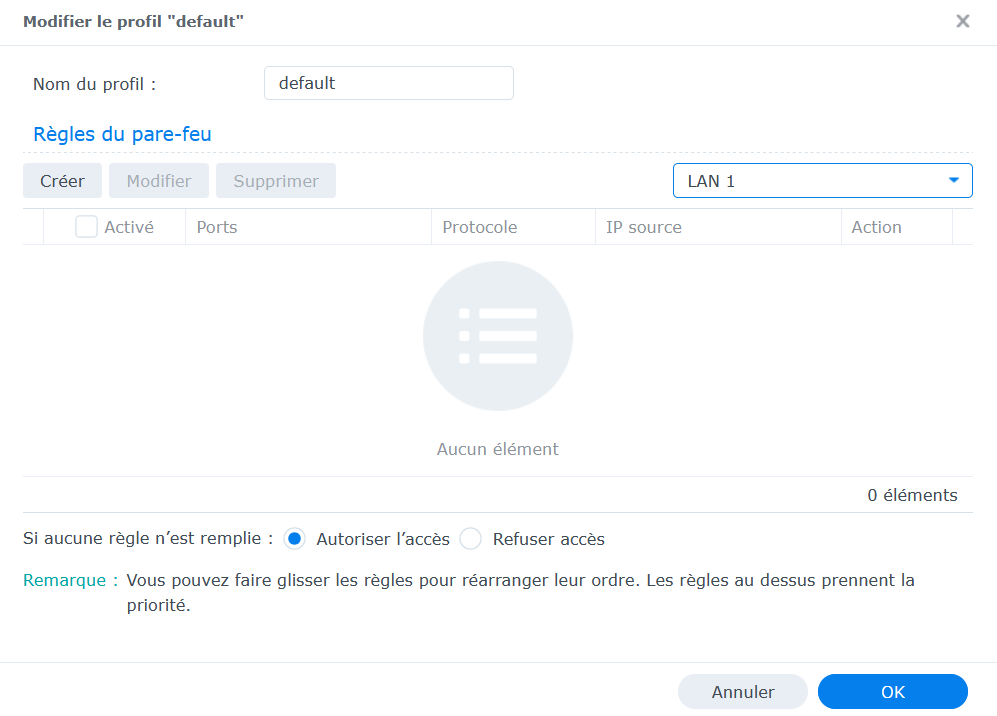

Je ne vois pas ce qu'il y a de difficile à comprendre. Vous savez faire une capture d'écran (vous en avez fait plusieurs dans ce fil). Vous ouvrez la page de vos règles pour le LAN1 et vous faite une capture de l'ensemble de la page comme ceci : que vous postez ici.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

Ce document est votre pense bête, il ne répond pas à ma demande.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

Les images du pdf sont illisibles. Ce que je voulais voir c'est une copie d'écran de votre parefeu.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

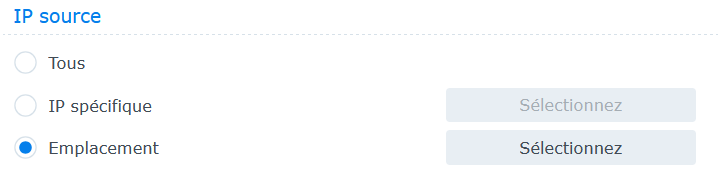

Vous faites fausse route. Le numéro attribué n'est pas un port. Postez un exemple de lien anonymisé (nom de domaine remplacé par toto.synology.me) pour qu'on y voit plus clair. Tout à fait d'accord, et pourtant .... Vous êtes têtu ou vous ne comprenez toujours pas comment fonctionne le parefeu. Encore une fois, si aucune règle n'est applicable, c'est la dernière qui bloque. Si vous avez sélectionné la France pour les IP de votre règle, toutes les applications autorisées par cette règle seront joignable à partir de la France (à condition bien entendu que les ports correspondants aient été dirigés vers le NAS il va s'en dire). Si vous avez cliqué sur refuser dans l'interface LAN1, alors tous les pays en dehors de la France seront bloqués sur cette interface. Pas besoin d'une règle supplémentaire. Plutôt que de longs discours, il serait préférable de joindre une copie d'écran de votre parefeu pour qu'on comprenne ce que vous avez fait.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

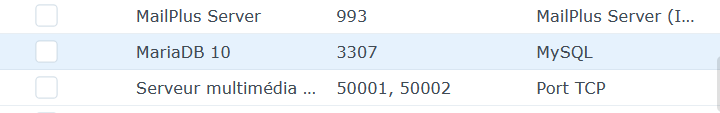

Le fonctionnement du parefeu est comme je l'ai décrit dans mes messages à savoir : tout ce qui arrive sur le NAS est autorisé. Ensuite, le parefeu analyse l'interface de réception de la requête, le protocole, le port invoqué, la provenance de l'ip et balaye les règles une à une en commençant par la première. Si une règle n'est pas remplie, on passe à la suivante. Le balayage s'arrête si une règle est remplie, et si elle est autorisée, la requête est transmise au service concerné. Si elle est bloquante, la requête est rejetée. Sinon, on continue jusqu'à la dernière règle. A ce stade, rien n'est bloqué et tout est autorisé puisqu'il n'y a aucune règle bloquante. C'est donc la dernière règle dont je parle qui assure le blocage de toute requête qui n'a pas été couverte par une des règles. D'où l'importance de l'ordre des règles, la dernière étant toujours une règle de blocage. Si vos liens sont en https, ce que je suppose car ce sont en principe les liens générés par DSM (il faut voir l'en-tête du lien pour confirmer), alors il faut autoriser https pour les ip de France si c'est de que vous souhaitez. Ca peut être le 443 (port https par défaut) ou le 5001 (port de DSM qui peut aussi atteindre des services) mais ce n 'est pas forcément valable pour vous car il se peut que le lien utilise file station (port 7001) selon comment et dans quelle application il a été généré, auquel cas c'est ce port qu'il faudra autoriser. Vous seul pouvez le déterminer en analysant un de vos liens. Le blocage géographique c'est là : Vous sélectionnez France pour la règle pour laquelle vous voulez qu'elle s'applique. L'établissement des règles de parefeu sont intimement liées aux différentes applications et à la manière de vous y connecter : quickconnect, IP publique, nom de domaine dédié, reverse proxy, portail de connexion, changement des ports par défaut, etc.. tout ceci a une influence sur le parefeu. Aussi, ne connaissant pas vos paramètres je ne peux que vous donner des généralités. A mon avis, vous n'avez pas besoin de mariaDB s'il s'agit de seulement télécharger des liens, d'autant que vous n'hébergez pas de site web sur le NAS.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

Il ne sert à rien de masquer des ip privées. Ni moi ni personne ne peut en faire quelque chose, exceptés ceux qui sont connectés à votre réseau. Pour MariaDB, c'est vous que ça regarde en fonction de ce que je vous ai dit plus haut. Je ne sais pas si votre application le nécessite ou pas. Mais si vous voulez bloquer les ip hors de France, il faut aussi le choisir dans les IP sources. Là, toutes les IP y ont accès. Si vous envoyez des liens de téléchargement, il faut que ces liens puissent s'ouvrir à distance. Il faut donc autoriser le protocole de connexion qui est utilisé. Pour le moment votre parefeu est une passoire et donc qu'il soit activé ou pas ne change rien : tout fonctionne sans blocage. Je ne vais pas le répéter à chaque post et ce sera la dernière fois : il faut impérativement une règle de blocage telle que décrite plus haut. Ne pas le faire inhibe toutes les règles de votre parefeu. Encore une fois, c'est expliqué dans le tuto et il serait judicieux de l'appliquer.

-

[TUTO] Certificat Let's Encrypt avec acme.sh & api Ovh en Docker (DSM6/7) (Update 07/09/22)

Personnellement, je ne recommande pas le renouvellement journalier de docker. Ca n'avait déjà que peu de justifications avec les premières versions docker (je ne l'ai jamais mis en pratique et ne m'en porte pas plus mal), ça n'en a plus aucune avec container manager qui facilite grandement la mise à mise à jour des containers. Il suffit d'aller de temps en temps vérifier l'état des versions et faire les mises à jour si besoin. Ce n'est pas parce qu'une version est remplacée par une nouvelle qu'elle ne fonctionne plus. J'ai certains NAS qui tournent avec de très anciennes versions et les renouvellements se font très bien. Donc, oubliez cette partie du tuto qui n'a aucun intérêt.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

Pour commencer, il ne faut pas permettre à DSM d'écrire dans le parefeu. S'il vous le propose lors de l'installation d'une application, vous en prenez note et vous refusez. C'est vous et vous seul qui devez gérer le parefeu. En effet, il arrive que certaines règles automatiques viennent en contradiction d'autres et ça devient rapidement le bazar (ce que vous avez). Ne mettre que votre ip est bien entendu possible mais bien trop restrictif car les autres usagers de votre réseau privé risquent de se faire bloquer alors que le risque d'attaque venant de ce réseau est faible à nul, à moins que vous n'ayez aucune confiance en votre famille ou vos amis. Et si votre IP change, la règle devient caduque. Vous devez autoriser au moins la plage d'adresse de votre réseau privé (par exemple 192.168.x.0/24) à utiliser tous les ports. Vous pouvez aussi la réduire, selon votre besoin. C'est votre choix. S'il y a d'autres applications utilisant d'autres plages privées (VPN, Docker entre autres), il faut aussi mettre en place des règles pour ces plages. Ceci est clairement expliqué dans le tuto. Je ne vois pas de ligne tous dans vos captures. Ce qu'il faut c'est une règle en toute dernière ligne du profil pour tous les protocoles, tous les ports et toutes les IP qui refuse le trafic. C'est obligatoire pour ne pas avoir un parefeu qui ne sert...à rien. Le parefeu n'a rien à voir avec le système, DSM en l’occurrence. Il ne gère que le trafic rentrant. Donc, si vos requêtes externes ont besoin de maria db, alors oui, il faut l'autoriser. C'est vous qui devez définir quelle application ou quel service doit être joignable de l'extérieur étant bien entendu que le trafic local n'est lui pas limité grâce aux règles du réseau privé énoncées ci-dessus.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

Pourquoi tous ces profils ? Je ne comprends pas. Le principe : on autorise ce que l'on veut et si on veut la France uniquement, on l'autorise explicitement. Et en dernier il faut impérativement une règle qui bloque ce qui n'a pas été autorisé. Sans cela, le parefeu est une passoire. Donc un seul profil, vous créez les règles d'autorisation, les règles peuvent bien évidemment couvrir plusieurs applications. Et vous rajoutez une dernière règle bloquante. Les règles sont balayées de la première à la dernière. Si une règle n'est pas applicable, on passe à la suivante. Ainsi de suite. Si une règle autorise, on arrête la lecture du parefeu.

-

[Résolu]configuration du Pare Feux : bloquer tous les pays sauf France

Vous trouverez les réponses à vos questions dans le tuto sur la sécurisation de nos NAS.

-

Utilisation d'un nom de domaine pour sécuriser l'accès by chrome

Je vous invite à aller faire un tour du côté des tutoriels et surtout de mettre en pratique celui concernant la sécurisation de nos NAS. on y parle entre autre de nom de domaine et de certificat.

-

Synology DS223- possibiltés de la synchronisation de dossiers avec Drive

On ne peut pas synchroniser deux comptes différents sur le NAS à partir d'une même session sur le PC. Pour cela, il faut créer une session par utilisateur.

-

[Résolu]configuration de l'option Autoriser/Bloquer la liste

Pas de problème donc.

-

[Résolu]configuration de l'option Autoriser/Bloquer la liste

Si l'ip de votre PC (pas celle du serveur bien évidemment) est dans la liste des permissions, vous pouvez faire autant d'erreurs que vous voulez, vous ne serez pas bloqué. C'est un peu le principe. La conséquence : il ne faut mettre d'autres ip que celles de confiance ... Pour info, on ne peut mettre que des ip dans la liste, pas de restriction par les ports.

-

(RESOLU) Configuration envoi SMS notification API Free

Oui.

-

Pour ceux qui recherchent les anciennes versions de DSM, SRM et des Applis

@Nodisco59 lorsque je vous ai proposé d'ouvrir un nouveau sujet, ce n'est pas pour continuer sur celui-ci. Selon votre dernière capture il semblerait que la 5967 soit installée. Il suffit d'installer les updates et comme je vous l'ai dit, vous pouvez essayer de passer directement au dernier car en principe il intègre les précédents. Au pire, le NAS ne l'acceptera pas et si c'est le cas, vous pouvez essayer les updates précédentes jusqu'à ce que le NAS l'accepte.

-

gilloux38 - quelques mots sur moi et mon Nas !

Bonjour Gilles, soyez le bienvenu sur ce forum. Si ce n'est pas encore fait, je vous invite à aller consulter le tuto sur la sécurisation de nos NAS. C'est un préalable incontournable.

-

Pour ceux qui recherchent les anciennes versions de DSM, SRM et des Applis

Le seul chemin d'accès pour la 5967-1 est celui que je vous ai donné. Je viens d'essayer et il se télécharge sans problème. Si DSM vous dit que le fichier n'est pas le bon, c'est bien possible et je n'ai pas de solution à vous proposer. Normalement, quand ce sont des updates, la dernière intègre les précédents. Mais il faut d'abord que la version de base (5967) soit installée. Or c'est cette version qui semble être indisponible des serveurs pour plusieurs modèles de NAS. Si vous ne l'avez pas encore installée, alors il va falloir interroger les membres dans un message dédié pour trouver quelqu'un qui aurait encore le .pat en sa possession.