Tout ce qui a été posté par Mic13710

-

[Version 4.0.0] Quoi de neuf ?

La mise à jour automatique des clients windows existe depuis des années. C'était déjà le cas pour CloudStation et ça a été mis en oeuvre très rapidement après la création de cloudstation (pas plus d'un an après).

-

HDHOMERUN toujours compatible DS VIDEO ?

Mic13710 a répondu à un(e) sujet de zorrin dans DS Audio / DS Vidéo / DS File / DS Photo+ / DS Cam / DS Finder / DS Get / DS MailPlusRien d'anormal donc. En l’absence de cette dernière info, je me suis basé sur le DSM actuel 😉

-

HDHOMERUN toujours compatible DS VIDEO ?

Mic13710 a répondu à un(e) sujet de zorrin dans DS Audio / DS Vidéo / DS File / DS Photo+ / DS Cam / DS Finder / DS Get / DS MailPlusJe ne connais pas HDHOMORUN. Cependant, Synology a abandonné Video Station depuis DSM7.2 et du coup DSVideo ne fonctionne plus puisqu'il s'appuyait sur Video Station. La question de la compatibilité ne se pose plus puisque la base n'existe plus.

-

ASUSTOR

Bonjour, C'est de cela dont il s'agit je pense.

-

Nas plus accessible via nom de domaine dès que le pare- feu du Syno est activé

Rien de choquant dans le parefeu. Est-ce que votre ip publique est statique ou dynamique ? IPV4 ou IPV6 ? Vérifiez que votre IP publique n'a pas été bloquée (sécurité / protection, bouton Autoriser/bloquer liste). Profitez-en si ça n'a pas été fait de rajouter dans les autorisations la ou les plages d'IP privées de votre réseau. Edit : En relisant votre premier message, je crois comprendre qu'il s'agit de la résolution de votre ndd en local qui ne fonctionne pas. Est-ce que vous avez mis en place un serveur DNS et si oui, avez-vous suivi le tuto dédié dans la section des tutoriels ?

-

Nas plus accessible via nom de domaine dès que le pare- feu du Syno est activé

Il n'y a pas de secret : si le parefeu bloque, c'est que les règles mises en place n'autorisent pas la connexion. Il faudrait poster une copie de votre parefeu pour qu'on puisse vous aider.

-

Application Drive

Content pour vous. Cependant cette réponse n'aidera personne qui se trouverait dans la même situation. Une petite explication serait la bienvenue sinon ce fil ne sert pas à grand chose sur un forum d'entraide ☺️

- Conseils pour sécuriser un NAS Synology exposé sur Internet ?

-

Passage en 2,5 Gbps ?

J'espère pour toi ! Ce serait bien dommage de plus que doubler le débit s'il n'y avait au final aucun gain 😆 C'est juste que je me demande si le jeu en vaut la chandelle compte tenu de mon utilisation somme toute assez basique. Je n'ai pas besoin d’accélérer mon réseau qui me convient très bien en Gb. Autant le passage du 100Mb au Gb était une évidence, autant le passage en 2.5Gb pour des besoins très ponctuels à quasi inexistants ne me semble pas un investissement offrant a good value for money. Quitte à faire un bond en avant, je repenserai ma position lorsque le 10Gb se démocratisera.

-

Passage en 2,5 Gbps ?

Certes. Mais il n'y a pas que l'adaptateur à considérer. Il faut que tout le réseau soit au moins en 2.5Gb (switch, câblage, PCs, etc..) pour que ça fasse sens. Sinon, il y aura des goulots d'étranglement qui réduiront à néant tout le travail fait par ailleurs. Reste aussi à se poser la question de l'intérêt de l'augmentation du débit entre les deux NAS distants. S'il s'agit de sauvegarde ou même de synchro, je n'ai pas l'impression qu'un réseau 2.5Gb apporte un réel plus pour ce type d'utilisation où le temps d'exécution n'est pas la priorité. Perso, j'ai du mal à trouver une justification rationnelle pour augmenter les capacités de mon réseau en Gb qui suffit largement à couvrir mes besoins quotidiens. Après, il n'est pas interdit de se faire plaisir ...

-

musique

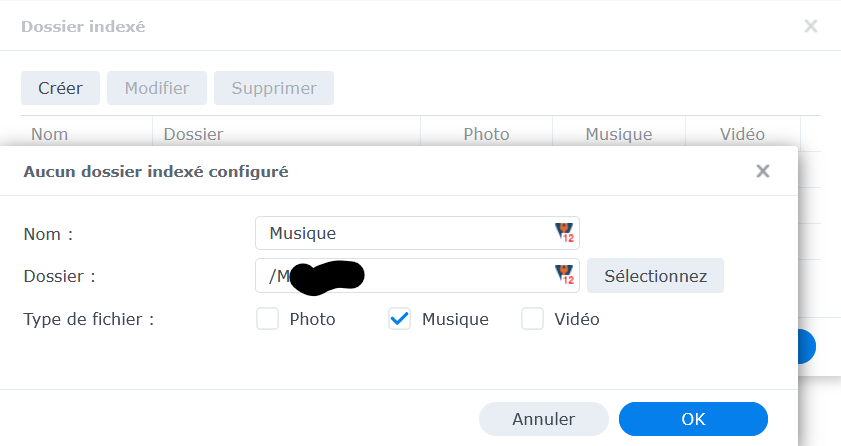

Avez-vous activé le serveur multimedia ? Si oui, le NAS crée par défaut 3 dossiers : music, photo, video qui sont indexés par le serveur. Pour qu'un autre dossier soit indexé, il faut l'intégrer au Services d'indexation (Panneau de configuration), bouton Dossier indexé, Créer, puis remplir le cadre de saisie du nouveau dossier.

-

[Résolu]Configuration B-box Proximus / Synology RT2600ac

Cette question n'a pas grand chose à voir avec le NAS. Je déplace. Seul un de vos compatriotes peut répondre à vos questions car proximus est inconnu en France et les réglages dépendent de votre FAI (IPV4 full stack ou partagée, IPV6, adresse fixe ou dynamique) et des possibilités de votre box (mode bridge, dmz,..). Il y a éventuellement la possibilité (ou pas) de déplace le boitier TV derrière le RT.

-

[Résolu] Migration DS112+ (en 6) -> DS718+ (en 7) impossible sans formater DD ?

Ca ne change strictement rien : comme l'a dit @firlin, le formatage est obligatoire. Pour être tout à fait clair, tous les disques sur tous les NAS mono ou multidisque sont montés de la même manière avec 3 partitions de base : 1 partition système, 1 partition SWAP et 1 partition données. La différence entre les deux types de NAS ce sont les partitions système et SWAP qui fonctionnent en RAID1 sur tous les disques donc avec une surcouche RAID. La partition données sur un multidisque dépend du montage du ou des groupes de stockage mais a toujours une surcouche RAID. Les disques étant montés en RAID sur les deux premières partitions, tout disque rajouté dans le NAS sera obligatoirement formaté pour créer les mêmes partitions et les intégrer aux 2 RAID déjà en place.

-

[Résolu] Migration DS112+ (en 6) -> DS718+ (en 7) impossible sans formater DD ?

Je n'ai absolument rien lu car le titre est déjà suffisant : La migration des disques d'un NAS monodisque (DS1xx) vers un NAS multidisque est impossible car le montage des disques est différent. Un NAS multidisque est obligatoirement monté avec une surcouche RAID (même s'il n'y a qu'un disque) alors qu'un monodisque est monté en disque simple sans surcouche. Conclusion : formatage obligatoire.

-

Parametrages automatique PORT NAS -> FREEBOX

Mauvaise idée, pas du tout recommandé. Les réglages de la box doivent se faire sur la box. ??? S'il s'agit des ports passifs, c'est une plage de ports. Je vous conseille de consulter et mettre en pratique le tuto sur la sécurisation de nos NAS : https://www.nas-forum.com/forum/topic/77493-tuto-pas-%C3%A0-pas-s%C3%A9curisation-du-nas-pour-dsm-7/?&do=getLastComment

-

question sur quel mode sauvegarde choisir sur NAS synology

Très bien mais je n'ai toujours pas compris quel est le rapport entre le titre, votre demande et vos réponses. Et malgré mon insistance, je n'ai reçu aucune réponse à mes demandes d'éclaircissement. Je ferme donc ce sujet quelque peu surréaliste.

-

question sur quel mode sauvegarde choisir sur NAS synology

Encore une fois, le fait de remplacer les disques n'interfère pas avec les applications installées. Et donc, je ne sais toujours pas ce que vous appelez une sauvegarde, et j'en reviens à ma toute première question et les suivantes. Si ce que vous appelez la sauvegarde est la mise en miroir des disques (reconstruction du RAID), alors celle-ci est terminée.

-

question sur quel mode sauvegarde choisir sur NAS synology

Je ne vois aucun problème sur le groupe et comme vous n'êtes pas très disert et que vous ne répondez pas à mes questions, je ne comprends toujours pas ce qui vous préoccupe (votre demande initiale). Il me semble que vous avez procédé au remplacement des disques l'un après l'autre. Ce processus est très chronophage pour la mise en miroir des disques (quelques heures). Ca ne touche absolument pas au fonctionnement des applications du NAS.

-

question sur quel mode sauvegarde choisir sur NAS synology

Vous ne répondez pas à mes questions. Copie d'écran du gestionnaire de stockage - Groupe de stockage svp.

-

Augmenter la ram d'un DS218j

Le nécessaire ne se pose pas puisque ce n'est pas possible (ram soudée sur ces modèles)

- Le groupe de stockage 1 sur NAS a planté

-

question sur quel mode sauvegarde choisir sur NAS synology

Commençons par le commencement. Comment avez-vous remplacé vos disques ? En mettant les neufs et en reconstruisant tout à partir de vos sauvegardes ou bien en remplaçant les disques anciens un à un avec les nouveaux avec reconstruction entre les deux ? Si c'est cette deuxième option, alors il n'y a aucune raison pour que ce qui marchait avant ne marche plus après. Dites nous en plus sur ce que vous avez fait. Ensuite, si vous voulez qu'on comprenne exactement comment est paramétré votre NAS, il va falloir creuser un peu plus et aller dans DSM pour chercher car : Hyperbackup sert à sauvegarder les données d'un NAS. Donc rien à voir avec la synchronisation ou la sauvegarde d'un PC. Une synchronisation c'est plutôt Synology Drive. Sauf erreur, il n'y a pas de paquet Synology compatible avec le DS220J permettant de sauvegarder un PC sur un NAS. Il faut passer par des logiciels tiers. Le paquet Synology qui permet cela s'appelle Active Backup for Business qui n'est disponible que sur des NAS de la gamme supérieure.

-

lien accès dossier partagé en public : masquer les numéros de ports

xxx c'est votre nom de domaine. ici xplanepilote. Pourquoi file ? Je l'ai expliqué dans un de mes messages. Désolé, c'est le portail de connexion. En même temps, il n'y a qu'un portail ... C'est votre problème depuis que vous êtes arrivé sur ce forum : vous ne lisez pas ce qu'on vous écrit, ou alors de travers. Ca aussi je l'ai expliqué 2 fois dans ce sujet, je ne vais tout de même pas le répéter une troisième ?

-

port 5000 par défaut le changer ou le maintenir?

Vous cliquez sur ignorer

-

lien accès dossier partagé en public : masquer les numéros de ports

Ca n'a pas de rapport à mon sens. Le lien généré dans file station utilise uniquement les paramètres des options avancées. Par contre, le rapport avec le reverse proxy peut être lié à l'url qui permet de rejoindre file station. Raison pour laquelle j'avais dit de donner un nom d'hôte plus explicite qui soit relié à file station (file.xxxxx.synology.me) et de paramétrer ce nom dans le portail des applications pour qu'il soit associé à file station. Mais comme visiblement ça n'a intéressé personne...